Наглядно модель системы защиты можно отобразить в виде двумерной матрицы, строки которой определяются угрозами для защищаемого объекта, а столбцы – элементами системы защиты. В итоге мы получаем набор взаимоотношений между множеством угроз и множеством элементов системы защиты, где каждой угрозе соответствует, как минимум, один элемент защиты. Описание данных взаимоотношений и является в нашем случае моделью системы защиты. Для оценки системы защиты введем понятие ее эффективности.

Эффективность системы защиты – возможности системы защиты по противодействию множеству известных угроз, направленных против защищаемого объекта. Соответственно, эффективность элемента системы защиты определяется возможностью противодействия одной или нескольким конкретным угрозам.

В ячейках матрицы отображается уровень эффективности конкретного элемента защиты по отношению к конкретной угрозе, либо, как минимум, факт наличия взаимоотношений между данными элементом и угрозой. Данная матрица так же позволяет оптимизировать модель системы защиты за счет выявления избыточности Элементов, обеспечивающих защиту от одних и тех же угроз.

|

Рис. 1.19. Пример модели системы защиты информации.

В результате анализа возможностей по противодействию угрозам, должен появиться документ описывающий политику безопасности организации с учетом модели системы защиты информации – «концепция безопасности». Концепция безопасности по сути должна являться совокупностью точек зрения специалистов, связанных как с самим защищаемым информационным ресурсом, так и с его защитой. Необходимо помнить, что концепция – документ предназначенный в первую очередь для руководства организации, и лиц, ответственных за защиту информации. В концепции должны быть отражены, как минимум, следующие вопросы:

- классификация видов защищаемой информации;

- классификация угроз и источников угроз;

- определение перечня защитных мер;

- определение категорий лиц, допущенных к различным видам защищаемой информации, их права, обязанности и мера ответственности;

- определение перечня санкционированных действий с объектом защиты для каждой категории допущенных лиц, и так далее.

При этом, определение категорий лиц, допущенных к различным видам защищаемой информации, их права, обязанности и мера ответственности может определяться на основе следующих положений:

- Полномочия лиц, допущенных к защищаемой информации, определяются, в первую очередь, их должностными обязанностями. Так же, полномочия могут определяться конкретными целями и задачами, решаемыми в процессе служебной деятельности.

- Определение полномочий пользователя в информационной системе осуществляет ответственный администратор системы, а контроль деятельности (аудит) уполномоченного пользователя, в том числе – администратора системы, осуществляет администратор безопасности информационной системы.

- Действия пользователей не должны выходить за пределы данных им полномочий. При попытке пользователя превысить свои полномочия, его действия должны рассматриваться как реализация угрозы в отношении защищаемой информации.

Определение перечня санкционированных действий с объектом защиты для каждой категории допущенных лиц производится, как правило, на том основании, что санкционированными считаются действия уполномоченного пользователя, которые согласуются с объемом его санкционированных полномочий.

Концепция безопасности позволяет наметить план действий по созданию защищенной инфраструктуры, согласовать деятельность различных подразделений в этом вопросе (что особенно актуально для организаций, имеющих территориально разнесенные подразделения), определить финансовую политику в отношении системы защиты.

Следует так же помнить, что избыточное усиление системы защиты не всегда является оправданным, и что любая конкретная реализация системы защиты в конечном итоге будет взломана – сегодня это считается аксиомой. Существует термин «время доступности», определяющий суммарные временные затраты на реализацию угрозы в отношении защищаемого объекта. То есть, время доступности - это время, прошедшее с момента принятия решения заинтересованным лицом о реализации угрозы, до момента фактической реализации. И основная задача любой современной системы защиты информации – обеспечить условия, при которых время доступности информации будет превышать время ее актуальности.

При создании модели системы защиты, необходимо учесть, что организационные меры, применяемые в составе системы защиты не менее важны, чем технические компоненты, но при этом обходятся значительно дешевле. Поэтому, необходимо продумать алгоритмы действий всех групп пользователей информационной системы, начиная с администратора, на случай реализации типовых угроз. Необходимо так же, разработать методы контроля выполнения предписаний и ограничений пользователями информационной системы. Все это позволит снизить влияние человеческого фактора на работу системы защиты информации, ограничить возможности злоумышленника при несанкционированном воздействии на защищаемый объект, и уменьшить уровень ущерба и сроки ликвидации потерь, возникших в результате реализации угрозы.

При построении системы информационной безопасности возможны два общих подхода – продуктовый и проектный. [31] В рамках продуктового подхода выбирается набор средств защиты, анализируются их функции, а на основе анализа функций определяется политика доступа к информационным ресурсам.

Альтернативой такому подходу является проектный подход, когда первоначально проводится проработка политики доступа, на основе которой определяются функции, необходимые для ее реализации, и производится выбор или разработка продуктов, обеспечивающих выполнение этих функций.

Продуктовый подход более дешев с точки зрения затрат на проектирование. Кроме того, он часто является единственно возможным в условиях дефицита решений (например, для криптографической защиты применяется исключительно такой подход). Проектный подход заведомо более полон, и системы, построенные на его основе, более оптимизированы и аттестуемы.

Проектный подход предпочтительнее и при создании больших гетерогенных систем, поскольку в отличие от продуктового подхода он не связан изначально с той или иной платформой. Кроме того, он обеспечивает более долговременные решения, поскольку допускает проведение замены продуктов и решений без изменения политики доступа.

С точки зрения проектной архитектуры подсистемы информационной безопасности обычно применяются объектный, прикладной или смешанный подход. [31]

Объектный подход строит защиту информации на основании структуры того или иного объекта (здания, подразделения, предприятия). Применение объектного подхода предполагает использование набора универсальных решений для обеспечения механизмов безопасности, поддерживающих однородный набор организационных мер. Классическим примером такого подхода является построение защищенных инфраструктур внешнего информационного обмена, локальной сети, системы телекоммуникаций и т. д. К недостаткам объектного подхода относятся очевидная неполнота его универсальных механизмов, особенно для организаций с большим набором сложно связанных между собой приложений.

Прикладной подход строит механизмы безопасности в привязке к конкретному приложению. Пример прикладного подхода – защита подсистемы либо отдельных задач автоматизации (бухгалтерия, кадры и т. д.). При большей полноте защитных мер такого подхода у него имеются и недостатки, а именно необходимость увязывать различные средства безопасности с целью минимизации затрат на администрирование и эксплуатацию, а также с необходимостью задействовать уже существующие средства защиты информации для сохранения инвестиций.

Возможна комбинация двух описанных подходов. В смешанном подходе информационная система представляется как совокупность объектов, для каждого из которых определена область использования универсальных средств реализации механизмов безопасности с применением вне этой области прикладного подхода. Такой подход оказывается более трудоемким на стадии проектирования, однако часто дает преимущества в стоимости внедрения и эксплуатации системы защиты информации.

С точки зрения стратегии защиты выделяют ресурсный подход, рассматривающий систему как набор ресурсов и привязывающий компоненты подсистемы информационной безопасности к ресурсам, и сервисный подход, трактующий систему как набор служб, предоставляемых пользователям. [31]

При реализации ресурсного подхода задачу защиты информации необходимо решать без дополнительных ограничений на структуру служб, что в условиях неоднородной системы не представляется возможным.

Сегодня сервисный подход представляется предпочтительным, поскольку привязывается к реализованным в системе службам и позволяет исключить широкий класс угроз при помощи отказа от «лишних» служб, делая структуру подсистемы информационной безопасности более логически обоснованной. Именно сервисный подход лежит в основе современных стандартов по безопасности, в частности, ГОСТ Р ИСО/МЭК 15408-2002.

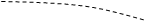

Естественное желание любого руководителя организации, чтобы система защиты не мешала повседневной деятельности, эффективно выполняла свои функции, и при этом, ее стоимость была как можно меньшей. Система защиты не должна мешать сотрудникам организации исполнять свои обязанности, особенно, если их результатом является поступление финансовых средств в доходную часть бюджета организации. Если система защиты в этом случае является серьезной помехой, то значит – она сама причиняет ущерб. В итоге, мы подошли к описанию критерия оценки оптимальности системы защиты: оптимальной является та система защиты, затраты на которую значительно меньше величины возможного ущерба, возникающего при ее отсутствии. В принципе, данный критерий, хотя и субъективный, может являться одним из основных при оценке любой системы защиты. Какова должна быть разница между ущербом и затратами? Вот здесь и проявляется определенная субъективность критерия, зависящая, думается, от экономического (финансового) потенциала самой защищаемой организации.

Эффективность

Эффективность

|  |

Оптимальная

Оптимальная

эффективность

Область избыточных затрат «Область вырождения»

|

Оптимальные Стоимость

затраты

(10 – 30 %)

Избыточные затраты – при которых не происходит ощутимого роста эффективности системы

Область вырождения (возможна теоретически) – уровень затрат, при котором система защиты становится убыточной вследствие своей сложности и громоздкости.

Рис. 1.20. Соотношение эффективности стоимости системы защиты.

Из практики промышленно развитых стран известно, что на создание эффективной системы безопасности объекта тратится от 10% до 30% средств, идущих на строительство и оборудование самого объекта. Поскольку эффективность системы защиты определяется ее способностью противодействовать угрозам, порождаемым определенными группами источников, то соотношение эффективности системы и ее стоимости графически можно представить в виде кривой (см. Рис. 1.20).

К сожалению, до сих пор серьезной проблемой является современная методология организации защиты информации в компьютерных системах. Технологически процесс выглядит так: берется типовой компьютер – законченная интегрированная система, и на него навешивается еще одна система – система защиты информации, чужеродная. Порочность данного подхода в том, что в этом случае из двух отдельных системообразующих компонент не получается единой защищенной системы, которая, согласно теории системного анализа, должна приобрести новые свойства, отсутствующие у исходных компонент. В нашем случае - есть компьютер и есть средство защиты. Убираем средство защиты - компьютер продолжает нормально функционировать! Переносим средство защиты на другой компьютер – получаем новую «защищенную систему». Нонсенс. При удалении одной из базовых компонент система должна перестать существовать!

То есть, если для создания защищенной системы обработки информации используется средство защиты и стандартный компьютер, то в реалии – системы (согласно определения) не получается, и компоненты существуют сами по себе. От сюда следует вывод, что средство защиты при определенных условиях злоумышленник может обойти, воздействуя напрямую на средство обработки информации. При наличии защиты объект защиты оказывается не защищен! В связи с этим, для повышения эффективности защиты, необходимо предусматривать дополнительные меры защиты и контроля, укрепляющие «защищенную систему».