Следующий этап – определение множества возможных угроз для защищаемых объектов.

С точки зрения безопасности, любая информация обладает тремя основными свойствами:

- целостность – информация является той самой, не измененной, необходимой нам;

- доступность – необходимая информация доступна нам для обработки;

- конфиденциальность – информация доступна только лицам, имеющим соответствующие права.

Исходя из этого, в приложении к объекту – «информация» в качестве угроз можно рассматривать такие множества событий (виды информационных угроз) [20, 27], как:

- несанкционированное ознакомление, копирование или хищение (утечка);

- несанкционированная модификация, либо уничтожение;

- несанкционированное блокирование доступа к информации.

После того, как выделен защищаемый объект, необходимо, на основе имеющихся уязвимостей данного объекта, определить множество возможных угроз для него.

Рассмотрим виды угроз более подробно.

Несанкционированное ознакомление, копирование или хищение информации, или, в другом варианте - угроза раскрытия [20] (нарушение конфиденциальности информации) заключается том, что информация становится доступной лицу (лицам), не имеющему санкционированного права доступа к ней. Хищение -(в уголовном праве) умышленное противоправное изъятие чужого имущества с целью обращения его в свою пользу или распоряжения им как своим собственным. В нашем случае под имуществом подразумевается информация. Копирование - же, можно назвать скрытым хищением, так как в этом случае происходит дуплицирование (удвоение) информации, и производится изъятие копии, а оригинал остается на месте. В случае ознакомления - суть угрозы состоит в том, что злоумышленник получает несанкционированный доступ к информации, ознакамливается с нею, но не копирует. В принципе, данная угроза может быть реализована умышленно и неумышленно. В случае умышленного ознакомления данную угрозу можно рассматривать, как хулиганские действия по отношению к средствам защиты информации. Например: вскрыть сейф, для того, чтобы убедиться в собственных силах и посмотреть на его содержимое, взломать защиту компьютера из чистого любопытства. При этом, конечно не исключено, что при малом информативном объеме данных злоумышленнику достаточно ознакомиться с ними, но не копировать. В случае - же неумышленного ознакомления данную угрозу следует рассматривать, как совокупность случайных фактов и нарушений требований по защите информации лицами, допущенными к работе в информационной системе организации.

При хищении факт несанкционированного доступа к информации обнаружить достаточно легко – по отсутствию объекта защиты. А вот факты копирования и ознакомления можно не обнаружить вообще, если в это время не применялись специальные методы и средства протоколирования действий с информацией, либо наблюдения за ней и ее окружением. Кроме того, для произведения хищения необходим физический контакт с носителем информации, а процессы копирования и ознакомления, в отличие от этого, могут происходить на расстоянии. Это необходимо учитывать при построении системы защиты, так как в качестве объектов хищения обычно рассматривается оригинальные виды носителей информации (документы, образцы изделий, произведения искусства, и т.п.), либо электронные носители информации (дискеты, жесткие диски и т.п.).

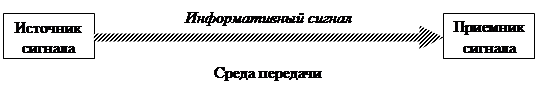

Вопрос построения системы защиты информации от несанкционированного копирования или ознакомления значительно сложнее, нежели от хищения. Как было отмечено выше – копирование и ознакомление могут происходить на расстоянии, с использованием информативного сигнала. Информативный сигнал - электрические сигналы, акустические, электромагнитные и другие физические поля, по параметрам которых может быть раскрыта информация, передаваемая, хранимая или обрабатываемая техническими средствами и системами либо обсуждаемая людьми.

Таким образом, наличие источника информативного сигнала, канала передачи данного сигнала (канала утечки) и соответствующей приемной аппаратуры у заинтересованной стороны позволяют реализовать данные угрозы.

|

Рис. 1.4. Пример канала утечки информации.

Поскольку контролировать приемную часть данной схемы практически (как правило) невозможно, то основными задачами системы защиты должны быть: ликвидация каналов утечки путем уничтожения источника сигнала или блокирования среды передачи, либо – ослабление информативного сигнала до уровня, при котором будет невозможен его уверенный прием на границе контролируемой зоны.

Контролируемая зона – это пространство, в котором исключено неконтролируемое пребывание лиц, не имеющих постоянного или разового допуска, и посторонних средств обработки информации. Рабочее пространство информационной системы, обрабатывающей защищаемую информацию, так же можно рассматривать в качестве контролируемой зоны.

Возможные каналы утечки информации, в зависимости от физических характеристик информативного сигнала, условно можно разбить на следующие группы:

1) Акустические и виброакустические:

- акустическое излучение информативного речевого сигнала;

- вибрационные сигналы, возникающие при преобразовании информативного сигнала из акустического в вибрационный за счет воздействия его на строительные конструкции и инженерно-технические коммуникации.

2) Использующие электромагнитное излучение:

- оптические сигналы, отраженные от объекта, находящегося в условиях естественной или искусственной освещенности (наблюдение за объектом при помощи оптических и электронно-оптических приборов);

- низкочастотные побочные электромагнитные излучения информативного сигнала от технических средств и линий передачи информации (особенно актуально для видеоконтрольных систем с электронно-лучевыми трубками);

- высокочастотные радиоизлучения, модулированные информативным сигналом, возникающие при работе различных генераторов, входящих в состав технических средств, или при наличии паразитной генерации в узлах (элементах) технических средств;

- радиоизлучения, обусловленные воздействием на технические средства высокочастотных сигналов, создаваемых с помощью разведывательной аппаратуры, либо сигналов промышленных радиотехнических устройств (радиовещательные, радиолокационные станции, средства радиосвязи и т.п.), и модуляцией их информативным сигналом (облучение, «навязывание»);

- радиоизлучения от специальных электронных устройств перехвата информации («закладок»), модулированные информативным сигналом.

3) Использующие электрические сигналы в электропроводящих средах:

- электрические сигналы, возникающие при преобразовании информативного сигнала из акустического в электрический за счет микрофонного эффекта, и распространяющиеся по линиям передачи информации (в динамиках систем оповещения, датчиках охранной и пожарной сигнализации);

- наводки информативного сигнала, обрабатываемого техническими средствами, на провода, линии и инженерно-технические коммуникации, выходящие за пределы контролируемой зоны организации;

- электрические сигналы, обусловленные воздействием на технические средства высокочастотных сигналов, создаваемых с помощью разведывательной аппаратуры, либо сигналов промышленных радиотехнических устройств (радиовещательные, радиолокационные станции, средства радиосвязи и т.п.), и модуляцией их информативным сигналом (облучение, «навязывание»);

- электрические сигналы от специальных электронных устройств перехвата информации («закладок»), модулированные информативным сигналом.

- несанкционированный доступ к информации, обрабатываемой в вычислительных системах.

Необходимо отметить, что несанкционированный доступ к информации, обрабатываемой в вычислительных системах сегодня стоит особняком, и является одним из самых эффективных в нанесении возможного ущерба на сегодняшний день. Это связано с тем, что все остальные каналы являются физическими средами передачи информации, их характеристики хорошо изучены, и методы защиты давно отработаны. Вычислительные системы – же являются средой логической, постоянно развивающейся, то есть – все время изменяемой. По этой причине периодически появляются все новые и новые варианты несанкционированного доступа, образуются новые «логические» каналы утечки информации.

Несанкционированная модификация, либо уничтожение информации, или иначе – угроза целостности [20] включает в себя любое умышленное или неумышленное изменение или удаление данных, обрабатываемых в определенной среде или передаваемых из одного места обработки в другое. Данная угроза подразумевает под собой воздействие на носители информации, места хранения информации, технические или программные средства обработки, среду передачи, в целях нарушения целостности информации, работоспособности технических средств, адресности и своевременности информационного обмена при помощи несанкционированного доступа.

Несанкционированную модификацию и уничтожение информации можно разделить на три подвида угроз: умышленная угроза – преднамеренное воздействие на конкретный объект защиты (человеческий фактор); неумышленная угроза – случайное воздействие (человеческий фактор), или воздействие техногенных и природных факторов. В отдельную категорию мы можем вынести вирусное воздействие на информацию, обрабатываемую в информационных системах, в тех случаях (составляющих большинство), когда воздействие направлено не на конкретную информацию, находящуюся по конкретному адресу, а на определенный тип информации вообще, то есть, данную угрозу можно расположить между умышленной и неумышленной.

В качестве умышленных угроз можно рассматривать:

- частичную или полную подмену или умышленное уничтожение информации;

- умышленное воздействие на носители информации и средства обработки;

- умышленное воздействие на каналы связи и информацию, передаваемую по ним.

В качестве неумышленных угроз можно рассматривать:

- вышеперечисленные угрозы, в случае, если они вызваны побочными эффектами человеческой деятельности;

- воздействие природных факторов;

- воздействие техногенных факторов (аналогичны природным факторам, но вызванные плодами развития цивилизации).

В качестве вирусной атаки (в данном контексте) можно рассматривать воздействие вирусоподобных деструктивных программ, пришедших извне, и не имеющих прямого отношения к деятельности организации (принесенных в информационную систему с играми, документами, взятыми у коллег, пришедшими по электронной почте в виде «почтового червя», и т.п.). В случае, если вирусоподобную программу создаст и активизирует кто-то из «обиженных» сотрудников таможни, либо, например, человек, внедренный в коллектив криминальными группировками, то данная угроза попадает в разряд умышленных.

Несанкционированное блокирование доступа к информации, или, в приложении к информационным системам - угроза отказа в обслуживании [20] возникает всякий раз, когда в результате некоторых действий блокируется доступ к определенной информации (например - к документу, хранящемуся в закрытом сейфе, или к некоторому ресурсу вычислительной системы). В принципе, как и при угрозе целостности, блокирование может быть умышленным и неумышленным, и вызываться воздействием антропогенных, техногенных и природных факторов. При умышленных действиях в определенных случаях блокирование может быть постоянным, так чтобы требуемая информация никогда не была получена, или оно может вызвать только задержку доступа, достаточно долгую для того, чтобы информация стала бесполезной, и то, и другое – сравнимо с ее уничтожением. На информацию, подверженную подобным угрозам, стоит обратить особое внимание.

Блокирование может достигаться:

- воздействием на носители информации и средства ее обработки;

- воздействием на саму обрабатываемую информацию;

- воздействием на каналы связи.

При определении множества угроз необходимо провести анализ по всем вышеперечисленным группам.

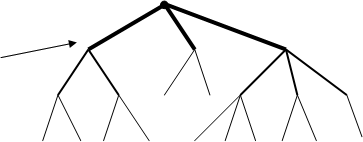

Для определении множества угроз можно использовать два известных метода [4]: метод произвольного списка угроз и метод деревьев угроз.

Метод произвольного списка предполагает составление перечня угроз произвольным образом, без четкой систематизации, на основе последовательно поступающей аналитику информации, жизненного опыта, и т.п. Основной недостаток этого метода, это неполнота, либо, наоборот – избыточность перечня угроз. В итоге это может привести либо к низкой эффективности системы защиты, либо к повышенным затратам на нее.

Метод деревьев угроз предполагает описание множества угроз для защищаемого объекта, начиная с общего, абстрактного описания угроз с постепенной конкретизацией. Наиболее абстрактная угроза является «корнем дерева угроз», все последующие подвиды угроз – «ветви дерева угроз». Недостаток этого метода – сложность анализа при больших объемах исходной информации.

Абстрактная угроза

|

Уровни подугроз

Уровни подугроз

| |||||||||

|  |  | |||||||

| |||||||||

Рис. 1.5. Структура дерева угроз.

Для дополнительного уточнения множества угроз можно воспользоваться достаточно наглядным табличным методом. Структурировав массив защищаемой информации, и зная уязвимости компонентов защищаемого объекта, мы можем построить таблицу соответствий (матрицу) вид информации (компонент) – угроза.

|

Рис. 1.6. Пример модели угроз.

В тех ячейках таблицы, где угроза актуальна для защищаемого объекта, ставится пометка. Таким образом, мы получаем возможность наглядно оценить опасность определенных угроз, и уровень уязвимости компонентов защищаемого объекта. В итоге - мы получаем модель угроз для нашего защищаемого объекта.

Необходимо отметить, что рассмотренная модель будет отражать только реалии ближайшего временного отрезка. Нельзя забывать, что с течением времени на защищаемом объекте могут проявиться новые уязвимости, а соответственно – возникнуть новые угрозы. При этом, могут исчезнуть уязвимости существующие, а в месте с ними – и уже известные угрозы. Поэтому, прогнозирование угроз является важной составляющей процесса моделирования, и сама модель должна быть динамичной, изменяемой.

Модель угроз в дальнейшем будет полезна не только при построении модели источников угроз, но и при разработке защитных мероприятий, т.к. позволяет оценить – как изменяется ситуация при ликвидации уязвимости объекта защиты путем модификации его свойств.