Следующим шагом, на основе имеющихся данных, нам необходимо определить и проанализировать множество лиц (субъектов) и факторов, которые могут реализовать каждую из угроз с определенной степенью вероятности. На базе существующей модели угроз и множества возможных источников угроз, мы можем создать обобщенную модель источников угроз. Именно модель будет характеризовать все возможности источника угроз по преодолению нашей системы защиты, и воздействию на защищаемый объект.

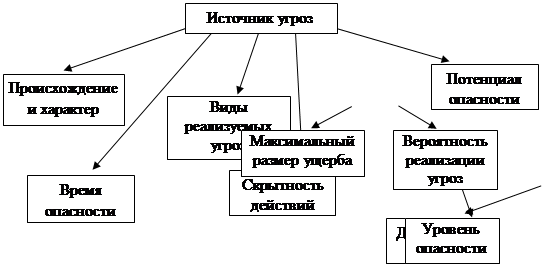

Для проведения дальнейшего анализа, с учетом изложенного в [29], можно предложить следующий набор критериев оценки источников угроз:

| |||

|

Рис. 1.7. Критерии оценки источников угроз.

В качестве основных критериев, можно предложить следующие:

1) Виды реализуемых угроз - определяет какие виды угроз из определенного нами множества источник угроз может реализовать. Необходимо отметить, что источник угроз должен рассматриваться только в совокупности с моделью угроз. Источник угроз пассивный, не генерирующий события в отношении нашего защищаемого объекта, интереса для нас не представляет, то есть, с нашей точки зрения источником угроз не является. В связи с этим, точкой отсчета для анализа является оценка возможности источника по реализации той или иной угрозы.

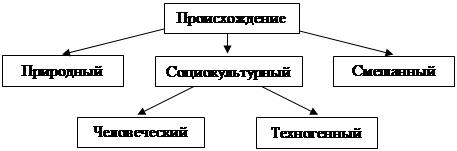

2) Происхождение и характер источника угроз:

|

Рис. 1.8. Виды происхождения источников угроз.

- Природные факторы – явления, воздействие которых связано с природно-климатическими и географическими особенностями места расположения информационных систем.

- Техногенные факторы – явления, действие которых основано на деструктивном воздействии результатов человеческой деятельности.

- Человеческий фактор – собственно люди и их действия.

- Смешанные факторы – результат совместных воздействий предыдущих факторов (например, искусственно вызванные природные явления).

Характер источника угроз определяет его особенности и более частные характеристики:

- Природный: наводнение, землетрясение, ураган, удар молнии, и т.д.

- Техногенный: химическое заражение, взрыв, пожар, и т.д.

- Человеческий: социальный (лат. socium общее, совместное) – общественный, относящийся к жизни людей и их отношениям в обществе, и социально-политический (действия государственных органов).

|

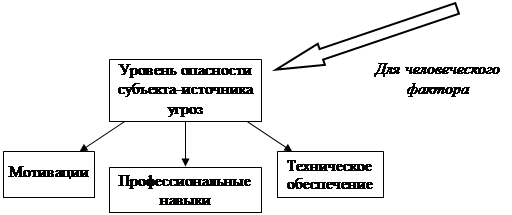

Рис. 1.9. Критерии оценки человеческого фактора.

Социально-политический: руководящий аппарат всех уровней (бюрократы), занимающийся законодательной деятельностью (в корыстных целях, или в связи с низкой квалификацией издающих руководящие и нормативные документы, облегчающие несанкционированные действия против объекта защиты).

Социальный:

- криминал – отдельные субъекты или группа лиц, производящие противозаконные действия;

- неквалифицированные лица, допущенные к процессу обработки информации;

- опытные специалисты, легкомысленно нарушающие требования руководящих документов во время участия в процессе обработки информации, а так же, лица, осуществляющие хулиганские действия по отношению к системе защиты информации (без попыток воздействия на саму защищаемую информацию), проведенные с целью самоутверждения и т.п.;

- лица, имеющие личные побудительные мотивы для сознательной реализации угроз (например: мотивы мести, или с целью наживы);

- лица, случайно получившие доступ к защищаемым ресурсам, и при этом – случайно нанесшие ущерб.

При рассмотрении происхождения источников угроз, необходимо отметить, что природные и техногенные факторы далеко не всегда учитываются при построении модели системы защиты. Хотя, ущерб причиненный этими «реализаторами» угроз, может превышать размер ущерба от действий людей, а системы защиты от несанкционированного доступа никак не прореагируют на наводнение или пожар.

3) Потенциал опасности источника угроз – комплексная оценка, включающая:

a. вероятность реализации угроз, учитывающую:

- уровень опасности источника угроз – интенсивность воздействия источника на систему защиты;

- доступность объекта – уровень доступности защищаемого объекта для источника угроз;

b. максимальный размер ущерба – максимальный размер ущерба от реализации угрозы.

В результате анализа этих признаков устанавливают:

Уровень опасности источника угроз – прогнозируемый уровень разрушающего воздействия природных и техногенных факторов, либо – техническая оснащенность и уровень профессионализма субъекта, которые он может использовать для доступа к защищаемому объекту, уровень его заинтересованности (мотивации).

В руководящем документе Федеральной Службы по техническому и экспортному контролю (ФСТЭК) «Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации» злоумышленники классифицируются по уровню возможностей, предоставляемых им штатными средствами информационных систем. Выделяется четыре уровня этих возможностей. Классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего. В своем уровне злоумышленник является специалистом высшей квалификации, знает все о информационной системе и средствах ее защиты (в соответствующем уровню объеме).

Так как нас интересует защита информации в организации, обрабатываемой любым доступным способом, включающим в том числе и обработку на автоматизированных системах, то и классификация будет иметь несколько более широкий смысл.

Первый уровень определяет самый низкий уровень возможностей злоумышленника – запуск в автоматизированных системах деструктивных программ сторонних разработчиков, использование естественных каналов утечки информации без специальных технических средств, хищение носителей информации из незапертых хранилищ и помещений, либо при наличии ключей.

Второй уровень определяет возможности злоумышленника по созданию и запуску в автоматизированных системах деструктивных программ собственной разработки, создания, и использования самодельных и подручных средств для организации технических каналов утечки информации, он имеет возможность изготовления дубликатов ключей от помещений и хранилищ, либо имеет навыки и возможность использования простейших средств взлома дверей и замковых устройств.

Третий уровень определяется возможностью злоумышленника управлять функционированием автоматизированной системы на уровне базовых компонент, использовать для организации каналов утечки информации профессиональные навыки и профессиональные специальные технические средства, преодолевать известные системы сигнализации и контроля доступа, вскрывать известные замковые устройства, либо производить взлом дверей и замковых устройств, специальными техническими средствами.

Четвертый уровень определяет весь объем возможностей злоумышленников, осуществляющих проектирование, создание и ремонт технических средств автоматизированной системы, разработку и создание специальных технических средств для организации каналов утечки информации, и внедрение их на этапе строительства или монтажа различных систем и строительных конструкций, исследование неизвестных систем сигнализации и контроля доступа, а так же замковых устройств, и разработку способов их преодоления.

Мотивации действий человека – источника информационных угроз показывают уровень его заинтересованности в реализации (не реализации – при неумышленных угрозах) информационных угроз в отношении защищаемого информационного ресурса. Мотивации являются движущей силой людей, таким образом, воздействуя на мотивации можно заставить человека совершить или не совершить тот или иной поступок. Данное положение используют как для организации защиты, так и для организации нападения на защищаемый объект.

При оценке уровня разрушающего воздействия природных факторов, учитывают, согласно прогнозам и полученной статистической информации, интенсивность воздействия этих источников угроз:

- в данной местности,

- в определенное время года,

- в определенное время суток.

При оценке уровня возможного разрушающего воздействия техногенных факторов, учитывают интенсивность их воздействия в зависимости от окружения объекта защиты продуктами технологического развития нашей цивилизации. Например, износ коммуникаций систем жизнеобеспечения, прохождение поблизости газо- и нефтепроводов и высоковольтных линий электропередачи, расположение вблизи опасных производств, или на территории, имеющей большое количество различных шахтных разработок, и т.п.

Для примерной предварительной оценки уровней разрушающего воздействия природных и техногенных факторов, а так же уровня разрушающего воздействия неумышленных действий пользователей, можно провести их классификацию, аналогичную рассмотренной выше классификации злоумышленников.

Первый уровень – воздействие блокируется штатными средствами либо когда в результате воздействия наступает кратковременное нарушение работоспособности, компенсируемое штатными средствами и критических потерь информации не происходит.

Второй уровень – для блокирования воздействия необходимо применять дополнительные средства, и при этом средства обработки остаются работоспособны, либо при нарушении работоспособности, затраты на ее восстановление значительно меньше затрат приобретение новых технических средств. Для сохранения информации необходимо применять дополнительные методы и средства.

Третий уровень – разрушающее воздействие блокировать невозможно, и затраты на восстановление технических средств сравнимы с затратами на приобретение новых, а сохранение информации возможно только за счет применения методов распределенной обработки и хранения, а так же дублирования информационных массивов.

Доступность защищаемого объекта – определяет доступность защищаемого объекта для деструктивных воздействий источника угроз. Чем проще источнику угроз воздействовать на защищаемый объект (чем объект доступнее), тем источник опаснее. Уровень доступности должен так же учитывать уровень знаний злоумышленника о защищаемом объекте. Уровень доступности качественно можно разделить на:

- высокий – воздействие на объект практически не встречает сопротивления со стороны самого объекта и окружающей его среды;

- средний – воздействие на объект встречает определенное сопротивления со стороны защищаемого объекта и окружающей его среды, в связи с чем интенсивность воздействия уменьшается;

- низкий – воздействие на объект очень затруднено или практически невозможно из-за высоких защитных свойств защищаемого объекта и окружающей его среды.

В случае, если источник угроз является субъектом, то уровень доступности определяется набором операций, которые он может совершать с защищаемым объектом.

Нельзя оставить без внимания тот факт, что по оценкам специалистов, более пятидесяти процентов связанных с информацией преступлений в организациях совершается сотрудниками, имеющими легальный доступ к защищаемому объекту. Обнаружение подобных злоумышленников осложняется тем, что они хорошо ориентируются в обстановке, могут быть знакомы с архитектурой и алгоритмами работы системы защиты, и могут уничтожить все свои следы несанкционированного доступа к информации.

С точки зрения организации системы защиты – действия внутренних источников угроз потребуют большего контроля, в связи с более широкими возможностями в отношении защищаемого объекта, чем действия внешних источников.

Максимальный размер ущерба – максимально возможные убытки для организации или частного лица, возникающие в результате реализации угрозы данным источником. Размер ущерба – комплексный параметр, зависящий от:

- ценности защищаемого объекта;

- уязвимости защищаемого объекта;

- возможного развития событий после реализации угрозы.

Какие убытки могут возникнуть в контексте рассматриваемой нами темы? Т.к. ценность информации определяется размером возможной или получаемой прибыли, либо размером предотвращенного ущерба, то убытки – это те силы средства, которые:

- уже потрачены на получение самой информации, требующей защиты;

- уже не будут получены из-за произошедшего инцидента, то есть та выгода, прибыль, которую мог бы получить собственник от использования своей информации (упущенная выгода);

- могут быть утрачены в результате реализации угрозы (прямой ущерб);

- еще будут потрачены для восстановления нарушенных прав собственника и последствий реализации угроз в отношении этой информации (косвенный ущерб).

Необходимо отметить, что в состав ущерба могут входить не только собственные фактические расходы, понесенные организацией в результате реализации информационных угроз, но и расходы, понесенные собственником доверившим свою информацию этой организации.

В связи с тем, что, ценность информации является величиной субъективной, а количественная оценка размера ущерба в большинстве случаев затруднена, то размер ущерба можно оценить только качественно. Особенно когда в результате реализации угрозы, например – наступают изменения эмоционального или физического состояния людей.

Что касается количественной оценки ущерба, то ее, как правило, можно реализовать при расчете размера материального ущерба, выраженного в денежных единицах, или в других, аналогичных случаях. Для организации, например, размер ущерба может выражаться в процентах от прибыли, или в процентах от стоимости материальных ресурсов, которыми она обладает. Для человека количественный размер ущерба может быть определен, например, при оценке его работоспособности в сфере производства.

В итоге, оценив уровень опасности источника угроз и уровень доступности защищаемого объекта, мы можем определить вероятность реализации данным источником угроз из определенного нами множества при данных условиях и в данных обстоятельствах. А учитывая размер возможного ущерба в результате реализации конкретных угроз, мы получаем потенциал опасности источника угроз для данной группы угроз. В случае суммарной оценки потенциалов опасности всех источников данной угрозы, мы получаем потенциал опасности угрозы. При этом, в случае качественной оценки вероятности реализации угрозы, мы можем определить: является ли данная угроза реальной (обычно, в данных условиях и при данных обстоятельствах эта угроза реализуется), потенциальной (возможной, т.к.статистика свидетельствует о том, что эта угроза иногда реализуется при данных условиях и в данных обстоятельствах), или абстрактной (т.е. исключительно маловероятна реализация угрозы при данных условиях и в данных обстоятельствах, но учитывать ее необходимо).

В мировой практике, при оценке потенциала опасности угрозы, как правило, используют параметр «Информационный риск». По своей сути понятие информационного риска близко к понятию «потенциал опасности источника угроз».

При определении рисков [22, 23], в простейшем случае используется оценка по двум факторам: «вероятность происшествия» (вероятность реализации угрозы) и «цена потери» (размер ущерба). Считается, что риск тем больше, чем больше вероятность происшествия и тяжесть последствий. Общая идея может быть выражена формулой:

РИСК = P происшествия * ЦЕНА ПОТЕРИ

Если переменные являются количественными величинами, то риск — это оценка математического ожидания потерь.

Если переменные являются качественными величинами, то метрическая операция умножения не определена. Таким образом, в явном виде эта формула использоваться не должна.

Рассмотрим вариант использования качественных величин для оценки риска (как наиболее часто встречающаяся ситуация).

Для измерения рисков не существует естественной шкалы. В методиках анализа рисков, как правило, используются субъективные критерии, измеряемые в качественных шкалах, поскольку:

a) оценка должна отражать субъективную точку зрения владельца информационных ресурсов;

b) должны быть учтены различные аспекты, не только технические, но и организационные, психологические и т. д.

Для этого обычно разрабатывается качественная шкала с несколькими градациями: очень низкий, низкий, средний, высокий, очень высокий уровень. Причем, чем больше градаций будет задано при оценке уровня ущерба, тем точнее будет сама оценка и последующие выводы. На практике обычно используются качественные шкалы с 3 – 7 градациями.

Для оценки «цены потери» (размера ущерба) можем представить следующую качественную шкалу:

– Минимальный – Потерями можно пренебречь.

– Небольшой – Незначительный ущерб – последствия легко устранимы, затраты на ликвидацию последствий невелики, воздействие на информационную технологию – незначительно.

– Средний – Происшествие с умеренными потерями – ликвидация последствий не связана с крупными затратами, воздействие на информационную технологию невелико и не затрагивает критически важные задачи.

– Серьезный – Угроза реализована с серьезным ущербом – ликвидация последствий связана со значительными затратами, воздействие на информационные технологии ощутимо, воздействует на выполнение критически важных задач.

– Критический – Происшествие приводит к невозможности решения критически важных задач.

Субъективная шкала вероятностей происшествий (реализаций угроз), определяется, например, так:

– A – Событие практически никогда не происходит.

– Б – Событие случается редко.

– В – Вероятность события за рассматриваемый промежуток времени – около 0.5.

– Г – Скорее всего, событие произойдет.

– Д – Событие почти обязательно произойдет.

Для оценки рисков определим шкалу из трех значений:

– Низкий риск.

– Средний риск.

– Высокий риск.

В результате, мы получаем таблицу качественной оценки информационных рисков в зависимости от двух факторов. Используя данную таблицу мы можем однозначно оценить уровень риска при реализации любой из угроз, рассматриваемых в данном контексте.