Новые информационные технологии могут успешно использоваться в следственной деятельности. С их помощью рекомендуется решать следующие основные задачи:

автоматизация следственной работы при создании документов;

автоматизация составления календарных планов и графиков расследования;

сбор, накопление и анализ информации по следственным делам (особенно со многими лицами и эпизодами), автоматизация составления по результатам анализа следственных документов и заключений;

получение справочной информации по уголовным делам из многих источников;

разработка автоматизированных методов расследования по различным видам преступлений;

статистический анализ расследуемых уголовных дел;

автоматизация контроля хода следствия и соблюдения сроков расследования;

создание, ведение, использование баз данных следственной информации;

анализ информации о прошлых преступлениях.

Автоматизация процесса раскрытия преступлений — наиболее сложная задача правовой информатики, хотя вполне можно автоматизировать составление следственных документов, отнимающее много времени. Существенную помощь может оказать «Специализированная территориально-распределенная автоматизированная система Следственного комитета РФ» («СТРАС-СК») с банками данных, включающая три уровня:

1) для центрального аппарата Следственного комитета;

2) для следственных управлений (отделов) МВД-УВД;

3) для следственных подразделений городских и районных органов внутренних дел.

Информационное обеспечение СТРАС-СК состоит из ряда подсистем по следующим направлениям.

«Расследование». По данным о составе, способе, месте, объекте, жертве преступления компьютер выдает рекомендации для планирования расследования, автоматизирует составление документов, поиск и сопоставление материалов по другим делам.

«Контроль». Автоматизируются контроль деятельности следователя (дело «на контроле»), ведение каталога дел, планирование и соблюдение сроков.

«Статистика». Формируются и анализируются статистические данные, ведется накопление данных о преступлениях, лицах, ущербе. Автоматизируются составление обзорных и статистических отчетов, анализ работы конкретного следователя, выдача различных видов статистической информации.

«Справочные системы» по законодательству, нормативным актам и постановлениям, касающимся работы следователя.

«Банки данных» по различным категориям уголовных дел.

«Подсистема связи с банками криминальной информации» (Федеральным и региональными) для получения информации из учетов.

Подсистемы для автоматизации работы секретариата, канцелярии, учета кадров следственного аппарата.

Но в целом система СТРАС-СК еще находится в процессе дальнейшей разработки.

Реализация компьютерных технологий в деятельности следователя может осуществляться с использованием автоматизированного рабочего места следователя (АРМС). Такие рабочие места создаются на базе персональных компьютеров локальной или глобальной сети МВД и снабжаются соответствующим программным обеспечением.

Программное обеспечение процесса расследования уголовного дела дает возможность выполнять такие трудоемкие действия, как:

создание следовательских документов (протоколов, постановлений, запросов, карточек и т.п.);

получение информации (справок) по запросам;

анализ документов (обвинительного заключения, обвинения, постановления о прекращении уголовного дела и др.);

заполнение документов, в том числе различных бланков;

отыскание необходимых сведений в материалах дела (фамилии, имена, отчества; клички, даты, эпизоды, протоколы, места происшествий и др.);

оформление материалов;

составление планов профилактических мероприятий;

систематизация материалов дела;

составление формулы обвинения;

составление обвинительного заключения и других документов по делу;

подготовка материалов для суда.

Для ускорения работы могут использоваться стандартные (типовые) бланки и образцы документов.

Программное обеспечение для обработки сопутствующей информации обеспечивает:

получение информации о фигурантах по уголовному делу;

поиск и анализ связей фигурантов;

получение сведений о вещественных доказательствах;

поиск и анализ данных об эпизодах преступления (место, время, участники, способы совершения, вещественные доказательства и др.).

С помощью этого программного обеспечения автоматизируются поиск, анализ и выдача информации о лицах по делу и их связях, о вещественных доказательствах, эпизодах, сходных происшествиях. Основными требованиями к программному обеспечению АРМС должны быть:

эффективная работа с текстовой информацией и документами;

проверка грамматики документов;

печать документов;

ведение архивов стандартных форм документов и отчетов;

поиск и компоновка текстовых фрагментов;

автоматизированный подбор данных для таблиц;

простейшие статистические расчеты;

поиск и анализ информации;

работа в диалоговом режиме.

Для следственной деятельности разработан ряд автоматизированных информационных систем. Одной из таких систем является «Диалоговый конструктор БИНАР-3» для информационного обеспечения принятия решений, информационно-логических задач, анализа связей и объектов в уголовном деле. БИНАР-3 может хранить и обрабатывать структурированные символьные и числовые данные, а также текстовые фрагменты; имеет средства настройки баз данных и получения отчетов по запросам. База данных конструктора состоит из так называемых объектов учета, включающих:

информацию по делу (учетная карточка, эпизоды, лица, организации);

источники документов (показания лиц, описание вещественных доказательств, сведения о документах по делу).

База данных может включать много сведений (до миллиона записей по каждому объекту учета). На экран или на принтер могут выводиться:

реквизиты учитываемых объектов и связанных с ними объектов;

перечень прямых и косвенных связей большой глубины, т.е. с большим числом звеньев в цепочке связей;

статистические данные о лицах, суммах, эпизодах;

сведения о лицах, фигурирующих в базах данных;

материалы допросов;

фрагменты обвинительных заключений;

взаимосвязи эпизодов, лиц, объектов.

Имеется календарный план расследования по дням и часам. Для работы конструктора используется СУБД Clipper; ряд программных модулей составлен на языке Ассемблера и языке С. Диалоговый конструктор удобно использовать в локальной сети с распределенной базой данных для коллективной работы следственной бригады.

Система анализа и учета уголовных дел САУД-М функционирует на основе интегрированного пакета прикладных программ МАСТЕР. В САУД-М входят:

текстовый процессор;

табличный процессор;

простая СУБД;

ППП для графического отображения данных;

пакет для электронной телекоммуникации;

программы систематизации и анализа материалов дела;

программы учета фигурантов;

программы учета и анализа объектов преступных посягательств; времени, места, способа совершения, мотивов преступления.

Работа САУД-М организуется с помощью меню, как в ОС Windows. Имеются готовые бланки документов, удобно анализируются связи между различными следственными данными. Недостаток системы — невозможность работы в локальной вычислительной сети.

Большие возможности открывает гипертекстовая система ИНТЕЛТЕКСТ, предназначенная для создания текстовых документов (отчетов, обзоров, рекомендаций, обоснований, результатов анализа). С ее помощью можно вести базу текстовых документов, устанавливать связи между ними, строить комбинированные тексты, создавать фрагменты текстов из первичных документов и компоновать их. Работа основана на оконной технологии. Для поиска фрагментов используются ключевые слова, рубрики (типы фрагментов: допросы, показания, протоколы, лица и др.), ссылки на источники фрагмента. Для источников составляется каталог. Для каждого фрагмента имеется набор атрибутов в виде меню. По комбинации атрибутов можно находить фрагмент и запоминать его в соответствующих папках, для которых имеется каталог папок. Папки можно просматривать и корректировать. Фрагменты могут иметь двунаправленные смысловые связи с другими фрагментами. Благодаря связям фрагменты могут объединяться в смысловую сеть в виде гипертекста. Связи могут указываться пользователем (например, по ключевым словам) в интерактивном или автоматическом режиме. По смысловой сети можно осуществлять навигацию автоматически или вручную. Созданная тематическая подборка затем преобразуется в единый текстовый документ, редактируется и отправляется в файл или на принтер. Само текстовое окно может иметь до трех полей: собственно текст, аннотация, заголовок. Допускаются «прокрутка», изменение размеров окна, масштабирование и другие редакционные действия. Информацию в базе текстовых документов можно отыскивать по строке текста, заголовку, строке аннотации и другим признакам.

АРМС для расследования конкретных видов преступлений разрабатываются Следственным комитетом МВД РФ совместно с ВНИИ МВД и предназначены для автоматизации методики раскрытия таких типичных преступлений, как, например:

грабежи и разбойные нападения;

кражи из жилищ;

незаконный оборот наркотиков.

АРМС для расследования грабежей и разбойных нападений имеет обширный банк данных, основанный на эмпирических исследованиях, нормативных актах и специальной литературе. АРМС включает три блока:

уголовно-правовую квалификацию грабежей и разбойных нападений;

методику расследования грабежей и разбойных нападений;

справочный архив.

Методика расследования — это рекомендуемые следственные действия для различных случаев, а именно:

имеются или не имеются подозреваемые;

имеются или не имеются свидетели;

имеются или не имеются потерпевшие;

каковы вид и способ преступления (грабежа, нападения);

применялось ли оружие;

каков вид применявшегося оружия;

применялось ли насилие;

каковы другие характеристики преступления.

Даются рекомендации по осмотру места происшествия, экспертизе оружия, проведению допросов и другим следственным действиям. Указываются рекомендуемые экспертизы по каждой категории преступлений. Приводится словарь жаргонных слов уголовного лексикона.

АРМС по расследованию краж из жилищ также имеет три блока:

уголовно-правовую квалификацию краж;

методику расследования;

типовые версии.

Блок методики расследования предназначен для работы в диалоговом автоматизированном режиме с учетом разнообразных данных о происшествии:

задержаны подозреваемые или нет;

где задержаны;

подозреваемый явился сам или нет;

потерпевший известен или нет;

есть ли свидетели;

каков способ совершения преступления;

как осуществлено проникновение в жилище и т.п.

Даются рекомендации по осмотру и анализу места происшествия, порядку опознания лиц и предметов, проведению допросов, возможным экспертизам. В блоке типовых версий приводятся возможные предположения о личности преступника.

Программное обеспечение АРМС по расследованию незаконного оборота наркотиков содержит следующие блоки:

выдвижение версии;

методику расследования;

обстоятельства, подлежащие выяснению;

словари (жаргонные термины, названия наркотических средств, синонимы их названий, способы употребления, криминалистические рекомендации);

пояснения (классификацию наркотических средств, краткие сведения о них);

формы следственных документов.

Версии выдвигаются в зависимости от исходных данных. Методика расследования зависит от обстоятельств дела, например:

подозреваемый задержан, известен, не известен;

оперативные данные (подозреваемый задержан с поличным или по другим причинам);

есть ли свидетели или очевидцы;

цель действий задержанного (задержанных): сбыт наркотических средств или без сбыта.

АРМС предназначено для работы в интерактивном режиме и не требует специальной подготовки по ее освоению.

Имеется также специальная информационная система (СИС), предназначенная для автоматизации следственных действий, анализа работы следователей и следственных отделов, управления их работой. Система имеет несколько модулей.

Учет уголовных дел (обвиняемые, подозреваемые, потерпевшие, свидетели; дела в целом).

Работа с документами — формирование следственных документов по уголовным делам, вплоть до обвинительного заключения.

Контроль сроков выполнения расследования и оформления документов.

Архив уголовных дел (хранение исполненных документов и дел, направленных в суд).

Модуль отчетности (статистика уголовных дел, статистический учет).

Сервис (справочники и вспомогательная информация).

Настройка (на аппаратные средства, обслуживание баз данных, копирование информации).

Пользователь устанавливает для СИС расчетный период, в течение которого все документы сохраняются в оперативном ведении; по истечении расчетного периода документы отправляются в архив. Существуют локальный и сетевой варианты системы. Локальный вариант предназначен для следственных подразделений с малой нагрузкой (с одним компьютером), сетевой — для подразделений с большим объемом работы (с несколькими компьютерами и сетевым программным обеспечением).

Отметим, наконец, следственные экспертные системы, применяемые для раскрытия и расследования преступлений.

Экспертная система прогнозирования преступлений, позволяющая оценить зависимость между характерными особенностями личности преступника и возможным местом совершения преступления.

Экспертная система выявления скрытых преступлений (например, скрытых хищений в производстве или торговле) на основе анализа деятельности предприятий позволяет получить материал для ревизий.

Экспертная система поиска и установления личности преступника позволяет сделать предположения о личности преступника по материалам следствия и сузить круг подозреваемых лиц.

Экспертные системы расследования убийств, анализирующие следственные данные о преступнике, потерпевшем, способе совершения и сокрытия преступления, орудии убийства, возможных мотивах, месте и времени преступления. Такие экспертные системы могут иметь несколько разновидностей в зависимости от криминалистической характеристики преступления (убийство на сексуальной почве, с расчленением трупа, с особой жестокостью и др.).

Экспертные системы для расследования грабежей и разбоев и многие другие.

Широкое использование новых информационных технологий в следственной деятельности позволит поднять ее на более высокий уровень, но пока это использование лишь внедряется, учитывая, в частности, появление все новых видов преступлений, таких, например, как терроризм (в том числе — действия террористов-смертников), захват заложников, похищение людей, изготовление и сбыт фальшивой продукции и др. Важнейшей задачей здесь является создание технического и программного обеспечения, необходимого для решения рассмотренных выше разнообразных правовых задач пользователями, не являющимися специалистами в области прикладной информатики, т.е. с максимально «дружелюбным к пользователю» интерфейсом. Пока эта задача еще очень далека от выполнения.

Компьютерные преступления

Под компьютерными преступлениями понимаются предусмотренные законом общественно-опасные деяния с использованием компьютерной техники. С компьютерными преступлениями тесно связана информационная безопасность.

Проблема информационной безопасности возникла достаточно давно и имеет глубокие исторические корни. До сравнительно недавнего времени методы защиты информации были в исключительной компетенции спецслужб, обеспечивающих безопасность страны. Однако новые технологии измерения, передачи, обработки и хранения информации значительно расширили сферы деятельности людей, нуждающихся в защите информации, привели к развитию и распространению новых методов несанкционированного доступа к информации и, как следствие, к интенсивному развитию нового научного направления — «информационная безопасность». Все это связано, прежде всего, с появлением систем обработки данных на базе компьютеров, а также с бурным развитием систем передачи данных.

Можно выделить некоторые причины, которые и привели к необходимости как разработки новых методов защиты информации, так и к дальнейшему развитию традиционных.

Первые системы коллективного пользования ЭВМ, а затем объединение их в глобальные и локальные сети, технологии открытых систем уже на первом этапе выявили потребность в защите информации от случайных ошибок операторов, сбоев в аппаратуре, электропитании и т.п. Стремительный рост емкости внешних запоминающих устройств и высокая эффективность их использования в системах автоматизированного управления привели к созданию банков (баз) данных колоссальной емкости и высокой стоимости, одновременно создавая проблемы их защиты как от разнообразных случайностей, так и от несанкционированного доступа.

Современные информационные системы составляют техническую основу органов управления государственной власти, промышленных предприятий и научно-исследовательских организаций, учреждений кредитно-финансовой сферы, банков и т.п. Сегодня, когда компьютер прочно вошел в наш быт, мы все чаще вынуждены доверять ему свои секреты (финансовые, промышленные, медицинские и др.), и в связи с этим вопросы защиты информации приобретают всеобъемлющий характер.

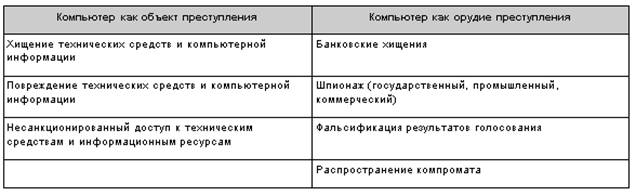

Преступления, связанные с компьютерами, можно разделить на две категории (табл. 7.1). В первой категории компьютер и (или) компьютерная информация является объектом преступления. (Компьютерная информация — это информация на машинном носителе или передаваемая по каналам связи в форме, доступной компьютеру). К этой категории относятся хищение или нанесение ущерба техническим средствам и информации, несанкционированный вредоносный доступ к компьютерной системе и информационным ресурсам. Во второй категории компьютер служит орудием преступления. Таковы, например, осуществляемые с помощью компьютера банковские хищения; государственный, коммерческий, промышленный шпионаж; распространение компрометирующей информации, фальсификация результатов голосования и т.п. Обе категории преступлений тесно взаимосвязаны: например, компьютер может служить орудием несанкционированного доступа к другому компьютеру.

Таблица 7.1.

Компьютерные преступления

Различают следующие криминологические группы компьютерных преступлений.

Экономические преступления — самые распространенные, осуществляются с корыстными целями (мошенничество; хищение программ, услуг, компьютерного времени; экономический шпионаж).

Преступления против личных прав и частной сферы (сбор компрометирующих данных о лицах; разглашение банковской, врачебной и другой частной информации; получение данных о доходах или расходах).

Преступления против государственных и общественных интересов (ущерб обороноспособности, фальсификация результатов голосования).

К преступному вмешательству в работу компьютера относится:

Несанкционированный доступ к компьютерной информации в корыстных целях. При этом может использоваться чужое имя, изменение физических адресов технических устройств, остаточная информация, модификация информации и программного обеспечения, подключение записывающих устройств к каналам связи, маскировка под законного пользователя путем раскрытия его пароля (если нет средств аутентификации). При наличии незащищенных файлов несанкционированный доступ возможен и вследствие поломки.

Разработка и распространение «компьютерных вирусов», которые могут распространяться и заражать другие компьютеры; «логических или временных бомб», которые срабатывают при определенных условиях или по достижении определенного времени и полностью или частично выводят из строя компьютерную систему, а также «червей».

Халатная небрежность при разработке и эксплуатации программного обеспечения компьютерной системы, которая может привести к тяжелым последствиям. Но полной надежности быть не может, в программах всегда могут остаться незамеченные ошибки.

Подделка и фальсификация компьютерной информации. Например, при выполнении контрактных работ можно таким путем выдать вновь разработанные негодные компьютерные системы и программное обеспечение за годные и сдать заказчику. Можно фальсифицировать результаты выборов, референдумов, опросов. Возможна и фальсификация в корыстных целях.

Хищение программного обеспечения. В РФ значительная часть программного обеспечения распространяется путем краж, продажи краденого, обмена краденым. Таковы, например, известные «пиратские» компакт-диски, которые значительно дешевле лицензионных и поэтому широко применяются пользователями компьютеров. Бороться с этим видом хищений очень трудно.

Несанкционированное копирование, модификация, уничтожение информации. Преступное присваивание информации может осуществляться путем копирования. Информация должна представлять собой самостоятельный объект охраны.

Несанкционированный просмотр или хищение информации из баз данных, банков данных, баз знаний.

В информационном обществе резко увеличивается число компьютерных преступлений и их доля в общем числе преступлений. Потери могут быть огромными. Имелись покушения на компьютерные хищения на $500000, 70 млрд. руб. и многие другие, произошли хищения на несколько десятков миллионов рублей. Очень большие компьютерные хищения происходят из банков по фиктивным документам. Большинство банковских хищений остаются безнаказанными, поскольку банки обычно не заинтересованы в проведении следствия, опасаясь потери репутации и неизбежного раскрытия банковской тайны.

Предупреждение компьютерных преступлений включает технические, организационные и правовые меры.

К техническим мерам относятся:

аппаратная защита от несанкционированного доступа;

резервирование особо важных компонент компьютерной системы;

организация вычислительных сетей с перераспределением ресурсов при нарушении функционирования;

устройства обнаружения и тушения пожаров;

обнаружение утечек воды;

аппаратная защита от хищений, саботажа, диверсий, взрывов;

дублирование электропитания;

надежные запирающие устройства;

средства сигнализации.

К организационным мерам относятся:

охрана помещений;

подбор надежного персонала;

подготовленный план восстановления компьютерной системы после выхода из строя;

обслуживание и контроль работы компьютерного центра персоналом, не заинтересованным в сокрытии преступлений;

организация защиты информации от всех, включая руководство;

ограничение доступа к компьютерной системе;

выбор безопасного местонахождения информационного центра;

меры административной ответственности.

К правовым мерам относятся:

разработка правовых норм ответственности, усовершенствование уголовного и гражданского законодательства, а также судопроизводства по делам, связанным с компьютерными преступлениями (правовые нормы, предусмотренные в настоящее время Уголовным кодексом РФ, указаны далее в разделе 8);

защита авторских прав программистов;

общественный контроль за разработчиками компьютерных систем;

принятие необходимых международных соглашений по вопросам информационной (компьютерной) безопасности.

Следует подчеркнуть, что абсолютно надежной защиты компьютерной системы не существует и речь может идти лишь о степени ее надежности.

Причинами утери или искажения информации могут быть:

нарушение работы компьютера (кабельной системы, электропитания, дисков, системы архивирования данных, серверов, рабочих станций, сетевых карт, модемов);

повреждение носителей информации;

некорректная работа программного обеспечения вследствие ошибок или действия вредоносных программ типа вирусов и т.п.;

повреждение информации;

преступные действия злоумышленников, в частности, несанкционированный доступ с целью копирования, уничтожения, подделки информации;

неправильное хранение информационных архивов;

ошибки обслуживающего персонала и пользователей.

Рассмотрим некоторые приемы и методы, связанные с защитой информации от случайных ошибок или некомпетентности пользователей, а также от сбоев аппаратуры, в частности из-за помех в электросети, то есть причин возможной потери информации, не связанных с несанкционированным доступом и происками злоумышленников. Потеря файлов, а также крах системы вполне возможны и без внешних, корыстных помыслов. В связи с этим во всех операционных системах предусматриваются простейшие средства профилактики. Так при удалении файлов, как правило, требуется дополнительное подтверждение, а удаленный файл, как правило, при необходимости может быть восстановлен, поскольку определенное время он хранится в специальном буфере («корзина для мусора»).

Для того чтобы обезопасить себя от неприятных последствий (связанных с вышеперечисленными инцидентами), приводящих к потере данных на сервере или рабочих станциях, которые могут представлять большую ценность, так как являются результатом больших трудовых затрат, необходимо выполнение определенных мероприятий. Существует три основных способа защиты от таких воздействий — резервное копирование данных, избыточное дублирование и установка специализированных устройств защиты от нарушений в системе электропитания.

Резервное копирование данных

Методы, используемые для резервного копирования, зависят от их объема, важности информации и динамики ее изменения. Если говорить о носителях, применимых для хранения резервных копий, то дискеты годятся лишь в частных случаях для небольших объемов информации и личных архивов пользователей. В большинстве случаев используются либо накопители на магнитной ленте (стримеры), либо магнитно-оптические устройства, либо оптические типа WORM или WARM. Независимо от типа устройства для резервного копирования необходимо систематически проводить копирование данных во избежание их потери. Выбор конкретного способа зависит от того, как часто изменяются данные, какую ценность они представляют и как много времени потребуется для этой процедуры. В настоящее время существуют следующие способы резервного копирования.

Случайный. При таком подходе производится случайное копирование отдельных файлов. Метод является наименее надежным, так как если обнаружится, что копия не самая новая, приходится проделать весь объем работы от момента изготовления этой резервной копии. Еще хуже, если носитель, на котором находится резервная копия, окажется поврежденным. Однако это лучше, чем ничего.

Серьезный. Резервные копии производятся регулярно и для их изготовления используются два набора носителей.

Профессиональный. Этот метод используют вычислительные центры с дорогостоящим оборудованием и большими компьютерами. В нем используются три копии данных на трех наборах носителей (для надежности иногда используются по два экземпляра для каждого из наборов). При работе поочередно используется каждый из наборов. Этот метод иногда называют схемой «сын — отец — дед».

Избыточность данных

Резервирование также подразумевает избыточность данных. С точки зрения подлинности, лучше иметь два среднего размера файловых сервера в локальной сети, чем один большой. Тогда в случае выхода из строя одного из них можно временно продолжать работать с другим. Конечно же, при этом на втором сервере должны находиться резервные копии рабочих файлов.

Несмотря на то, что системы хранения данных, основанные на магнитных дисках, производятся уже 40 лет, массовое производство отказоустойчивых систем началось совсем недавно. Дисковые массивы с избыточностью данных, которые принято называть RAID (redundant arrays of inexpensive disks — избыточный массив недорогих дисков, redundant array of independent disks — избыточный массив независимых дисков) были представлены исследователями (Петтерсон, Гибсон и Катц) из Калифорнийского университета в Беркли в 1987г. Но широкое распространение RAID системы получили только тогда, когда диски, которые подходят для использования в избыточных массивах, стали доступны и достаточно производительны. Со времени представления официального доклада о RAID в 1988г., исследования в сфере избыточных дисковых массивов начали бурно развиваться в попытке обеспечить широкий спектр решений на основе компромисса «цена — производительность — надежность». Производители файловых серверов, учитывая необходимость избыточности данных, предлагают модели с дисковыми массивами — системами НЖМД, в которых информация зеркально дублирована на различных дисководах. Естественно, что избыточность данных ни в коей мере не заменяет необходимость резервного копирования.

Защита от нарушений в системе электропитания

Рассмотрим теперь защиту от помех в электросети. Сбои электропитания всегда происходят неожиданно. В момент сбоя электросети практически любая программа может в какой-то степени испортить файл, с которым она работала. Для защиты от таких ситуаций необходимо использовать источники бесперебойного питания (UPS — Uninterruptible Power System) файл-серверов. Нет необходимости подключать к UPS рабочие станции, поскольку производители UPS нормируют их по максимальной мощности подключенных к ним приборов, так что не следует превышать эту величину.