По мнению специалистов, проблема безопасности представляет собой как управленческую, так и техническую задачу и может оказывать значительное влияние на прогресс или регресс в использовании компьютерной техники и компьютерных технологий.

Защита осуществляется различными способами. Это может быть и физическая охрана, осуществляемая охранными предприятиями, и техническая защита с использованием специализированных средств и комплексов (например, защита от побочных электромагнитных излучений или от высокочастотных излучений). Защита конфиденциальной информации от несанкционированного доступа выполняется с использованием средств шифрования (лицензируется Федеральным агентством правительственной связи и информации - ФАПСИ) и без их применения (лицензируется Государственной технической комиссией - ГТК).

Важно правильно выбрать средства защиты информации, исходя из принципа "необходимой достаточности". Для этого надо реально оценить возможности конкурентов, разработать модель действий нарушителя, создать концепцию обеспечения безопасности предприятия.

Комплекс требований (рис. 4.1) к системе обеспечения информационной безопасности (СОИБ) разрабатывается в соответствии с национальными и международными стандартами, например с учетом рекомендаций международного стандарта ISO 15408 "Общие критерии оценки безопасности информационных технологий".

Рис. 4.1. Структура комплекса требований по информационной безопасности

В зависимости от начальных целей система информационной безопасности может развиваться как по направлению обеспечения базового уровня защищенности, так и по принципу обеспечения повышенных требований защиты информации. При построении системы информационной безопасности обязателен всесторонний подход, обеспечивающий предупреждение реализаций возможных угроз информационной безопасности. Это предполагает решение следующих задач.

1. В структуре подразделения, обеспечивающего безопасность предприятия в целом, должно быть специализированное инженерно-техническое подразделение по информационной безопасности. Штатное расписание этого подразделения должно предусматривать привлечение специалистов высокой квалификации в области информационных технологий и современных систем связи.

2. Подразделение по информационной безопасности, изучив структуры, характеристики и точки уязвимости информационных систем и сетей связи, должно определить предварительную политику информационной безопасности, которая в дальнейшем должна быть закреплена официальными внутренними нормативными документами предприятия, предпроектными и проектными разработками по созданию системы информационной безопасности.

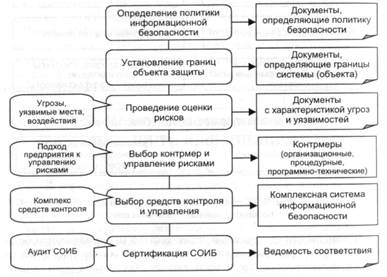

Международный стандарт ISO 17799 "Практические правила управления информационной безопасностью" задает определенную последовательность действий по созданию СОИБ (рис. 4.2).

Рис. 4.2. Этапы создания СОИБ

Все этапы разработок, апробации и практического внедрения защитных технологий должны сопровождаться мероприятиями по обучению персонала, разъяснению политики информационной безопасности, изданию соответствующих нормативных документов для администраторов сетей и систем, программистов, пользователей.

Защита конфиденциальной информации в организации осуществляется путем проведения организационных, организационно-технических, инженерно-технических, программно-аппаратных и правовых мероприятий.

Организационные мероприятия предусматривают:

§ формирование и обеспечение функционирования системы информационной безопасности;

§ организацию делопроизводства в соответствии с требованиями руководящих документов;

§ использование для обработки информации защищенных систем и средств информатизации, а также применение технических и программных средств защиты, сертифицированных в установленном порядке;

§ возможность использования информационных систем для подготовки документов конфиденциального характера только на учтенных установленным порядком съемных магнитных носителях и только при отключенных внешних линиях связи;

§ организацию контроля за действиями персонала при проведении работ на объектах защиты организации;

§ обучение персонала работе со служебной (конфиденциальной) информацией и др.

Основными организационно-техническими мероприятиями по защите информации являются:

§ экспертиза деятельности организации в области защиты информации;

§ аттестация объектов по выполнению требований обеспечения защиты информации при проведении работ со сведениями, составляющими служебную тайну;

§ сертификация средств защиты информации и контроля за ее эффективностью, систем и средств информатизации и связи в части защищенности информации от утечки по техническим каналам связи;

§ обеспечение условий защиты информации при подготовке и реализации международных договоров и соглашений;

§ создание и применение информационных и автоматизированных систем управления в защищенном исполнении;

§ разработка и внедрение технических решений и элементов защиты информации при проектировании, строительстве (реконструкции) и эксплуатации объектов, систем и средств информатизации и связи;

§ разработка средств защиты информации и контроля за эффективностью их использования;

§ применение специальных методов, технических мер и средств защиты информации, исключающих перехват информации, передаваемой по каналам связи.

Для предотвращения угрозы утечки информации по техническим каналам проводятся следующие инженерно-технические мероприятия:

§ предотвращение перехвата техническими средствами информации, передаваемой по каналам связи;

§ выявление возможно внедренных на объекты и в технические средства электронных устройств перехвата информации (закладных устройств);

§ предотвращение утечки информации за счет побочных электромагнитных излучений и наводок, создаваемых функционирующими техническими средствами, электроакустических преобразований и др.

Программные (программно-аппаратные) мероприятия по предотвращению утечки информации предусматривают:

§ исключение несанкционированного доступа к информации;

§ предотвращение специальных воздействий, вызывающих разрушение, уничтожение, искажение информации или сбои в работе средств информатизации;

§ выявление внедренных программных или аппаратных "закладок";

§ исключение перехвата информации техническими средствами;

§ применение средств и способов защиты информации и контроля эффективности при обработке, хранении и передаче по каналам связи.

Правовые мероприятия - создание в организации нормативной правовой базы по информационной безопасности - предусматривают разработку на основе законодательных актов Российской Федерации необходимых руководящих и нормативно-методических документов, перечней охраняемых сведений, мер ответственности лиц, нарушивших установленный порядок работы с конфиденциальной информацией, и т.д.

Перечень необходимых мер защиты конфиденциальной информации должен определяться дифференцированно в зависимости от конкретного объекта защиты информации и условий его расположения. Компания Ernst&Young рекомендует комплекс мероприятий по обеспечению информационной безопасности организации:

§ подписание договора о неразглашении служащими, поставщиками и нанятыми по контракту работниками;

§ регулярное создание резервных копий информации, хранящейся на мобильных компьютерах;

§ регламентацию правил загрузки информации в мобильные компьютеры и правил использования информации;

§ запрещение пользователям оставлять на рабочих местах памятки, содержащие идентификаторы и пароли доступа в корпоративную сеть;

§ запрещение оставлять на корпусах мобильных компьютеров памятки, содержащие идентификаторы и пароли, применяемые для удаленного доступа;

§ запрещение использовать доступ к Интернету в личных целях;

§ обязательное для всех применение пароля на загрузку компьютеров;

§ создание классификации всех данных по категориям важности и усиление контроля над ограничением доступа в соответствии с ней;

§ предотвращение доступа ко всем компьютерным системам по окончании рабочего дня;

§ введение правила использования паролей доступа к файлам, содержащим секретную, конфиденциальную или ответственную информацию.

В результате созданная система обеспечения информационной безопасности должна обеспечить:

§ пресечение и выявление попыток несанкционированного получения информации и доступа к управлению автоматизированной системой;

§ пресечение и выявление попыток несанкционированной модификации информации;

§ пресечение и выявление попыток уничтожения или подмены (фальсификации) информации;

§ пресечение и выявление попыток несанкционированного распространения или нарушения информационной безопасности;

§ ликвидацию последствий успешной реализации угроз информационной безопасности;

§ выявление и нейтрализацию проявившихся и потенциально возможных дестабилизирующих факторов и каналов утечки информации;

§ определение лиц, виновных в проявлении дестабилизирующих факторов и возникновении каналов утечки информации, и привлечение их к ответственности определенного вида (уголовной или административной).