Информация необходима для принятия различных управленческих решений в процессе деятельности компаний, предприятий и организаций. Почему нужно защищать информацию? Потому что в конечном счете информация в дальнейшем материализуется в продукцию или услуги, приносящие компаниям прибыль. А при недостаточном уровне защиты информации резко возрастает вероятность снижения прибыли, появляются убытки. Причиной этого является вторжение злоумышленников в информационное пространство компании, причем цели у этих атак различаются весьма существенно[15] (рис. 2.1).

Оказывается (по данным компании Ernst&Young), что более 70 % опрошенных не уверены в защищенности своей сети. На рис. 2.2 приведена классификация частоты возникновения случаев, приводящих к появлению убытков из-за нарушений защиты информации.

Убытки от ошибок по причине небрежности чаще всего возникали из-за сбоев программ резервного копирования системы и случайного удаления файлов. Источником появления вирусов в информационных системах, как показывает статистика, чаще всего являются процессы загрузки зараженных файлов из Интернета.

Неработоспособность информационных систем помимо возникновения неисправностей аппаратуры иногда вызывается случайным или умышленным "выключением" сети.

Очень знакомая для нашей страны ситуация, не правда ли? Кто из нас не знает случаев, когда неожиданно, без какого-либо предупреждения, отключается электропитание?

Рис. 2.1. Частота осуществления атак на информационные системы

Рис. 2.2. Причины убытков, вызванных недостаточностью уровня информационной безопасности

Основными целями защиты информации являются:

§ предотвращение утечки, хищения, искажения, подделки;

§ обеспечение безопасности личности, общества, государства;

§ предотвращение несанкционированного ознакомления, уничтожения, искажения, копирования, блокирования информации в информационных системах;

§ защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных;

§ сохранение государственной тайны, конфиденциальности документированной информации;

§ соблюдение правового режима использования массивов, программ обработки информации, обеспечение полноты, целостности, достоверности информации в системах обработки;

§ сохранение возможности управления процессом обработки и пользования информацией.

Одни технологии по защите системы и обеспечению учета всех событий могут быть встроены в сам компьютер, другие - в программы. Некоторые технологии выполняются людьми и являются реализацией указаний руководства, содержащихся в соответствующих руководящих документах. Принятие решения о выборе уровня сложности технологий для защиты системы требует установления критичности информации и последующего определения адекватного уровня безопасности. К критическим данным следует отнести такие сведения, которые требуют защиты от возможного нанесения ущерба и его величины в том случае, если произойдет случайное или умышленное раскрытие, изменение или разрушение данных.

Основными задачами защиты информации традиционно считаются обеспечение:

§ доступности (возможность за приемлемое время получить требуемую информационную услугу);

§ конфиденциальности (защищенность информации от несанкционированного ознакомления);

§ целостности (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

§ юридической значимости.

Первые три задачи общеизвестны. Наиболее подробно эти задачи рассматриваются при проведении мероприятий по сохранению государственной тайны. Формирование и развитие отечественного рынка, стремящегося к полноценной интеграции с мировой торговой системой, также стимулируют интенсивное развитие индустрии информационной защиты.

Юридическая значимость информации приобретает важность в последнее время. Одной из причин этого является создание и развитие нормативно-правовой базы безопасности информации в нашей стране. Например, юридическая значимость актуальна при необходимости обеспечения строгого учета платежных документов и любых информационных услуг. Это экономическая основа работы информационных систем, она служит для соблюдения жесткой регламентации и регистрации доступа к информации при пользовании информационными ресурсами:

Развитие информационных технологий и клиентоориентированная деятельность организаций (особенно коммерческих) привели к возникновению новой задачи - нотаризации. Решение этой задачи обеспечивает юридически значимую регистрацию информации, что является очень важным при разборе возникающих конфликтов между заказчиками и исполнителями работ по информационному обслуживанию.

Проблемы информационной безопасности решаются, как правило, посредством создания специализированных систем защиты информации, которые должны обеспечивать безопасность информационной системы от несанкционированного доступа к информации и ресурсам, несанкционированных и непреднамеренных вредоносных воздействий. Система защиты информации является инструментом администраторов информационной безопасности, выполняющих функции по обеспечению защиты информационной системы и контролю ее защищенности.

Система защиты информации должна выполнять следующие функции:

§ регистрация и учет пользователей, носителей информации, информационных массивов;

§ обеспечение целостности системного и прикладного программного обеспечения и обрабатываемой информации;

§ защита коммерческой тайны, в том числе с использованием сертифицированных средств криптозащиты;

§ создание защищенного электронного документооборота с использованием сертифицированных средств криптопреобразования и электронной цифровой подписи;

§ централизованное управление системой защиты информации, реализованное на рабочем месте администратора информационной безопасности;

§ защищенный удаленный доступ мобильных пользователей на основе использования технологий виртуальных частных сетей (VPN);

§ управление доступом;

§ обеспечение эффективной антивирусной защиты.

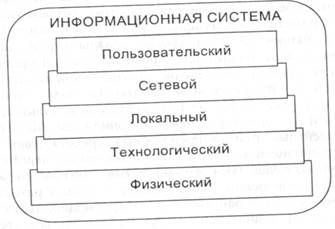

Комплекс требований, которые предъявляются к системе информационной безопасности, являющейся обязательным компонентом современных информационных систем, предусматривает функциональную нагрузку на каждый из приведенных на рис. 2.3 уровней.

Рис. 2.3. Уровни защиты информационной системы

Организация защиты на физическом уровне должна уменьшить возможность несанкционированных действий посторонних лиц и персонала предприятия, а также снизить влияние техногенных источников.

Защита на технологическом уровне направлена на уменьшение возможных проявлений угроз безопасности информации, связанных с использованием некачественного программного продукта и технических средств обработки информации и некорректных действий разработчиков программного обеспечения. Система защиты на этом уровне должна быть автономной, но обеспечивать реализацию единой политики безопасности и строиться на основе использования совокупности защитных функций встроенных систем защиты операционной системы и систем управления базами данных и знаний.

На локальном уровне организуется разделение информационных ресурсов информационной системы на сегменты по степени конфиденциальности, территориальному и функциональному принципу, а также выделение в обособленный сегмент средств работы с конфиденциальной информацией. Повышению уровня защищенности способствуют ограничение и минимизация количества точек входа/выхода (точек взаимодействия) между сегментами, создание надежной оболочки по периметру сегментов и информационной системы в целом, организация защищенного обмена информацией между сегментами.

На сетевом уровне должен быть организован защищенный информационный обмен между автоматизированными рабочими местами, в том числе удаленными и мобильными, создана надежная оболочка по периметру информационной системы в целом. Система защиты информации на этом уровне должна строиться с учетом реализации защиты предыдущих уровней. Основой организации защиты может служить применение программно-аппаратных средств повышенной аутентификации и защиты от несанкционированного доступа к информации. Кроме того, возможно использование между сегментами и по периметру информационной системы специальных однокомпонентных или распределенных средств защиты, исключающих проникновение в пределы защищаемого периметра посторонних пользователей (межсетевые экраны, технологии аутентификации) и обеспечивающих разграничение доступа к разделяемым защищенным базам данных и информационным ресурсам (авторизация). Дополнительно могут использоваться средства построения виртуальных сетей (VPN-технологий) и криптографической защиты информации при передаче по открытым каналам.

На пользовательском уровне должен быть обеспечен допуск только авторизованных пользователей к работе в информационной системе, создана защитная оболочка вокруг ее элементов, а также организована индивидуальная среда деятельности каждого пользователя.

Особенности модели

Модель архитектуры компании можно представить как взаимозависимые уровни (рис. 2.4):

§ стратегический уровень (миссия и стратегия, цели и задачи);

§ бизнес-архитектура в текущем и планируемом состоянии;

§ системная архитектура в текущем и планируемом состоянии;

§ планы миграции.

Стратегический уровень, объединяющий миссию, стратегию и бизнес-цели, определяет направления развития компании.

Бизнес-архитектура включает необходимые для реализации стратегии компоненты:

§ организационную структуру организации;

§ бизнес-процессы, направленные на реализацию текущих и перспективных задач;

§ комплекс документов, обеспечивающих передачу необходимой информации;

§ документопотоки, сопутствующие процессам создания и реализации услуг.

Рис. 2.4. Модель архитектуры компании

Системная архитектура (сегодня достаточно часто используется термин "ИТ-архитектура") представляет собой совокупность технологических и технических решений, предназначенных для обеспечения информационной поддержки деятельности компании в соответствии с правилами и концепциями, определенными бизнес-архитектурой.

Планы миграции — это документы, определяющие совокупность мероприятий и порядок перехода из текущего состояния в планируемое.

Система защиты информации, являясь неотъемлемой составной частью системной архитектуры, строится в соответствии с моделью, которая формируется на основе требований нормативных документов государства в области защиты информации, а также адаптации международных стандартов информационной безопасности в условиях действующего нормативно-правового поля РФ. К нормативным документам прежде всего необходимо отнести руководящие документы Гостехкомиссии РФ, имеющие первостепенное значение в нашей стране:

1. Защита от несанкционированного доступа к информации. Термины и определения.

2. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации.

3. Классификация автоматизированных систем и требования по защите информации.

4. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники.

5. Средства вычислительной техники. Показатели защищенности от несанкционированного доступа к информации.

Наиболее полно критерии для оценки механизмов безопасности организационного уровня представлены в международном стандарте ISO 17799: Code of Practice for Information Security Management (Практические правила управления информационной безопасностью), принятом в 2000 г. Этот стандарт является международной версией британского стандарта BS 7799. Он содержит практические правила по управлению информационной безопасностью и может использоваться в качестве критериев для оценки механизмов безопасности организационного уровня, включая административные, процедурные и физические меры защиты.

Критерии для оценки механизмов безопасности программно-технического уровня представлены в международном стандарте ISO 15408: Common Criteria for Information Technology Security Evaluation (Общие критерии оценки безопасности информационных технологий), принятом в 1999 г. Общие критерии оценки безопасности информационных технологий определяют функциональные требования безопасности (security functional requirements) и требования к адекватности реализации функций безопасности (security assurance requirements).

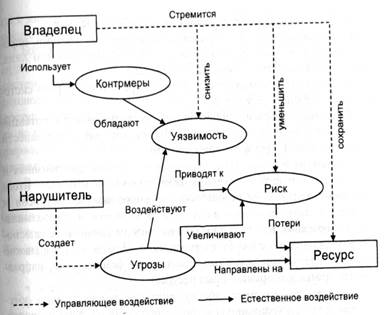

Модель системы защиты информации (рис. 2.5) представляет собой совокупность объективных внешних и внутренних факторов и отражает их влияние на состояние информационной безопасности объекта и сохранность информационных ресурсов. При этом целесообразно рассматривать следующие объективные факторы:

§ угрозы информационной безопасности, характеризующиеся определенной вероятностью возникновения и вероятностью реализации;

§ уязвимость объекта или системы контрмер (комплексной системы защиты информации), влияющую на вероятность реализации угрозы;

§ риск, т.е. возможность причинения ущерба организации в результате реализации угрозы информационной безопасности: утечки информации и ее неправомерного использования (в конечном итоге риск, отражает вероятные финансовые потери - прямые или косвенные).

Рис. 2.5. Модель системы защиты информации

Для построения сбалансированной комплексной системы защиты информации проводится анализ рисков, затем определяется оптимальный уровень риска для компании на основе заданного критерия Комплексная система защиты информации (совокупность контрмер) строится таким образом, чтобы достичь заданного уровня риск.

Глава 3