Введение.

Я прошел практику в Северо-Западном банке Сбербанка России, в отделе информационной безопасности управления безопасности (ОИБУБ). Отдел занимается общей координацией деятельности по обеспечению информационной безопасности и проведением проверок (плановых и внезапных) подразделений банка. Общее представление о целях, задачах, основных принципах и общих требованиях по обеспечению информационной безопасности я получил в первый день практики из документа «Политика информационной безопасности Сбербанка России». Этот документ формирует базу для понимания и построения системы информационной безопасности банка.

Далее в в процессе прохождения практики я ознакомился со средствами и способами обеспечения информационной безопасности по следующим направлениям:

· Сетевая безопасность.

· Криптографическая защита.

· Безопасность автоматизированных систем.

· Антивирусная безопасность.

Методам и средствам обеспечения сетевой безопасности я уделил наибольшее внимание в силу личных предпочтений.

Определяют и детализируют политику ИБ в этих областях, наряду с другими, нормативные документы:

· «Порядок обеспечения безопасности информационных технологий в Сбербанке России»

· «Порядок обеспечения антивирусной безопасности»

· «Требования к обеспечению безопасности автоматизированных систем»

· «Порядок настройки операционных систем на рабочих станциях сотрудников банка»

· «Порядок обеспечения криптографической безопасности»

Обеспечение сетевой безопасности.

Я ознакомился со следующими аспектами ОСБ:

- общим обеспечения сетевой безопасности на примере общей схемы архитектуры вычислительных сетей банка.

- организацией защищенного взаимодействия по внешним каналам связи, защиты внутренней сети банка от внешних воздействий с использованием активных средств защиты информации (межсетевый экраны, mail-фильтры и др.и др.).

- проведением аудита текущего состояния сетевого оборудования, а также проверки выполнения правил организации доступа к информационным ресурсам вычислительных сетей, проверки настройки механизмов безопасности операционных систем на рабочих станциях(в частности использования на компьютерах внешних портов и устройств передачи информации, содания разделяемых сетевых ресурсов), с использованием пассивных средств по защите информации (сканеры портов, системы обнаружения атак, снифферы).

Остановлюсь на каждом аспекте подробнее.

ЛВС банка имеет распределенную структуру, что является следствием создания единой вычислительной сети всех структурных подразделений банка. Связь с отделениями осуществляется через собственные каналы связи или через выделенные каналы связи, арендуемые у провайдеров.

Одним из важных аспектов политики обеспечения безопасности на периметре сети является физическое отделение сети интернет от внутренней сети банка.

Для доступа в интернет сотрудников банка, а также получения какой либо информации(например почтовых вложений) организована система «интернет-киосков» - машин, отделенных от сети банка и подключенных к сети интернет. Любой документ, получаемый из интернета сначала проходит антивирусную проверку на них, предварительный просмотр и далее при необходимости переноситься на компьютер работника/попадает во внутреннюю сеть.

Также для обеспечения защиты периметра сети созданы специальные DMZ – зоны (демилитаризованные зоны). Это особый сегмент сети, в котором находятся сервера, отвечающие исключительно на запросы из внешней сети от внешних клиентов и организаций или, при необходимости, наоборот - направляющие тудаинициирующие запросы «наружу». Они ограничены в доступе к основным сегментам внутренней сети банка с помощью межсетевого экрана. При этом не существует прямых соединений между внутренней сетью и внешними клиентами и организациямией: любые соединения возможны только с серверами вчерез DMZ, которые обрабатывают запросы и формируют свои, возвращая ответ получателю уже от своего имени. В итоге, для работой с удаленными клиентами осуществляется по такому длинному пути:

Локальная сеть – МЭ – DMZ – МЭ – открытые каналы связи (МЭ) - клиент.

Активные СЗИ.

Весь информационный обмен между внутренней сетью банка и удаленными сегментами по открытым каналам связи фильтруется аппаратными фаерволами зарубежных производителей (CISCO,HUAWEI) и отечественной разработкой – «ФПСУ-IP» ™. Точнее, ФПСУ это не просто фаервол, это целый комплекс систем защиты информации от несанкционированного доступа и шифрования,, аббревиатура которого расшифровывается как “Фильтр пакетов сетевого уровня для Интернет-протоколаIP” фирмы “АМИКОН”. В этот комплекс входит межсетевой экран и VPN-построитель «ФПСУ-IP» ™.

Семейство комплексов «ФПСУ-IP» разработано ООО “АМИКОН” при участии ООО Фирма “ИнфоКрипт”, целиком базируется на отечественных разработках и стандартах. Предназначено для межсетевого экранирования и разграничения доступа в Intranet/Extranet на сетевом и транспортном уровнях, построения частных сетей на базе общедоступных, оптимизации и повышения пропускной способности каналов связи. Комплекс обладает широким спектром предоставляемых сервисов, в том числе с применением технологии VPN (виртуальные частные сети) на базе построения множественных защищенных туннелей для обмена данными. Качество и надежность комплекса подтверждены сертификатом ФСТЭК (сертификат № 1091 от 31.10.2005г., по 3 классу защищенности в соответствии с РД на межсетевые экраны). В качестве криптоядра комплексов используется сертифицированное ФСБ (сертификат № СФ/124-0888 от "01" июня 2006г., по уровню КС1) средство криптографической защиты информации (СКЗИ «Туннель/Клиент»). Комплексы успешно выдержали разносторонние испытания в независимых организациях и приняты в качестве базовых VPN-средств рядом крупных заказчиков, имеющих сильно распределенные и разнородные сети передачи данных.

Межсетевой экрн ФПСУ-IP

Межсетевой экран программно-аппаратного комплекса ФПСУ-IP является программно-техническим средством защиты от несанкционированного доступа к информации. Он аппаратно подключается в разрыв цепи между защищаемой локальной подсетью и остальными абонентами таким образом, чтобы все входящие и исходящие из подсети межсетевые потоки данных проходили через МЭ ФПСУ-IP. Благодаря такому способу подключения не требуется никаких дополнительных настроек сетевого оборудования (в ФПСУ реализован стандартный механизм ARP-proxy) (за исключением нескольких особых случаев, связанных с режимом сокрытия топологии сети (опцией IP-пакетов Source route и Record route)).

Важной функцией с точки зрения целостности данных, защиты их от изменения является контроль целостности информации на жестком диске компьютера. Программное обеспечение МЭ функционирует в собственной изолированной и функционально замкнутой операционной среде, создаваемой подсистемой ACCESS-TM SHELL, которая осуществляет контроль за неизменностью определенных областей данных. Администратор имеет возможность осуществить дополнительный контроль целостности программных и информационных частей МЭ с использованием специальной подсистемы контроля целостности модулей МЭ ФПСУ-IP, в том числе путем сравнения с эталонными контрольными суммами, указанными в формуляре на СКЗИ ″Туннель 2.0″. Проверка ПО ФПСУ-IP происходит по хранящимся на НЖМД (IDE Flash Disk) контрольным эталонным суммам или по специальному файлу-заданию с контрольными суммами, считываемого с внешнего носителя.

В процессе практики я ознакомился с основными функциями ФПСУ по реализации межсетевого экранирования (фильтрации IP-пакетов по определенным критериям) и построения VPN-туннелей с аналогичными МЭ ФПСУ-IP для организации защищенных режимов передачи данных.

Остановлюсь на них подробнее.

Главный принцип работы межсетевого экрана ФПСУ-IP - "все, что не описано – запрещено". Описать же можно фильтрацию по следующим критериям пакетов:

• IP-адреса отправителя и получателя;

• идентификационные данные клиентов;

• используемые протоколы транспортного уровня;

• разрешенные режимы работы абонентов;

• разрешенные связи абонентов и маршрутизаторов по конкретным протоколам управления;

• разрешенные информационные взаимодействия абонентов (по пересекающейся совокупности параметров: протоколам, TCP/UDP-портам, интервалам времени дней недели и т.п.), приписанных к соответствующим логическим группам (до 64 групп на каждом комплексе).

При построения корпоративной распределенной сети, сегменты которой вследствие своей удаленности соединяются арендуемыми у провайдеров выделенными каналами связи на выходе из каждой сети ставится ФПСУ-IP, обеспечивающий связь с другим сегментом (через ФПСУ-IP на его входе) с помощью создания туннеля связи с шифрованием.

Шифрование канала имеет огромную важность, т.к.при передачи данных в удаленные сегменты данные передаются по выделенным каналам связи провайдеров. Провайдер несет юридическую ответственность за конфиденциальность передаваемых данных, однако нельзя исключать возможность снятия информации. В случае же ее шифрования полученная информация не будет иметь коммерческой ценности, т.к. вследствие использования современных алгоритмов шифрования (используется средство криптографической защиты информации (СКЗИ) "Туннель 2.0", что позволяет осуществлять шифрование передаваемой информации в соответствии с ГОСТ 28147-89.) восстановление исходных данных невозможно за разумный промежуток времени.

Кроме основных функций, у ФПСУ-IP есть ряд дополнительных возможностей.

Так ФПСУ возможно безопасно дистанционно контролировать и управлять работой межсетевого экрана из любого фрагмента сети. Эта возможность предоставляется нескольким (максимально четырем) зарегистрированным на МЭ администраторам. Безопасность достигается сложной системой двусторонней идентификации и аутентификации.

С помощью ФПСУ интересно решается такая проблема, как удаленное конфигурирование маршрутизаторов.

Роутеры, используемые для маршрутизации между удаленными сегментами сети находятся в незащищенном ФПСУ сегменте сети (со стороны общей сети они стоят до ФПСУ), соответственно конфигурацию роутеров возможно было бы производить извне, не уполномоченными на то лицами. Для решения этой проблемы была использована схема, при которой для конфигурировании удаленного роутера создается защищенный канал между ФПСУ-IP на выходе сети, из которой ведется управление конфигурацией роутера и ФПСУ-IP на входе сети, маршрутизируемой конфигурируемым роутером. А далее управляющая информация с этого ФПСУ-IP (защищенная от подмены вследствие защищенности канала между ФПСУ-IP) уже поступает на конфигурируемый роутер. Соответственно на маршрутизаторе разрешен управляющий трафик со стороны ФПСУ и запрещен со стороны общей сети.

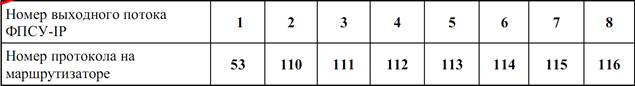

Интересной мне показалась также возможность разделения по заданным администратором критериям общего потока посылаемых через VPN-туннель данных. Данные разделяются на несколько (до восьми) различных потоков – в ip-пакете в поле номера передаваемого протокола устанавливаются различные номера, по которым маршрутизатор соотносит их с прописанными в нем правилами приоритетов для различных видов IP трафика).

Еще несколько возможностей ФПСУ-IP добавляют дополнительные аппаратные надстройки, например подсистема автоматического старта, обеспечивающая автоматическое возобновление работы после сбоев электропитания. Или при комплектации дополнительной третьей сетевой картой, два межсетевых экрана ФПСУ-IP могут работать в режиме горячего резервирования. В этом режиме МЭ подключаются к локальной сети параллельно и объединяются между собой, при этом обмен информации между ними происходит в защищенном режиме. На каждый момент времени один МЭ является активным, выполняя все функциональные операции, а второй находится в резерве в режиме ожидания, периодически проверяя работоспособность первого. В случае отсутствия ответа от активного компонента или при возникновении аппаратных неполадок на нем резервный МЭ в течение 3 секунд автоматически принимает управление работой МЭ на себя. Передача функций резервному МЭ может также осуществляться вручную.

Однако отсутствует функции разделении нагрузки между ФПСУ, при перегрузке работающего ФПСУ(и как следствие возможном замедлении в работе) второй будет считать его функционирующим исправно и будет также оставаться в неактивном режиме.

“ФПСУ-IP/Клиент”

В комплекс ФПСУ-IP помимо межсетевого экрана входит “ФПСУ-IP/Клиент” – это программно-аппаратный комплекс,обеспечивающий безопасный информационный обмен между удаленным абонентским пунктом (рабочей станцией) и защищенной комплексом ФПСУ-IP сетью через открытые сети передачи данных. Комплекс ФПСУ-IP/Клиент устанавливается на рабочей станции удаленного пользователя и выполняет функции межсетевого экрана и VPN построителя для информационных взаимодействий «рабочие станции – защищенные сервера»

Особенностью технологии ФПСУ-IP/Клиент является отсутствие привязки по IP-адресу что позволяет работать с любого ПК в сети, и при этом обеспечивается строгая двухсторонняя аутентификация всех взаимодействий РС и ФПСУ-IP (обеспечивается средствами комплекса ФПСУ-IP).

МЭ «ФПСУ-IP/Клиент» состоит из программного обеспечения пользователя, содержащего, в том числе перехватчики пакетов на уровне NDIS семейства Windows, а также из устройства «VPN-key», хранящего уникальный идентификатор клиента, ключевую и служебную информацию.

Назначение персонального средство защиты информации VPN-key®

· Двухфакторная аутентификация пользователей автоматизированных систем

· Защищённое хранение ключевой информации пользователей

· Выработка ключевой информации

· Формирование Кодов Аутентификации

ООО «АМИКОН» совместно с ООО «ИнфоКрипт» разработало модификацию специализированного USB-устройства VPN-Key® с аппаратной реализацией ЭЦП на базе российских криптографических алгоритмов. Данное устройство реализует функции формирования и проверки электронной цифровой подписи и шифрования информации, а также генерацию соответствующих криптографических ключей.

Пассивные СЗИ.

К пассивным средствам относятся сканеры уязвимостей, системы обнаружения атак(IDS) и такое средство пассивного мониторинга как сниффер.

Сканеры уязвимостей — это программные средства, служащие для осуществления диагностики и мониторинга сетевых компьютеров, позволяющее сканировать сети, компьютеры и приложения на предмет обнаружения возможных проблем в системе безопасности. С помощью соответствующего инструментария путем отправления пакетов данных и анализа ответов могут быть исследованы работающие на машине службы (Web-сервер, FTP-сервер и т. д.), установлены номера их версий и используемая операционная система. Работу рассмотренных сканеров можно разбить на 2 шага:

1. Сканер обнаруживает открытые порты, запущенные службы, операционную систему.

1.2. Составляется отчёт по полученным данным, которые далее направляется в ОБУБИБ для анализа и принятия требуемых действий по восстановлению защищенного состояния сети (закрытия портов, отключения служб).

Системы обнаружения атак (IDS - Intrusion detection system) отличаются от сканеров наличием шаблона атаки (нештатной ситуации). Например если обнаружено большое количество запросов на TCP соединение с широким диапазоном различных портов, то, вероятней всего, проводится сканирование портов. Системы предотвращения атак (IPS - Intrusion prevention system) могут взаимодействовать с сетевым оборудованием, так например в вышеописанном примере дать команду на блокировку хоста. Эти системы для поддержания актуального состояния безопасности требуют постоянного обновления сигнатур.

Сниффер — сетевой анализатор трафика, предназначенная для перехвата и последующего анализа сетевого трафика, предназначенного для других узлов. Во время работы сниффера сетевой интерфейс переключается в т.н. «режим прослушивания», что и позволяет ему получать все пакеты, проходящие через сетевую карту, в том числе и пакеты, адресованные другим интерфейсам в сети.

Системными администраторами снифферы часто применяются с целью локализовать неисправность сети или ошибку конфигурации сетевых агентов. Анализ прошедшего через сниффер трафика позволяет обнаружить вирусный и закольцованный трафик.