Протоколы задачи

- идентификаторы и аутенфикаторы объекта и субъекта;

- обеспечение защиты информации, проходящей по каналу связи.

Может решать первую задачу, либо обе сразу.

Классификация протоколов по принципу обеспечения безопасности

- протоколы, не обеспечивающие защиту передаваемых данных – только связь;

- протоколы, позволяющие подключение к себе дополнительных протоколов для защиты данных;

- специальные протоколы защищённой передачи данных.

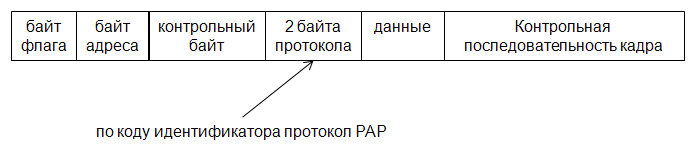

1) Структура кадра PPP (Point-to-Point Protocol)

2) Протокол PAP (Password Authentification Protocol)

Структура поля "данные" кадра.

Поле код указывает на следующие возможные типы PAP-пакета:

Код=1: аутентификационный запрос

Код=2: подтверждение аутентификации

Код=3: отказ в аутентификации

Структура поля "данные.

Аутентификационный запрос

Аутентификационный ответ

Схема работы PPP

1. устанавливает PPP соединение;

2. клиент посылает аутентификационный запрос с указанием своего идентификатора и пароля;

3. сервер проверяет полученные данные и подтверждение аутентификации или отказа в ней.

Недостатки

Кол-во запросов и интервалов между ними, определяются клиентом, что позволяет для стандартов ПО

Протоколы сетевой безопасности. Задачи. Протоколы SHTTP,SSL.

Протоколы задачи

- идентификаторы и аутенфикаторы объекта и субъекта;

- обеспечение защиты информации, проходящей по каналу связи.

Может решать первую задачу, либо обе сразу.

Классификация протоколов по принципу обеспечения безопасности

- протоколы, не обеспечивающие защиту передаваемых данных – только связь;

- протоколы, позволяющие подключение к себе дополнительных протоколов для защиты данных;

- специальные протоколы защищённой передачи данных.

Протокол HTTPS (HTTP Secure) включает

Являются протоколом-посредником упаковывающие HTTP данные с помощью SSL и TLS.

Не являются определенным протоколом передачи данных.

Предназначен для защиты HTTP трафика.

- транзакционный модуль – отвечает за шифрование и/или подпись запроса и/или ответа;

- криптографические алгоритмы – набор алгоритмов, которые могут быть использованы для шифрования, электронно-цифровой подписи;

- модуль сертификата – отвечает за хранение цифровых сертификатов и работу с ним.

Цифровой сертификат-электронный документ используемый для защищённого хранения открытых ключей, алгоритм ассиметричного шифрования и цифровой подписи.

Содержит

1.Сведенье о владельце сертификата

2.Срок действия

3.Шифрование выпущенного сертификата и защищаемой цифровой подписью организации выпустивший сертификат.

Протокол SSL (Secure Socket Layer)

- протокол записи (SSL record protocol) – определяет формат передачи данных;

- протокол установки связи (SSL hard shake protocol) – определяет механизм установки соединения.

a. Задачи протокола SSL

- обеспечивает конфиденциальность данных;

- обеспечение аутентификации сервера;

- возможность обеспечения аутентификации клиента;

- обеспечение целостности передаваемой информации;

- возможность сжатия данных для увеличения скорости передачи.

b. Алгоритм соединения по протоколу SSL

- согласование вершин протокола;

- согласование алгоритма ассиметричного шифрования (выбирается наиболее сильный из списка поддерживаемых обеими сторонами);

- аутентификация сторон (взаимная или односторонняя);

- с помощью согласованного алгоритма ассиметричного шифрования производится обмен общим секретом, на основе которого будет произведено симметричное шифрование.

Протоколы сетевой безопасности. Задачи. Протоколы S/Key, Kerberos.

Протокол идентификатор на основе одноразово паролей, генерирование хэш-функций.

Алгоритм работы одноразового протокола S/Key

1. клиент и сервер обмениваются общим секретом;

2. сервер генерирует случайное число и число циклов применения хэш-функции;

3. сервер отправляет клиенту сгенерированное число и число циклов применения ХФ за вычетом единицы;

4. клиент прибавляет секрет к полученному числу и вычисляет ХФ указанное количество раз и отправляет результат серверу;

5. сервер вычисляет результат ХФ от полученного значения и сравнивает с хранящимся предыдущим значением.

В нормальном режиме алгоритме начинается с шага 3.

С шага 2 алгоритм может начаться если число циклов прим. хэш-функции, уменьшено до граничного значения или истек срок действия случайного числа сканированного решению.

С шага 1 алгоритм начинается, если истек срок действия общего секрета.

Общая схема аутентификации протокола Kerberos

1. доверенный сервер генерирует сессионный ключ;

2. сессионный ключ шифруется ключом клиента и отправляется клиенту;

3. сессионный ключ шифруется ключом сервера и отправляется серверу

Реально!!

3. сессионный ключ шифруется ключом сервера и отправляется клиенту;