Одна из наиболее известных моделей безопасности — модель Белла-ЛаПадулы (мо-дель мандатного управления доступом). В ней определено множество понятий, связанных с контролем доступа; даются определения субъекта, объекта и операции доступа, а также математический аппарат для их описания. Эта модель в основном известна двумя основ-ными правилами безопасности: одно относится к чтению, а другое – к записи данных.

Пусть в системе имеются данные (файлы) двух видов: секретные и несекретные, а пользователи этой системы также относятся к двум категориям: с уровнем допуска к не-секретным данным (несекретные) и с уровнем допуска к секретным данным (секретные).

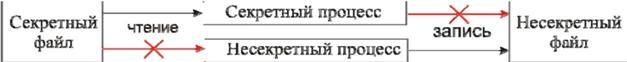

1. Свойство простой безопасности: несекретный пользователь (или процесс, запущенный от его имени) не может читать данные из секретного файла.

2. *-свойство: пользователь с уровнем доступа к секретным данным не может записывать данные в несекретный файл. Это правило менее очевидно,но не менее важно.Действительно, если пользователь с уровнем доступа к секретным данным скопирует эти данные в обычный файл (по ошибке или злому умыслу), они станут доступны любому «несекретному» пользователю. Кроме того, в системе могут быть установлены ограниче-ния на операции с секретными файлами (например, запрет копировать эти файлы на дру-гой компьютер, отправлять их по электронной почте и т.д.). Второе правило безопасности гарантирует, что эти файлы (или даже просто содержащиеся в них данные) никогда не станут несекретными и не «обойдут» эти ограничения. Таким образом, вирус, например, не сможет похитить конфиденциальные данные.

Рис. 2. Модель безопасности Белла-ЛаПадулы.

Рассмотренные правила легко распространить на случай, когда в системе необходи-мо иметь более двух уровней доступа — например, различаются несекретные, конфиден-циальные, секретные и совершенно секретные данные. Тогда пользователь с уровнем до-пуска к секретным данным может читать несекретные, конфиденциальные и секретные документы, а создавать — только секретные и совершенно секретные.

Общее правило звучит так: пользователи могут читать только документы, уровень секретности которых не превышает их допуска, и не могут создавать документы ниже уровня своего допуска. То есть теоретически пользователи могут создавать документы,прочесть которые они не имеют права.

Модель Белла-ЛаПадулы стала первой значительной моделью политики безопасно-сти, применимой для компьютеров, и до сих пор в измененном виде применяется в воен-ной отрасли. Модель полностью формализована математически. Основной упор в модели делается на конфиденциальность, но кроме неё фактически больше ничего не представле-но. Кроме того, в модели игнорируется проблема изменения классификации: предполага-ется, что все сведения относятся к соответствующему уровню секретности, который оста-ется неизменным. Наконец, бывают случаи, когда пользователи должны работать с дан-ными, которые они не имеют права увидеть. «Сведения о том, что самолет несет груз из некоторого количества бомб, возможно, имеют более высокий уровень секретности, чем уровень доступа диспетчера, но диспетчеру тем не менее необходимо знать вес груза.»

Ролевая модель контроля доступа (RBAC)

Ролевой метод управления доступом контролирует доступ пользователей к информации на основе типов их активностей в системе (ролей). Под ролью понимается совокупность действий и обязанностей, связанных с определенным видом деятельности. Примеры ролей: администратор базы данных, менеджер, начальник отдела.

В ролевой модели с каждым объектом сопоставлен набор разрешенных операций доступа для каждой роли (а не для каждого пользователя). В свою очередь, каждому пользователю сопоставлены роли, которые он может выполнять. В некоторых системах пользователю разрешается выполнять несколько ролей одновременно, в других есть ограничение на одну или несколько не противоречащих друг другу ролей в каждый момент време-ни.

Для формального определения модели RBAC используются следующие соглашения: S =субъект—человек или автоматизированный агент.

R =роль—рабочая функция или название,определяется на уровне авторизации. P =разрешения—утверждения режима доступа к ресурсу.

SE = cессия—Соответствие междуS, Rи/илиP.

SA =назначение субъекта(Subject Assignment). SA ⊆ S × R. При этом субъекты назначаются связям ролей и субъектов в отношении «многие ко многим» (один субъект мо-жет иметь несколько ролей, а одну роля могут иметь несколько субъектов).

PA =назначение разрешения(Permission Assignment). PA ⊆ P × R. При этом разрешения назначаются связям ролей в отношении «многие ко многим».

RH =частично упорядоченная иерархия ролей(Role Hierarchy). PH ⊆ R × R.

На возможность наследования разрешений от противоположных ролей накладывает-ся ограничительная норма, которая позволяет достичь надлежащего разделения режимов. Например, одному и тому же лицу может быть не позволено создать учетную запись для кого-то, а затем авторизоваться под этой учетной записью.

Рис. 3. Схема ролевой модели контроля доступа (RBAC)

Основные достоинства ролевой модели:

1. Простота администрирования. В отличие от модели DAC нет необходимости про-писывать разрешения для каждой пары «объект-пользователь». Вместо этого прописыва-ются разрешения для пар «объект-роль» и определяются роли каждого пользователя. При изменении области ответственности пользователя, у него просто изменяются роли. Иерархия ролей (когда роль наряду со своими собственными привилегиями может наследовать привилегии других ролей) также упрощает процесс администрирования.

2. Принцип наименьшей привилегии. Ролевая модель позволяет пользователю регистрироваться в системе ролью, минимально необходимой для выполнения требуемых задач. Запрещение полномочий, не требуемых для выполнения текущей задачи, не позволяет обойти политику безопасности системы.

3. Разделение обязанностей.

RBAC широко используется для управления пользовательскими привилегиями в пределах единой системы или приложения. Список таких систем включает в себя

Microsoft Active Directory, SELinux, FreeBSD, Solaris, СУБД Oracle, PostgreSQL 8.1, SAP R/3 и множество других, эффективно применяющих RBAC.

С помощью RBAC могут быть смоделированы дискреционные и мандатные системы управления доступом.