Введение в информационную безопасность

Понятие информационной безопасности

То, что в 60-е годы называлось компьютерной безопасностью, а в 70-е - безопасностью данных, сейчас более правильно именуется информационной безопасностью. Информационная безопасность подчеркивает важность информации в современном обществе - понимание того, что информация - это ценный ресурс, нечто большее, чем отдельные элементы данных.

Если рассматривать безопасность в качестве общенаучной категории, то она может быть определена как некоторое состояние рассматриваемой системы, при котором последняя, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних угроз, а с другой – ее функционирование не создает угроз для элементов самой системы и внешней среды. При таком определении мерой безопасности системы являются:

¾ с точки зрения способности противостоять дестабилизирующему воздействию внешних и внутренних угроз – степень (уровень) сохранения системой своей структуры, технологии и эффективности функционирования при воздействии дестабилизирующих факторов;

¾ с точки зрения отсутствия угроз для элементов системы и внешней среды – степень (уровень) возможности (или отсутствия возможности) появления таких дестабилизирующих факторов, которые могут представлять угрозу элементам самой системы или внешней среде.

Чисто механическая интерпретация данных формулировок приводит к следующему определению информационной безопасности:

Под информационной безопасностью понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства [1].

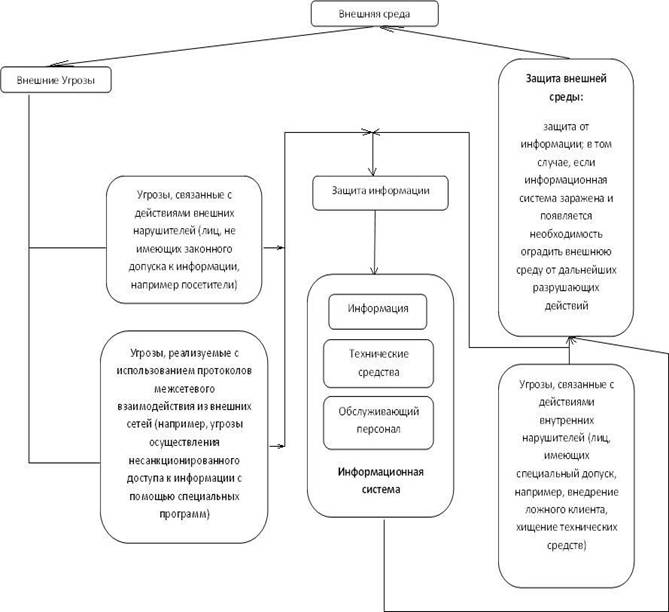

Приведенное определение представляется достаточно полным и вполне корректным. Однако, для того, чтобы служить более конкретным ориентиром в направлении поиска путей решения проблем информационной безопасности, оно нуждается в уточнении и детализации его основополагающих понятий. При этом отправной точкой может служить тот факт, что информация как непременный компонент любой организованной системы, с одной стороны, легко уязвима (т.е. весьма доступна для дестабилизирующего воздействия большего числа разноплановых угроз), а с другой стороны сама может быть источником большого числа разноплановых угроз как для элементов самой системы, так и для внешней среды. Отсюда естественным образом вытекает, что обеспечение информационной безопасности в общей постановке проблемы может быть достигнуто лишь при взаимосвязанном решении трех составляющих проблем:

- защита находящейся в системе информации от дестабилизирующего воздействия внешних и внутренних угроз информации;

- защита структурных элементов системы (например, рабочих станций и серверов) от дестабилизирующего воздействия внешних и внутренних информационных угроз;

- защита внешней среды от информационных угроз со стороны рассматриваемой системы.

В соответствии с изложенным общая схема обеспечения информационной безопасности может быть представлена так, как показано на рисунке 1.1.

Рисунок 1.1 – Общая схема обеспечения информационной безопасности

Информационная безопасность включает в себя меры по защите процессов создания данных, их ввода, обработки и вывода.

Цель информационной безопасности - обезопасить ценности системы, защитить и гарантировать точность и целостность информации, и минимизировать разрушения, которые могут иметь место, если информация будет модифицирована или разрушена. Информационная безопасность требует учета всех событий, в ходе которых информация создается, модифицируется, к ней обеспечивается доступ или она распространяется.

Информационная безопасность дает гарантию того, что достигаются следующие цели:

¾ конфиденциальность информации (обязательное для выполнения лицом, получившим доступ к определённой информации, требование не передавать такую информацию третьим лицам без согласия её обладателя) [2];

¾ целостность информации (способность средства вычислительной техники или информационной системы обеспечивать неизменность информации в условиях случайного и/или преднамеренного искажения (разрушения)) [3];

¾ доступность информации (возможность получения информации и ее использования) [2];

¾ учет и регистрация всех процессов, связанных с информацией.

Некоторые технологии по защите системы и обеспечению учета всех событий могут быть встроены в сам компьютер. Другие могут быть встроены в программы. Некоторые же выполняются людьми и являются реализацией указаний руководства, содержащихся в соответствующих руководящих документах. Принятие решения о выборе уровня защищенности информации требует установления критичности информации и последующего определения необходимых мер по обеспечению безопасности.

Анализ состояния дел в сфере защиты информации показывает, что уже сложилась вполне сформировавшаяся концепция и структура защиты, основу которой составляют:

- весьма развитый арсенал технических средств защиты информации (далее СЗИ), производимых на промышленной основе;

- значительное число фирм, специализирующихся на решении вопросов защиты информации;

- достаточно четко очерченная система взглядов на эту проблему;

- наличие значительного практического опыта и др.

И, тем не менее, опыт показывает что, злоумышленные действия над информацией не только не уменьшаются, но и имеют достаточно устойчивую тенденцию к росту. Для борьбы с этой тенденцией необходима целенаправленная организация процесса защиты информационных ресурсов. Причем в этом должны активно участвовать профессиональные специалисты, администрация, сотрудники и пользователи, что и определяет повышенную значимость организационной стороны вопроса.

Опыт также показывает, что:

- обеспечение безопасности информации не может быть разовым действием. Это непрерывный процесс, заключающийся в обосновании и реализации наиболее рациональных методов, способов и путей совершенствования и развития системы защиты, непрерывном контроле ее состояния, выявлении ее уязвимых мест и попыток несанкционированного доступа;

- безопасность информации может быть обеспечена лишь при комплексном использовании всего арсенала имеющихся средств защиты во всех структурных элементах производственной системы и на всех этапах технологического цикла обработки информации. Наибольший эффект достигается тогда, когда все используемые средства, методы и меры объединяются в единый целостный механизм - систему защиты информации. При этом функционирование системы должно контролироваться, обновляться и дополняться в зависимости от изменения внешних и внутренних условий;

- ни одно СЗИ не может обеспечить требуемого уровня безопасности информации без надлежащей подготовки пользователей и соблюдения ими всех установленных правил, направленных на ее защиту.

Можно определить систему защиты информации как совокупность организационных, административных и технологических мер, программно-технических средств, правовых и морально-этических норм, направленных на противодействие угрозам нарушителей с целью сведения до минимума возможного ущерба пользователям или владельцам информационной системы.

С позиций системного подхода к защите информации предъявляются определенные требования. Защита информации должна быть:

- непрерывной. Это требование проистекает из того, что злоумышленники только и ищут возможность, как бы обойти защиту интересующей их информации;

- плановой. Планирование осуществляется путем разработки каждой службой детальных планов защиты информации в сфере ее компетенции с учетом общей цели предприятия (организации);

- целенаправленной. Защищается то, что должно защищаться в интересах конкретной цели;

- конкретной. Защите подлежат конкретные данные, объективно подлежащие охране, утрата которых может причинить организации определенный ущерб;

- активной. Защищать информацию необходимо с достаточной степенью настойчивости;

- надежной. Методы и формы защиты должны надежно перекрывать возможные пути неправомерного доступа к охраняемым объектам, независимо от формы их представления, языка выражения и вида физического носителя, на котором они закреплены;

- универсальной. Считается, что в зависимости от вида канала утечки или способа несанкционированного доступа его необходимо перекрывать, где бы он ни проявился, разумными и достаточными средствами, независимо от характера, формы и вида информации;

- комплексной. Для защиты информации во всем многообразии структурных элементов должны применяться все виды и формы защиты в полном объеме. Недопустимо применять лишь отдельные формы или технические средства.

Комплексный характер защиты проистекает из того, что защита - это специфическое явление, представляющее собой сложную систему неразрывно взаимосвязанных и взаимозависимых процессов, каждый из которых в свою очередь имеет множество дополняющих друг друга сторон, свойств, тенденций.

Защита информации должна удовлетворять определенным условиям:

- охватывать весь технологический комплекс мер по обработке информации (под обработкой информации понимаются все действия (операции) с информацией, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), блокирование, уничтожение информации);

- быть разнообразной по используемым средствам, многоуровневой с иерархической последовательностью доступа;

- быть открытой для изменения и дополнения мер обеспечения безопасности информации;

- быть простой для технического обслуживания и удобной для эксплуатации пользователями;

- быть надежной. Любые поломки технических средств являются причиной появления неконтролируемых каналов утечки информации;

- быть комплексной, обладать целостностью, означающей, что ни одна ее часть не может быть изъята без ущерба для всей системы.

К системе безопасности информации предъявляются также определенные требования:

· четкость определения полномочий и прав пользователей на доступ к определенным видам информации;

· предоставление пользователю минимальных полномочий, необходимых ему для выполнения порученной работы;

· учет случаев и попыток несанкционированного доступа к конфиденциальной информации;

· обеспечение оценки степени конфиденциальности информации;

· обеспечение контроля целостности средств защиты и немедленное реагирование на их выход из строя.

Понимая информационную безопасность как «состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства», следует рассматривать и меры защиты информации от неправомерных действий, приводящих к нанесению ущерба.

Практика показала, что для анализа такого значительного набора источников, объектов угроз и неправомерных действий целесообразно использовать методы моделирования, при которых формируется как бы "заместитель" реальных ситуаций. Модель должна быть достаточно общей, чтобы описывать реальные действия с учетом их сложности. Можно предложить следующие компоненты модели информационной безопасности:

- объекты угроз;

- угрозы;

- источники угроз;

- цели угроз со стороны злоумышленников;

- источники информации;

- способы несанкционированного доступа;

- направления защиты информации;

- СЗИ.

Объектом угроз информационной безопасности выступают сведения о составе, состоянии и деятельности объекта защиты (персонала, материальных и финансовых ценностей, информационных ресурсов).

Угрозы информации выражаются в нарушении ее целостности, конфиденциальности и доступности. Источниками угроз выступают конкуренты, коррупционеры, административно-управленческие органы. Источники угроз преследуют при этом следующие цели: ознакомление с охраняемыми сведениями, их модификация в корыстных целях и уничтожение для нанесения прямого материального ущерба.

Неправомерное овладение информацией возможно за счет ее разглашения источниками сведений, за счет утечки информации по техническим каналам и за счет несанкционированного доступа к охраняемым сведениям.

Источниками защищаемой информации являются люди, документы, публикации, технические носители информации, технические средства обеспечения производственной и трудовой деятельности, продукция и отходы производства. Основными направлениями защиты информации являются правовое, организационное и инженерно-техническое направление защиты информации как показатели комплексного подхода к обеспечению информационной безопасности.

СЗИ являются технические, программные средства, вещества и (или) материалы, предназначенные или используемые для защиты информации. СЗИ могут быть реализованы программными или аппаратными комплексами, также возможны смешанные программно-аппаратные решения.

Вывод:

Данный раздел, посвященный определению понятия «информационная безопасность», достаточно много говорит о защите информации, и уже этого достаточно для того, чтобы понять о чрезвычайной важности данной проблемы для современного общества. В то же время, несмотря на практически всеобщее понимание актуальности и значимости проблемы ей по-прежнему уделяют недостаточно внимания.