E) Всемирные и обычные.

$$$ 696

Сеть взаимосоединяющая персональные компьютеры и принтеры, расположенные в одном здании или же в зданиях, находящихся по соседству:

A) Глобальная сеть (WAN).

B)+Локальная сеть (LAN).

C) Однородная сеть.

D) Корпоративная сеть.

E) Сеть зданий.

$$$ 697

Провайдер – это…:

A) Устройство для подключения к Интернет.

B) Любая ошибка, встречающаяся в программе.

C) Электронная справочная.

D) +Юридическое лицо, обеспечивающее прямое подключение к Интернет и доступ к серверу.

E) Сервер.

$$$ 698

Виды подключения к Интернет:

A) +Временное и постоянное.

B) Особенное и коммутаторное.

C) Высокообъемное и малообъёмное.

D) Быстрое и медленное.

E) Внешнее и внутреннее.

$$$ 699

Где расположен внутренний модем:

A) В мониторе.

B) +На материнской плате.

C) На задней стенке системного блока.

D) В памяти.

E) В шине.

$$$ 700

Электронная почта - это...:

A)+Система исполнительных программ для передачи, чтения и

хранения сообщений по компьютерной сети.

B) Любая ошибка, встречающаяся в программе.

C) Электронная справочная.

D) Юридическое лицо, обеспечивающее прямое подключение к

Интернет и доступ к серверу.

E) Сервер.

$$$ 701

Какую операцию применяют для надежности работы антивирусных программ:

A)+Операция обновления базы.

B) Операция ввода в архив.

C) Операция копирования архиватора.

D) Определение через сеть.

E) Выполнение без операций.

$$$ 702

Набор страниц и сайтов в Интернет, созданных для просмотра веб-браузером.

A)+Всемирная Паутина.

B) Объединение телефонных сетей

C) Локальная сеть пользователей

D) Почтовая сеть

E) Глобальная сеть

$$$ 703

Программное обеспечение, которое обнаруживает и отображает

веб-страницы, включая текст, графику и другое мультимедиа

содержимое, например музыку:

A) Навигатор

B) Провайдер

C)+Браузер

D) Usenet

E) Интернет

$$$ 704

Компьютер в сети, который хранит всю информацию и ресурсы,

а также обеспечивает доступ к ним с других компьютеров в сети:

A) Глобальная сеть

B)+Сервер

C) Топология

D) Одноранговая сеть

E) Почтовая сеть

$$$ 705

Набор правил, которые помогают компьютерам "понимать" друг друга:

A) Это устройство, обеспечивающее связь вашего компьютера

с узлом провайдера.

B) Имя компьютера или набор символов находящиеся справа от знака @.

C) Клиент-сетвер.

D)+Протокол.

E) Сервер.

$$$ 706

Сеть, которая объединяет равноправные компьютеры:

A) Сетевая топология.

B)+Одноранговая сеть.

C) Локальная сеть.

D) Глобальная сеть.

E) Протокол TCP/IP подключение в Internet.

$$$ 707

Аппаратное обеспечение, установленное внутри компьютера,

которое подсоединяет его к сети:

A) Сетевая топология.

B) Локальная сеть.

C) Одноранговая сеть.

D)+Сетевой адаптер.

E) Новостная группа.

$$$ 708

Группа компьютеров, соединенных каким-либо способом так,

что люди могут обмениваться информацией и совместно использовать

оборудование:

A) Глобальная сеть.

B)+Сеть.

C) Сетевая топология.

D) Электронная почта.

E) Сервер.

$$$ 709

Самая известная и большая в мире компьютерная сеть,

соединяющая миллионы компьютеров в одну огромную сеть сетей:

A) Электронная почта.

B) Сетевая топология.

C)+Интернет.

D) Глобальная сеть.

E) Одноранговая сеть.

$$$ 710

Набор правил, который управляет перемещением или копированием

файлов с одного компьютера на другой:

A) Протокол TCP/IP.

B) Новостная группа.

C) Это устройство, обеспечивающее связь вашего компьютера с

узлом провайдера.

D)+Протокол передачи файлов.

E) Сетевая топология.

$$$ 711

Сеть, в которой выделенный компьютер содержит всю информацию и

ресурсы, предоставляя доступ к ним другим компьютерам,

находящимся в сети:

A)+Клиент-сервер.

B) Сетевой адаптер.

C) Сервер.

D) Глобальная сеть.

E) Почтовая сеть.

$$$ 712

Компьютер в сети, подсоединяющийся к серверу для получения

информации:

A) Клиент-сервер.

B)+Клиент.

C) Глобальная сеть.

D) Электронная почта.

E) Почтовая сеть.

$$$ 713

Имя сервера, который содержит всю информацию веб-сайта,

например, microsoft.com:

A) Локальная сеть пользователей.

B)+Доменное имя.

C) Объединение телефонных сетей.

D) Имя компьютера или набор символов находящиеся справа от знака @.

E) Любые мультимедиа-файлы.

$$$ 714

Язык программирования, используемый для создания веб-страниц.

A)+Язык гипертекстовой разметки.

B)Машинный язык

C) HTMLPad Front Page

D) MicroSoft Word Microsoft Works

E) Язык Assembler.

$$$ 715

Набор правил, или протокол, используемый для отправки и

получения информации по Всемирной Паутине.

A) Новостная группа.

B) Текст любого формата и графические рисунки.

C) Протокол передачи файлов.

D)+Протокол передачи гипертекста.

E) Язык гипертекстовой разметки.

$$$ 716

Бесплатная информация, которая доступна любому пользователю в ЭП называется:

A) Веб-сайтом электронного правительства.

B) Веб порталом Республики Казахстан

C) +Общественной собственностью.

D) Доменным именем.

E) Текстом любого формата и графическими рисунками.

$$$ 717

Адрес веб-сайта во Всемирной Паутине, например,

http://www.microsoft.com.

A) MRL адрес

B) Локатор

C)+Универсальный локатор ресурса

D) IP адрес

E) Протокол TCP/IP подключение в Internet

$$$ 718

Организации, которая имеет IP - адрес называется:

A) Брандмауэр

B)Шлюз

C)+Провайдер

D) Браузер

E) Навигатор

$$$ 719

Специальный язык форматирования текстовых (электронных) документов:

A) FORTRAN

B) PASCAL

C) BASIC

D)+HTML

E) ADA

$$$ 720

TCP/IP - это:

A) Протокол, разбивающий исходное сообщение на несколько фрагментов

B) Набор соглашений о правилах формирования соглашений

C)+Группа стандартных протоколов для обмена данными между компьютерами

D) Протокол доступа к сообщениям

E) Протокол, отвечающий за физическую пересылку электронных сообщений

$$$ 721

E-mail (Electronic Mail) или электронная почта - это:

A)+Способ обмена информацией путем рассылки по сети сообщений,

адресованных конкретным абонентом

B) Письма составленные на компьютере

C) Информационный архив

D) Текстовый навигатор

E) Всемирная локальная сеть

$$$ 722

Домен - это:

A)+Имя компьютера или набор символов находящиеся справа от знака @

B) Способ обмена информацией путем рассылки по сети сообщений,

адресованных конкретным абонентом

C) Это устройство, обеспечивающее связь вашего компьютера с узлом провайдера

D) Письма составленные на компьютере

E) Всемирная паутина быстрорастущих служб Интернет

$$$ 723

Протокол - это:

A)+Основной способ передачи файлов между удаленными компьютерами

B) Способ обмена информацией путем рассылки по сети сообщений,

адресованных конкретным абонентом

C) Имя компьютера или набор символов находящиеся справа от знака @

D) Компьютер который предназначен для входа и работы в сети

конечных пользователей

E) Это устройство, обеспечивающее связь вашего компьютера с узлом провайдера

$$$ 724

В системе INTERNET и совместимых с ней разделы "Кому" и "Куда"

разделены знаком:

A) &

B) 3

C)+@

D) *.

E) #

$$$ 725

Геометрическая схема компьютерного объединения называется:

A) Локальная сеть

B) Шинная топология

C)+Сетевая топология

D) Кольцевая топология

E) Локальная топология

$$$ 726

Компоненты сетевых информации - это:

А)+ Виды компьютеров, блок питания, связь, связывающие точки.

В) Виды компьютеров, блок питания, электронные связи.

С) Виды компьютеров, блок питания, механические связи.

D) Виды компьютеров, блок питания, электронные связи, панели инструментов.

Е) Виды компьютеров, модем, принтер.

$$$ 727

Важный шаг по выбору Модема:

A)+Скорость приема и отправки информации

B) Доверие сохранение связи со станцией

C) Стоимость модема

D) Совпадение компьютерной информации с Модемом

E) Объем модема

$$$ 728

Электронный адрес веб-портала электронного правительства Республики Казахстан:

A)+www.e.gov.kz

B) www.e.kz

C) www.aic.gov.kz

D) www.aic.kz

E) www.aik.gov.kz

$$$ 729

Портал электронного правительства Республики Казахстан был создан:

A)+12.04.2006

B) 17.11.1997

C) 12.04.2007

D) 14.04.2007

E) 20.07.2007

$$$ 730

Второй этап развития электронного правительства Республики Казахстан:

A)+Интерактивный.

B) Транзакционный.

C) Информационное общество.

D) Демократическое общество.

$$$ 731

Третий этап развития электронного правительства Республики Казахстан:

A) Интерактивный.

B)+Транзакционный.

C) Информационное общество.

D) Демократическое общество.

$$$ 732

Внешний контур электронного правительства Республики Казахстан:

A)+G2C, G2B.

B) G2B, G2G.

C) G2G.

D) G2C, G2G.

$$$ 733

Название этого символа @:

А) Улитка.

В) Утилит.

С) Барашек.

D) +Собачка.

Е) Козочка.

$$$ 734

Внутренний контур электронного правительства Республики Казахстан:

A) G2C,G2B.

B) G2B,G2G.

C)+G2G.

D) G2C,G2G.

$$$ 735

Услуга, осуществляемая средствами информационно-

коммуникационных средств:

A)+E - услуга.

B) E - правительство.

C) E - банкинг.

D) Поставщики е - услуг.

E) Потребители е - услуг.

$$$ 736

Использование виртуального пространства для совершенствования

моделей оказания услуг и повышения эффективности

функционирования органов власти и государственных

учреждений называется:

A) E- услугой.

B)+E-правительством.

C) E-банкингом.

D) Поставщиком е-услуг.

E) Потребителем е-услуг.

$$$ 737

Управление банковcкими счетами с организацией доступа через

Интернет называется:

A) E - услугой.

B) E - правительством.

C)+E - банкингом.

D) Поставщиком е - услуг.

E) Потребителем е - услуг.

$$$ 738

Название государственных органов, организации и иных

хозяйствующих субъектов, предоставляющих услуги средствами ИКТ:

A) E - услуга.

B) E - правительство.

C) E - банкинг.

D)+Поставщики е - услуг.

E) Потребители е - услуг:

$$$ 739

Граждане, государственные органы, организации и иные хозяйствующие

субъекты использующие услуги е-правительства:

A) E - услуга.

B) E-правительство.

C) E-банкинг.

D) Поставщики е-услуг.

E)+Потребители е-услуг:

$$$ 740

Неравные возможности в использовании ИКТ различными социальными

группами населения ввиду различного уровня образования и доступа

к информации называется:

A) E- услугой.

B) E - правительством.

C) E - банкингом.

D) Поставщиком е-услуг.

E)+Информационным неравенством.

$$$ 741

Набор электронных цифровых символов, созданный средствами

электронной цифровой подписи и подтверждающий достоверность

электронного документа, его принадлежность и неизменность

содержания называется:

A)+Электронной цифровой подписью.

B) E - правительством.

C) E - банкингом.

D) Регламентом е-услуги.

E) Информационным неравенством.

$$$ 742

Информационная система, предоставляющая единую точку доступа

ко всем электронным услугам и электронным информационным

ресурсам электронного правительства называется:

A) Электронной цифровой подписью.

B) Электронным документом.

C) E - банкингом.

D)+Веб-порталом электронного правительства.

E) Информационным неравенством.

$$$ 743

Передача электронных информационных ресурсов и обеспечение доступа

физических лиц к электронным информационным ресурсам и

информационным системам местных государственных органов

путем применения информационных технологий называется:

A) Электронной цифровой подписью.

B) Электронным документом.

C)+Электронным акиматом.

D) Веб-порталом электронного правительства.

E) Информационным неравенством.

$$$ 744

Портал и шлюз е-правительства, платежный шлюз,

национальная идентификационная система,

единая транспортная среда государственных органов являются:

A)+Базовыми компонентами электронного правительства.

B) Базовыми компонентами правительства.

C) Базовыми компонентами формирования ЭП интерактивного этапа.

D) Компонентами правительственного шлюза.

E) Базовые компонентами формирования ЭП информационного этапа.

$$$ 745

Третий этап развития электронного правительства Республики Казахстан:

A) +Информационный.

B) Интерактивный.

C) Транзакционный.

D) Информацианное общество.

E) Демократическое общество.

$$$ 746

Что означает G2C:

A) Взаимодействие государства с гражданами.

B) +Взаимодействие государства с частным бизнесом.

C) Взаимодействие государства с государственным аппаратом.

D) Взаимодействие частного бизнеса с гражданами.

E) Взаимодействие частного бизнеса с правительством.

$$$ 747

Что означает G2B:

A) Взаимодействие государства с гражданами.

B) Взаимодействие государства с частным бизнесом.

C) +Взаимодействие государства с государственным аппаратом.

D) Взаимодействие частного бизнеса с гражданами.

E) Взаимодействие частного бизнеса с другими правительствами.

$$$ 748

Что означает G2G:

A) Взаимодействие государства с гражданами.

B) +Взаимодействие государства с частным бизнесом.

C) Взаимодействие государства с государственным аппаратом.

D) Взаимодействие частного бизнеса с гражданами.

E) Взаимодействие частного бизнеса с другими правительствами

$$$ 749

Документ, в котором информация представлена в электронно-цифровой форме и удостоверена посредством электронной цифровой подписи называется:

A) Электронной цифровой подписью.

B) Электронным.

C) E - банкингом.

D) +Регламентом е - услуг.

E) Информационным неравенством.

$$$ 750

Передача электронных информационных ресурсов и обеспечение доступа физических лиц к электронным информационным ресурсам и информационным системам местных государственных органов путем применения информационных технологий называется:

A) +Электронной цифровой подписью.

B) Электронным документом.

C) Электронным акиматом.

D) Веб-порталом «электронного правительства».

E) Информационным неравенством.

$$$ 751

Основные этапы формирования электронного правительства в Республики Казахстан:

A) +информационный, интерактивный, транзакционный.

B) демократическое общество, информационное общество.

C) портал е-правительства, единая транспортная среда.

D) снижения информационного неравенства, информацианное общество.

E) платежный шлюз, национальная идентификационная система.

$$$ 752

Портал и шлюз е-правительства, «платежный шлюз», национальная идентификационная система, единая транспортная среда государственных органов являются:

A) +Базовыми компонентами «электронного правительства».

B) Базовыми компонентами правительства.

C) Базовыми компонентами формирования ЭП интерактивного этапа.

D) Компонентами «правительтственного шлюза».

E) Базовые компонентами формирования ЭП информационного этапа.

$$$ 753

Абревиатура взаимодействия между правительственными учреждениями и гражданами страны:

А) government to government -G2G.

В) government to citizens – G2C.

С) +government to business – G2B.

D) Внешний контур.

E) Внутренний контур.

$$$ 754

Взаимодействие между правительственными учреждениями и субъектами бизнеса:

А) +government to government -G2G.

В) government to citizens – G2C.

С) government to business – G2B.

D) Внешний контур.

E) Внутренний контур.

$$$ 755

Государственная программа формирования «электронного правительства» в Республике Казахстан на 2005-2007 годы утверждена указом Президента Республики Казахстан от:

A) +10.11.2004г. №1471.

B) 13.10. 2006г. №995.

C) 25.10.2005г №991.

D) 18.08. 2003г. №1166.

E) 11.10. 2004г. №1459.

$$$ 756

Программы снижения информационного неравенства в Республики Казахстан на 2007-2009 годы утверждена Постановлением Правительства от:

A) 13.10. 2006г. №995.

B) 10.11.2004г. №1471.

C) 25.10.2005г. №991.

D) +18.08. 2003г. №1166.

E) 11.10. 2004г. №1459.

$$$ 757

Последовательность электронных цифровых символов, известная владельцу регистрационного свидетельства и предназначенная для создания электронной цифровой подписи с использованием средств электронной цифровой подписи называется:

A) Регистрационным свидетельством.

B) Электронным акиматом.

C) Электронным документом.

D) Закрытым ключом электронной цифровой подписи.

E) +Открытым ключом электронной цифровой подписи.

$$$ 758

Последовательность электронных цифровых символов, доступная любому лицу и предназначенная для подтверждения подлинности электронной цифровой подписи в электронном документе называется:

A) +Регистрационным свидетельством.

B) Электронным акиматом.

C) Электронным документом.

D) Закрытым ключом электронной цифровой подписи.

E) Открытым ключом электронной цифровой подписи.

$$$ 759

Количество оказываемых информационных услуг на портале “электронного правительсва” РК:

A) +933.

B) 900.

C) 145.

D) 300.

E) 999.

$$$ 760

В Казахстане 2007-2009 годах пройдут обучение компьютерной грамотности:

A) 3094чел.(2,6%).

B) 30054чел.(10,6%).

C) +3094054чел.(20,6%).

D) 94054чел.(15,6%).

E) 30405чел.(12,6%).

$$$ 761

В Казахстане к концу 2009 года уровень компьютерной грамотности должен достигнуть:

A) +2,6%.

B) 10,6%.

C) 20,6%.

D) 15,6%.

E) 12,6%.

$$$ 762

Закон Республики Казахстан “Об электронном документе и электронной цифровой подписи” был принят:

A) 7 января 2003 года, № 370-2.

B) 10 января 2005 года, № 37.

C) 1 января 2007 года, № 370.

D) +7 января 2002 года, № 37-2.

E) 7 января 2000 года, № 70-2.

$$$ 763

Объем выделенных денег на реализацию Программы в 2005-2007 годах из средств республиканского бюджета, включая затраты на создание единой транспортной среды государственных органов в объеме 31,9 млрд. тенге:

A) 41,9 млрд. тенге.

B) 71,9 млрд. тенге.

C) +81,9 млрд. тенге.

D) 51,9 млрд. тенге.

E) 91,9 млрд. тенге.

$$$ 764

Объем выделенных денег на реализацию Программы в 2005-2007 годах из средств местных бюджетов, реализующих программы по информатизации::

A) 130 млн. тенге в год.

B) +160,0 млн. тенге в год.

C) 150,0 млн. тенге в год.

D) 50,0 млн. тенге в год.

E) 10,0 млн. тенге в год.

$$$ 765

Деятельность по предоставлению электронных информационных ресурсов пользователям по их запросам или по соглашению сторон, требующая взаимный обмен информацией, проведения платежей и иных действий с применением электронной цифровой подписи называется:

A) Информационными услугами.

B) Транзакционными услугами.

C)+ Электронным правительством.

D) Электронным акиматом.

E) Внутренним контуром.

$$$766

Механизм функционирования государственных органов, ориентированный на предоставление электронных услуг физическим и юридическим лицам путем применения информационных технологий называется:

A) Информационными услугами.

B) Транзакционными услугами.

C) Электронным правительством.

D) +Электронным акиматом.

E) Внутренним контуром.

$$$767

Предоставление физическим и юридическим лицам информационных, интерактивных и транзакционных услуг с применением информационных технологий называется:

A) Информационными услугами.

B) +Транзакционными услугами.

C) Электронным правительством.

D) Электронными услугами.

E) Внутренним контуром.

$$$768

Общая стоимость Программы снижения информационного неравенства в Республике Казахстан составит:

A) 130 млн. тенге в год.

B) +15 584 676 тыс. тенге.

C) 1 584 676 тыс. тенге.

D) 5 584 676 тыс. тенге.

E) 35 584 676 тыс.тенге.

$$$769

Обеспечение граждан и организаций быстрым и качественным доступом к государственным услугам, повышение эффективности функционирования государственных органов путем широкого применения информационно-коммуникационных технологий является:

A) +Этапами «электронного правительства» в Республике Казахстан.

B) Целью «электронного правительства» в Республике Казахстан.

C) Услугами «электронного правительства» в Республике Казахстан.

D) Реформа «электронного правительства» в Республике Казахстан.

E) Результатами «электронного правительства» в Республике Казахстан.

$$$770

Государственная программа формирования “электронного правительства” в Республике Казахстан на 2005-2006 годы разработана в соответствии с Посланием Президента народу Казахстана:

A)+ “Основные направления внутренней и внешней политики “.

B) “К конкурентоспособному Казахстану, конкурентоспособной экономике, конкурентоспособной нации”.

C) “Казахстан на пути ускоренной экономической, социальной и политической модернизации”.

D) “Стратегия вхождения Казахстана в число 50-ти наиболее конкурентоспособных стран мира”.

E) “Новый Казахстан в новом мире”.

$$$ 771

Отдельные документы, составляющие пространство Web, называют:

A) Web

B) Web-сервер

C) Web документами

D) Web узлами

E)+Web страницами

$$$ 772

Все Web-страницы Интернета имеют одну общую черту. Какую?

A) Они созданы с помощью средств языка Delphi

B)+Они созданы с помощью средств языка HTML

C) Они созданы с помощью средств языка ADA

D) Они созданы с помощью средств языка C++

E) Они созданы с помощью средств языка Visual Basic

$$$773

Имя домена, представляющего Республику Казахстан в системе адресов Internet:

А) Кzt.

В) Rk.

С) Rkt.

D) Кz.

Е) Rи.

$$$ 774

Имя домена, представляющего Россию в системе адресов Internet:

А) Кzt.

В) Rk.

С) Rkt.

D) Кz.

Е) Rи.

$$$ 7775

HTTP (Hypertext Transfer Protocol)-это:

A) Это язык разметки

B) Протокол

C) Это язык программирования

D) Это гипертекст

E)+Протокол передачи гипертекста

$$$ 776

Какие расширения имеют документы HTML?

A)+.htm или.html

B).tm или.ht

C).htm или.htl

D).hm или.html

E).tm или.html

$$$ 777

Что такое тег?

A) Это набор текста.

B)+Это набор символов.

C) Это набор гипертекст.

D) Это язык разметки гипертекста.

E) Это язык разметки.

$$$ 778

Домен - это:

A) +Поиск данных (слова).

B) Управление с одним компьютером и информационными сетевыми ресурсами.

C) Поисковый инструмент документа из Internet-та.

D) Сетевые ресурсы.

E) Программа.

$$$ 779

Функцией внешнего сервера является:

A) Сохранение информации.

B) Просмотр информации.

C)+Перенос информации.

D) Копирование информации.

E) Обработка информации.

$$$ 780

Документ HTML состоит из разделов

A) тела документа

B) заголовков и документа

C)+заголовков и тела документа

D) заголовков

E) нет правильного ответа

$$$ 781

Раздел заголовков заключается между тегами:

A) <html> _ </html>

B) <body> _ </body>

C) <font> _ </font>

D) <p> _ </p>

E)+<head> - </head>

$$$ 781

Между какими тегами располагается тело документа?

A)+<body> - </body>

B) <html> - </html>

C) <p> - </p>

D) <font> - </font>

E) <head> - </head>

$$$ 782

Англоязычное сокращение понятия «локальная сеть»:

А) W AN;

В) МAN;

С) +LAN;

D) SUN;

Е) DAN.

$$$ 783

За сколько этапов происходит установка интернета:

A) 4.

B) +3.

C) 2.

D) 5.

E) 7

$$$ 784

Для связи компьютера с сетью необходимо следующее количество кабелей:

A) 6.

B) 3.

C) 2.

D) +4.

E) 9

$$$ 785

Сеть связывающего компьютера использующие одинаковые протоколы -:

A) Сервер.

B)+Узел сети.

C) Провайдер.

D) Протокол.

E) Телеконференция.

$$$ 786

Текст между метками <I> и </I> будет написан шрифтом:

A) С подчеркиванием.

B) Жирным.

C) Подстрочным.

D) Надстрочным.

E)+Наклонным.

$$$ 787

Текст между метками <U> и </U> будет написан шрифтом:

A) Подстрочным.

B)+С подчеркиванием.

C) Наклонным шрифтом.

D) Надстрочным.

E) Жирным.

$$$ 788

Текст между метками <B> и </B> будет написан шрифтом:

A) С подчеркиванием.

B) Наклонным.

C) Надстрочным.

D) Подстрочным.

E)+Жирным.

$$$ 789

Атрибута BGCOLOR задает:

A)+Цвет фона.

B) Цвет шрифта.

C) Цвет рамки.

D) Фоновый рисунок.

E) Цвет листа

$$$ 790

Значение атрибута border(тега table) это:

A) Целое число, которое определяет горизонтальное и вертикальное

расстояние между ячейками.

B) Целое число, задающее горизонтальное и вертикальное расстояние

между данными в ячейке и рамкой ячейки.

C)+Целое число, задающее толщину рамки таблицы в пикселях.

D) Целое число, определяющее ширину таблицы.

E) Задает цвет фона.

$$$ 791

С помощью какого тега можно поместить изображение в HTML-документ?

A) <MG SRC="имя файла">.

B) <IMG RC="имя файла">.

C) <IG SRC="имя файла">.

D) <IMG RC="имя файла">.

E)+<IMG SRC="имя файла">.

$$$ 792

Каждый новый элемент списка начинается с метки:

A)+<LI>

B) <LР>

C) <LJ>

D) <JI>

E) <PI>

$$$ 793

Теги <MARQUEE> и </MARQUEE> образуют:

A) Таблицу.

B) Картинку.

C) Строку.

D)+Бегущую строку.

E) Фильтр.

$$$ 794

Правильно указанный адрес всемирной паутины:

А) WWW.@jobsenter.com.

В)+ WWW.jobsenter.com.

С) WWW.jobsenter.@ru.

D)@_ WWW.jobsenter.ca.

Е) WWW.@.kz.

$$$ 795

В HTML переход от одного фрагмента текста к другому задается

с помощью тега:

A) <A REF="[адрес перехода]">выделенный фрагмент текста</A>

B) <HREF="[адрес перехода]">выделенный фрагмент текста</A>

C) <A HEF="[адрес перехода]">выделенный фрагмент текста</A>

D) <A HR="[адрес перехода]">выделенный фрагмент текста</A>

E)+<A HREF="[адрес перехода]">выделенный фрагмент текста</A>

$$$ 796

Что определяет атрибут bordercolor тега <table>?

A) Количество столбцов.

B)+Цвет рамки.

C) Горизонтальное выравнивание текста.

D) Горизонтальное и вертикальное расстояние между ячейками.

E) Вертикальное выравнивание заголовка.

$$$ 797

Тэг определяющий фон экрана:

A) <Р>

B) <BR>

C) <Table>

D) <I>

E)+BGCOLOR

$$$ 798

Тэг определяющий цвет линий:

A) <IMG>

B)+СOLOR

C) NOSHADE

D) <HR>

E) SIZE

$$$ 799

Тэг определяющий строку таблиц:

A)+<TR>

B) <TD>

C) <TABLE>

D) <CAPTION>

E) <HP>

$$$ 800

Тэг определяющий столбец таблицы:

A)+<TD>

B) <TR>

C) <TABLE>

D) <CAPTION>

E) <HP>

$$$ 801

Команда просмотр в HTML кода Web страниц находится в меню:

A) Обновить.

B) Остановить.

C)+Вид.

D) Избранное.

E) Просмотр.

$$$ 802

Команды обновления после исправления Web-сайта:

A)+Вид - Обновить.

B) Вид - Остановить.

C) Вид - В виде WWW.

D) Избранное - Упорядочить.

E) Вид - Создать.

$$$ 803

Пару символов “<>” иногда называют:

A) +Угловыми скобками.

B) Скобками.

C) Кавычками.

D) Угловыми точками.

E) Квадратными скобками.

$$$ 804

Документ HTML состоит из раздела:

A) Тела документа.

B) +Заголовков и тела документа.

C) Заголовков и документа.

D) Заголовков.

E) Нет правильного ответа.

$$$ 805

Раздел заголовков заключен между тэгами:

A)<html>…</html>.

B) <body>…</body>.

C) <font>…</font>.

D) <p>…</p>.

E)+ <head>…</head>.

$$$ 806

Между какими тэгами располагается тело документа?

А) +<body>…</body>.

B) <html>…</html>.

C) <p>…</p>.

D) <font>…</font>.

E) <head>…</head>.

$$$ 807

Для вставки изображения в документ HTML используется команда:

A) +<img src="ris.jpg">.

B) <body background="ris.jpg">.

C) <a href="ris.jpg">.

D) <input="ris.jpg">.

E) <img sr="ris">.

$$$ 808

Гиперссылка задается тэгом:

A) <font color="file.htm">.

B) < img src="http://www.chat.ru">.

C) +<a href="file.htm">текст</a>.

D) <embed="http://www.da.ru">.

E) < href="file.htm">текст</a>.

$$$ 809

Гиперссылки на Web - странице могут обеспечить переход:

A) Только в пределах данной web – страницы.

B) Только на web - странице данного сервера.

C) На любую web - страницу данного региона.

D) +На любую web - страницу любого сервера Интернет.

E) На любой web – документ.

$$$ 810

Ссылка на адрес электронной почты задается тэгом:

A) kompas@email.ru.

B) +<a href="mailto:svetlana@narod.ru">текст</a>.

C) <a hr="marina@mail.ru">текст</a>.

D) piter@mailru.com.

E) <a href="mailto:svetlana@narod.ru">текст.

$$$ 811

В HTML переход от одного фрагмента текста к другому задается

с помощью тега:

A) <A REF="[адрес перехода]">выделенный фрагмент текста</A>.

B) <HREF="[адрес перехода]">выделенный фрагмент текста</A>.

C) <A HEF="[адрес перехода]">выделенный фрагмент текста</A>.

D) <A HR="[адрес перехода]">выделенный фрагмент текста</A>.

E) +<A HREF="[адрес перехода]">выделенный фрагмент текста</A>.

$$$ 812

Какой тэг используется для выделения абзаца, начинающегося с новой строки:

A) +<Р>.

B) <BR>.

C) <HR>.

D) <Table>.

E) <I>.

$$$ 813

Тэг который используется для горизонтальной линии:

A) <Р>.

B) <BR>.

C) +<HR>.

D) <Table>.

E) <I>.

$$$ 814

AVP это:

A) Программа, распространяющая вирус.

B) Программа, сжимающая файл для экономии места на диске.

C) +Антивирусная программа.

D) Программа разархиватор.

E) Графический редактор.

$$$ 815

Вирус это:

A) +Специальная программа, которая вмешивается в работу программ.

B) Информация в машине.

C) Специальная память для хранения информации.

D) Система для более удобного использования MS DOS.

E) Специальные программы.

$$$ 816

Как запустить антивирусную программу AVP:

A) +Пуск – Программы – Antiviral Toolkit Pro.

B) Пуск – Программы – Стандартные – Служебные программы – Проверка диска.

C) Автоматически включается с операционной системой.

D) Главное меню – Программы – AVP.

E) Проводник – Программы – Стандартные – Служебные программы.

$$$ 817

Компьютерный вирус - это:

A) +Программа, которая размножается сама по себе и причиняет вред компьютеру пользователя и другим объектам расположенных в сети.

B) Не читаемые данные, которые сохранены на жестком или на флоппи диске.

C) Скрытые программы, которых стирают, но они не удаляются.

D) Программы которые не дают возможность открыть данные с паролем.

E) Программа, которая защищает компьютер от вредоносных файлов.

$$$ 818

Отличительными особенностями компьютерного вируса являются:

А) Значительный объем программного кода.

В) Необходимость запуска программы со стороны пользователя.

С) Способность к повышению помехоустойчивости операционной системы.

D) +Маленький объем. Способность к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера.

Е) Легкость распознавания.

$$$ 819

Заражение компьютерными вирусами может произойти в процессе:

А) Загрузки и прослушивания звуковых файлов.

В) Загрузки и просмотра видеофайлов.

С) Редактирование документов в формате MS DOS.

D) Загрузки и редактирования графических файлов.

Е) +Загрузки файлов.

$$$ 820

Компьютерный вирус - это:

А) +Программа, повреждающая компьютерные программы и данные.

В) Язык программирования.

С) Текстовый редактор.

D) Графический редактор.

Е) Программа, выполняющая запуск компьютера.

$$$ 821

В зависимости от среды обитания компьютерные вирусы делятся на:

A) +Сетевые, файловые, загрузочные, файлово – загрузочные.

B) Детекторы, доктора, ревизоры, фильтры, вакцины.

C) Резидентные, нерезидентные.

D) Неопасные, опасные, очень опасные.

E) Паразитические, репликаторы, невидимки, мутанты, троянские.

$$$ 822

По способу заражения компьютерные вирусы делят на:

A) Сетевые, файловые, загрузочные, файлово – загрузочные.

B) Детекторы, доктора, ревизоры, фильтры, вакцины.

C) +Резидентные, нерезидентные.

D) Безопасные, опасные, очень опасные.

E) Паразитические, репликаторы, невидимки, мутанты, троянские.

$$$ 823

По степени воздействия компьютерные вирусы делятся на:

A) Сетевые, файловые, загрузочные, файлово – загрузочные.

B) Детекторы, доктора, ревизоры, фильтры, вакцины.

C) Резидентные, нерезидентные.

D) +Безопасные, опасные, очень опасные.

E) Паразитические, репликаторы, невидимки, мутанты, троянские.

$$$ 824

По особенностям алгоритма компьютерные вирусы делят на:

A) Сетевые, файловые, загрузочные, файлово – загрузочные.

B) Детекторы, доктора, ревизоры, фильтры, вакцины.

C) Резидентные, нерезидентные.

D) Безопасные, опасные, очень опасные.

E)+ Паразитические, репликаторы, невидимки, мутанты, троянские.

$$$ 825

Виды антивирусных программ:

A) Сетевые, файловые, загрузочные, файлово – загрузочные.

B) +Детекторы, доктора или фаги, ревизоры, фильтры, вакцины.

C) Резидентные, нерезидентные.

D) Безопасные, опасные, очень опасные.

E) Паразитические, репликаторы, невидимки, мутанты, троянские.

$$$ 826

Антивирусные программы можно разделить на основные группы:

A) + Детекторы, доктора, ревизоры.

B) Фильтры, вакцины.

C) Детекторы, доктора, ревизоры, доктора-ревизоры, фильтры, вакцины.

D) Резидентные, нерезидентные.

E) Макросы, резидентные, полиморфные, нерезидентные, сетевые.

$$$ 827

Антивирусные программы:

A) Брандмауэеры.

B) Архиваторы.

C) +Антивирусы.

D) Сканеры.

E) Антиспаммеры.

$$$ 828

Укажите антивирусную программу:

А) Outlook Express.

В)+ Doctor Web.

С) MS Ехсеl.

D) MS Word.

Е) Rar.

$$$ 829

Программа для поиска и лечения компьютерных вирусов:

А) +Dr Web.

В) E-Mail, Powertweak.

С) Chat, Excel.

D) Use Net, Cache Man.

Е) Graphics, Word.

$$$ 830

Компьютерный вирус – это:

A)+ Программа, способная создавать свои собственные копии.

B) Программа, способная заразить человека.

C) Программа, способная испортить аппаратную часть компьютера.

D) Нет правильного ответа.

E) Программа, способная разрушить только программы, написанные на алгоритмических языках.

$$$ 831

Программы-ревизоры:

А) Обнаруживают зараженные файлы.

В) Лечат зараженные файлы.

С) Обнаруживают изменения в файлах.

D) Обнаруживают изменения и лечат.

Е)+ Модифицируют программы.

$$$ 832

Полиморфные вирусы:

A) Способны перехватывать обращение к файловой системе.

B) Могут испортить головки дисковода.

C) Содержат в себе логические бомбы.

D) +Способны изменять свой код.

E) Вирусы, поражающие выполняемые файлы.

$$$ 833

Программы-ревизоры дисков:

A) Восстанавливают зараженные файлы в исходное состояние.

B) Архивируют файлы MS DOS.

C) Записывают свой код в конец файла.

D) +Находят скрытые вирусы.

E) Проверяют файлы Windows.

$$$ 834

Стелс-вирусы:

A) Заражают драйверы.

B) Заражают загрузочные сектора.

C) Уничтожают всю информацию.

D) Выводят на экран графический рисунок.

E) +Скрывают свое присутствие.

$$$ 835

К методу обнаружения вирусов относятся:

A) Запись объема всех файлов.

B) Проверка выполняемых файлов.

C) +Сканирование.

D) Копирование файлов.

E) Эвристический анализ.

$$$ 836

Как компьютер может заразиться вирусом:

A) +При выполнении зараженной программы.

B) При неправильной загрузке.

C) При вставке дискеты с зараженной программой в дисковод.

D) Нет правильного ответа.

E) При загрузке драйверов.

$$$ 837

Программы-детекторы:

А) +Обнаруживают зараженные файлы.

В) Лечат зараженные файлы.

С) Обнаруживают изменения в файлах.

D) Обнаруживают изменения и лечат.

Е) Модифицируют программы.

$$$ 838

Программы-доктора:

А) Обнаруживают зараженные файлы.

В) +Лечат зараженные файлы.

С) Обнаруживают изменения в файлах.

D) Обнаруживают изменения и лечат.

Е) Модифицируют программы.

$$$ 839

Программы доктора-ревизоры:

А) Обнаруживают зараженные файлы.

В) Лечат зараженные файлы.

С) Обнаруживают изменения в файлах.

D) +Обнаруживают изменения и лечат.

Е) Модифицируют программы.

$$$ 840

Программы-вакцины:

А) Обнаруживают зараженные файлы.

В) Лечат зараженные файлы.

С) Обнаруживают изменения в файлах.

D)+ Обнаруживают изменения и лечат.

Е) Модифицируют программы.

$$$ 841

Что такое компьютерный вирус:

A) Совокупность программ, обеспечивающая сжатие объёмов файлов, с целью экономии места на диске.

B) Программа для приведения архивированного файла к начальному виду.

C) Программа, используемая для увеличения скорости работы диска с сохранёнными файлами, разделёнными на части.

D) +Специально написанная программа небольшого объёма, копирующая себя в другие файлы и программы, и портящая их.

E) Программа не приносящая никакого вреда компьютеру, не выполняющая ничего.

$$$ 842

Укажите две основные группы вирусов:

A) Сетевые, файловые.

B) Неопасные, очень опасные.

C) Студенческие, загрузочные.

D) Макро, микро.

E) +Резидентные, нерезидентные.

$$$ 843

Как называются вирусы, изменяющие файловую систему на диске:

A) Boot- вирусы.

B) +Файловые вирусы.

C) Невидимые вирусы.

D) Саморазвивающиеся вирусы.

E) DIR- вирусы.

$$$ 844

Вирусы пользующиеся ошибками и неточностями в комплексе программных средств:

A) +Вирусы-перехватчики.

B) Логические бомбы.

C) Черви.

D) Троянские кони.

E) Агитаторы.

$$$ 845

Укажите, программу, защищающую только от известных видов вирусов и нераспознающая новые вирусы:

A) Программа-доктор.

B) Программа-ревизор.

C) Программа-вакцина.

D) Программа-детектор.

E)+ Программа-фильтр.

$$$ 846

Как называется программа, запоминающая данные о системной области программ и диска, затем определяющая несоответствия при сравнении:

A) Программа-доктор.

B) Программа-ревизор.

C) Программа-фильтр.

D)+ Программа-детектор.

E) Программа-вакцина.

$$$ 847

Антивирусные программы:

A) +AidsTest, Doctor Web, Kaspersky KAV.

B) MS Word, MS Excel, MS Access.

C) MS DOS, NC.

D) ARJ, RAR, ZIP.

E) AutoCAD, CorelDraw.

$$$ 848

В каком случая компьютер заражается вирусом:

A) При тестировании компьютера.

B) При перезагрузке компьютера.

C) При форматированиии диска.

D) При запуске программы Doctor Web.

E) +При работе с зараженной программой.

$$$ 849

Защита информации в системах и сетях-это:

А) +Системное обеспечение надежности информации.

В) Процесс обработки информации.

С) Программа-ревизор.

D) Аппаратное средство.

Е) Программное средство.

$$$ 850

Объект защиты информации – это:

А) +Структурный компонент системы, содержащий информацию, подлежащей защите.

В) Совокупность данных, содержащая информацию, подлежащей защите.

С) Операционная система.

D) Драйверы.

Е) Архиваторы.

$$$ 851

Элемент защиты информации – это:

А) Структурный компонент системы, содержащий информацию, подлежащей защите.

В)+ Совокупность данных, содержащая информацию, подлежащей защите.

С) Узел связи.

D) Накопители.

Е) Средства отображения информации.

$$$ 852

Защитить информацию – это значит:

А) Обеспечить физическую целостность информации.

В) Не допустить несанкционированного получения информации.

С) Использовать антивирусные программы.

D) Все ответы правильные.

Е) +Использовать программу-ревизор.

$$$ 853

Разновидности средств защиты информации:

A) +Копирование информации, разграничение доступа.

B) Копирование информации, программы закладки и сетевые черви.

C) Троянский Конь, разграничение доступа.

D) Копирование информации, Троянский Конь.

E) Программы закладки и сетевые черви.

$$$ 854

Программа доктор (фаг):

A) Ищет вирусы с известной сигнатурой.

B) Предотвращает заражение файлов.

C) +Находит зараженные файлы и лечит их.

D) Сравнивает исходное состояние файла с текущим.

E) Обнаруживает подозрительные действия.

$$$ 855

Абсолютно надежным шифром является:

А)+ Шифр Вернама.

В) Шифр Цезаря.

С) Система Омофонов.

D) RSA.

Е) DES.

$$$ 856

С помощью парольной защиты осуществляется:

А) Аутентификация обьекта (сообщения).

В) Гаммирование.

С) +Аутентификация субьекта (пользователя).

D) Идентификация объекта.

Е) Идентификация субъекта.

$$$ 857

Управление процессом шифрования осуществляется с помощью:

А) Подстановки.

В) Перестановки.

С) Гаммирования.

D)+ Ключа.

Е) ДПЧ.

$$$ 858

Симметричная криптосистема:

А) RSA.

В) Эль-Гамаля.

С)+ ГОСТ 28147-89.

D) Диффи-Хеллмана.

Е) SHA.

$$$ 859

Ассиметричная криптосистема:

А)+ RSA.

В) Вижинера.

С) ГОСТ 28147-89.

D) Цезаря.

Е) Омофонов.

$$$ 860

Информация зашифровывается с помощью закрытого ключа и расшифровывается с помощью открытого:

А) При использовании системы омофонов.

В) При использовании алгоритма RSA.

С) +При использовании электронной подписи.

D) При сжатии.

Е) При скремблировании.

$$$ 861

Информация зашифровывается с помощью открытого ключа и расшифровывается с помощью закрытого:

А) При использовании системы омофонов.

В) +При использовании RSA.

С) При использовании электронной подписи.

D) При сжатии.

Е) При скремблировании.

$$$ 862

Защита стационарных программ от НСК осуществляется:

А) Привязкой к нестандартному сектору ключевой дискеты.

В) Привязкой к нестандартной дорожке ключевой дискеты.

С) Привязкой к последовательности секторов на дорожке.

D) +Привязкой к дате изготовления компьютера.

Е) Привязкой к типу ключевой дискеты.

$$$ 863

Защита мобильных программ от НСК осуществляется:

А) Привязкой к дате изготовления компьютера.

В) Привязкой к типу компьютера.

С) +Привязкой к характеристике ключевой дискеты.

D) Привязкой к номеру первого кластера.

Е) Привязкой к BIOSу.

$$$ 864

Заражение загрузочными вирусами происходит при:

А) +Включении компьютера c занятым floppi.

В) Считывании информации из файла.

С) Записи информации в файл.

D) Закрытии файла.

Е) Открытии файла.

$$$ 865

Загрузочные вирусы могут заражать:

А) Exe–файлы.

В) COM–файлы.

С) Batch–файлы.

D) +Программу Boot-Strap.

E) OBJ–файлы.

$$$ 866

Репликаторы:

А) Удаляют вирус.

В) Обнаруживают вирус.

С) Предупреждают заражение вирусом.

D) Уничтожают программу вирус.

E) +Переносят вирус.

$$$ 867

Для определения прав доступа к объектам при избирательном разграничении доступа используется:

A) FAT.

B) Каталог.

С) Таблица дескрипторов.

D) +Вектор доступа.

E) Аудит.

$$$ 868

Типовая архитектура подсистемы защиты ОС включает следующее:

А) FAT.

B) Каталог.

С) Таблица дескрипторов.

D) Вектор доступа.

E) +Аудит.

$$$ 869

AVP-это:

A) Операционная система.

B) Программа вспомогательного назначения.

C) +Антивирусная программа.

D) Прикладная программа.

E) Нет правильного ответа.

$$$ 870

Программы-ревизоры:

A) Лечат диск.

B) +Запоминают сведения о состоянии программ.

C) Лечат весь компьютер.

D) Удаляют только зараженные файлы Windows.

E) Используют вакцины.

$$$ 871

При запуске зараженной программы управление переходит:

A) Вирусу в начале и конце сеанса работы программы.

B) +Сначала передает управление программе, а затем после окончания выполнения

программы - вирусу.

C) Пока выполняется программа вирус непрерывно заражает другие файлы.

D) Пока выполняется программа вирус временами заражает другие файлы.

E) Вирусу, он находит и заражает другие файлы.

$$$ 872

Макровирусы являются:

А) Загрузочными файлами.

В) Сетевыми файлами.

C)+ Макрокомандами (макросами).

D) Пакетными файлами.

E) Диалоговыми файлами.

$$$ 873

Гаммирование это:

А) Смысловое кодирование.

В) Символьное кодирование.

С) Получение гаммы.

D) Замена шифруемой последовательности последовательностью с выхода ГПЧ.

Е) +Наложение на шифруемую последовательность последовательности с выхода ГПЧ.

$$$ 874

Что является ключом при гаммировании:

А) Тип ГПЧ.

В) Длина периода ГПЧ.

С) Скорость работы ГПЧ.

D) +Порождающее число ГПЧ.

Е) Интервал апериодичности ГПЧ.

$$$ 875

Резидентный вирус - это:

A) Вирус, не сохраняемый в оперативной памяти после окончания работы программы-

носителя вируса.

B) Сетевой вирус.

C) +Вирус, сохраняемый в оперативной памяти после окончания работы программы-

носителя вируса.

D) Вирусы, известные издавна.

E) DIR- вирусы.

$$$ 876

Программы-фаги:

А) +Удаляют вирус в зараженных программах.

В) Заражают вирусом программы.

С) Обнаруживают вирус.

D) Предупреждают заражение вирусом.

E) Уничтожают программу.

$$$ 877

Компьютер заражается вирусом в том случае, когда:

A) Работают с программой Drweb.

В) +Работают с зараженными вирусом программами.

C) Проводится тестирование компьютера.

D) Форматируется дискета.

E) Проводится перезагрузка компьютера.

$$$ 878

Компьютерные вирусы:

A) +Пишутся людьми специально для нанесения ущерба пользователям персональных

компьютеров.

B) Возникают в связи со сбоями в работе аппаратных средств компьютера.

C) Зарождаются при работе неверно написанных программных продуктов.

D) Являются следствием ошибок в операционной системе.

E) Имеют биологическое происхождение.

$$$ 879

Что такое компьютерный вирус:

A) Человек, наносящий вред компьютеру.

B) Программа, приносящая вред компьютеру.

C) Неопытный пользователь.

D) Микроорганизм, живущий внутри компьютера.

E) +Зараженные данные, получаемые по сети Интернет.

$$$ 880

Что такое антивирус:

A)+ Это специальная программа, написанная для конкретных вирусов.

B) 100% защита от вируса.

C) Загрузочные файлы.

D) Модифицирующие программы.

E) Резидентные файлы.

$$$ 881

Какая из ниже перечисленных программ является ревизором:

A) +Adinf.

B) DrWeb.

C) Sherif.

D) Aidstest.

E) Dir-I.

$$$ 882

Программа-фильтр:

A) Предотвращает заражение файлов.

B) Ищет вирусы с известной сигнатурой.

C) Сравнивает исходное состояние файла с текущим.

D) Находит зараженные файлы и лечит их.

E) +Обнаруживает подозрительные действия.

$$$ 883

Какая программа находит зараженные файлы и лечит их:

A) Программа-фильтр.

B) Программа-вакцина.

C) +Программа-ревизор.

D) Программа доктор (фаг).

E) Программа-детектор.

$$$ 884

Средство защиты от компьютерных вирусов:

А) Программы драйверы.

В) Программы трансляторы.

С) +Антивирусные программы.

D) Аппаратные средства.

Е) Организационные мероприятия.

$$$ 885

Организация парольного доступа к информационным сетям:

1) Пластиковые карточки и электронные жетоны; 2) Обеспечение целостности; 3)Биометрические методы; 4)Засекречивание данных;

А) 1,2 и 3.

В) +1 и 3.

С) 2 и 4.

D) только 4.

Е) 1,2,3 и 4.

$$$ 886

Вопрос обеспечения информационной безопасности встал с развитием:

A) Локальной сети.

B) +Глобальной сети.

C) Корпоративной сети.

D) Линейной сети.

E) Виртуальной сети.

$$$ 887

На персональном компьютере потеря информации связана с:

1) действием компьютерных вирусов;

2) отключением или сбоем питания;

3) повреждением носителей информации;

4) ошибочными действиями пользователя.

А) 1,2 и 3.

В) 1 и 3.

С) 2 и 4.

D) только 4.

Е) +1,2,3 и 4.

$$$ 888

Доступ к ресурсам ОС чаще всего ограничен следующими средствами защиты:

1) Архив;

2) Копия;

3) Антивирус;

4) Пароль;

А) 1,2 и 3.

В) 1 и 3.

С) 2 и 4.

D) +только 4.

Е) 1,2,3 и 4.

$$$ 889

Деятельность по предоставлению электронных информационных ресурсов пользователям по их запросам или по соглашению сторон, требующая взаимный обмен информацией, проведения платежей и иных действий с применением электронной цифровой подписи называется:

A) Информационными услугами.

B) Транзакционными услугами.

C) Электронным правительством.

D) Электронным акиматом.

E) Внутренним контуром.

$$$ 890

Механизм функционирования государственных органов, ориентированный на предоставление электронных услуг физическим и юридическим лицам путем применения информационных технологий называется:

A) Информационными услугами.

B) Транзакционными услугами.

C) Электронным правительством.

D) +Электронным акиматом.

E) Внутренним контуром.

$$$ 891

Предоставление физическим и юридическим лицам информационных, интерактивных и транзакционных услуг с применением информационных технологий называется:

A) Информационными услугами.

B)+ Транзакционными услугами.

C) Электронным правительством.

D) Электронными услугами.

E) Внутренним контуром.

$$$ 892

Структура, в которой адрес элемента определяется однозначно его номером, называется:

A) Табличной.

B) Иерархической.

C) Сетевой.

D) Адресной.

E) +Линейной.

$$$ 893

Описание процесса вычисления на основе определенных правил:

A) Диаграмма.

B) Слово.

C)+Алгоритм.

D) График.

E) Схема.

$$$ 894

Что такое программа:

A) Последовательность символов.

B)+Последовательность инструкций, составленная для компьютера на понятном ему языке.

C) Последовательность написанных правил.

D) Последовательность инструкций указывающий порядок работы компьютера.

E) Последовательность компьютерных слов.

$$$ 895

Искуственный язык, предназначенный для записи алгоритмов решения задач на ЭВМ называется:

A) Машинным языком.

B) Формальным языком.

C) Алгоритмизацией.

D) Языком моделирования.

E)+Языком программирования.

$$$ 896

Перевод программы на машинный язык программирования называется:

A)+Трансляцией.

B) Отладкой.

C) Тестированием.

D) Модификацией.

E) Формализацией.

$$$ 897

Языком самого низкого уровня является язык

A) Символический ассемблер.

B)+Ассемблер.

C) html.

D) Basic.

E) Pascal.

$$$ 898

Вычислить значение выражения a=(x-1)+sqr(x)+5 при x=3:

A) 7.

B) 11.

C)+16.

D) 6.

E) 15.

$$$ 900

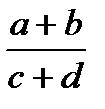

В выражении a+b/c+d расставить скобки таким образом, чтобы получилось выражение  :

:

A)+(a+b)/(c+d).

B) a+(b/c)+d.

C) a+(b/c+d).

D) a+b/(c+d).

E) (a+b)/c+d.

$$$ 901

Программа, переводящая весь текст программы в машинный код, называется:

A)+Компилятором.

B) Интерпретатором.

C) Отладчиком.

D) Сборщиком.

E) Транслитерацией.

$$$ 902

Какая геометрическая фигура в блок-схеме отвечает за выполнение арифметических операций:

A) Ромб.

B) +Прямоугольник.

C) Эллипс.

D) Тр