Автоматизация многих процессов за счет использования компьютеров.

Быстрое развитие технологий → новые возможности.

(!) но и затрудняет обеспечение надежной защиты, так как

· повышение быстродействия → взлом методом «грубой силы»

· развитие сетевых технологий→ увеличение числа связей между информационными системами

· новые информационные сервисы→ появление новых уязвимостей

· конкуренция среди производителей ПО→ уменьшается срок разработки и тестирования ПО

Сервисы безопасности:

- идентификация и аутентификация

- управление доступом

- протоколирование и аудит

- шифрование

- контроль целостности

- экранирование

- анализ защищенности

- обеспечение отказоустойчивости

- обеспечение безопасного восстановления

- туннелирование

- управление

Виды мер безопасности:

· препятствующие нарушениям ИБ

· обнаружения нарушений

· сужающие зону воздействия нарушений

· меры по выявлению нарушителя

· восстановление режима безопасности

Управление играет инфраструктурную роль, обслуживая все аспекты ИС.

Наиболее существенные аспекты современных ИС:

· наличие территориально разнесенных частей

· одно или несколько подключений к Интернету

· доступ к критически важным серверам (на разных производственных площадках) требуется сотрудникам разных отделов организации

· использование беспроводные соединения

· наличие большого количества информационных сервисов, опирающиеся на различные программно-аппаратные платформы

· круглосуточное функционирование с максимальным временем простоя порядка несколько минут

· наличие компонентов требующих постоянной связи с другими удаленными компонентами

· конфигурация ИС постоянно изменяется на уровне данных, программ и аппаратуры

· основные компоненты ИБ (доступность, целостность и конфиденциальность) могут трактоваться неодинаково для разных сервисов → защита строится по-разному

· основная угроза – собственные сотрудники организации

Теоретическая основа решения проблемы архитектурной безопасности является субъект.

Субъект – процесс, действующий от имени пользователя.

Каждый субъект заключен внутри одного компонента.

Субъект может осуществлять непосредственный доступ к объектам только в пределах своего компонента.

Каждый компонент содержит монитор обращений, отслеживающий локальные попытки доступа.

Все мониторы реализуют согласованную политику безопасности.

Коммуникационные каналы, связывающие компоненты, сохраняют конфиденциальность и целостность передаваемой информации.

Совокупность мониторов образует единый монитор обращений для обще сетевой конфигурации.

Основные вытекающие принципы:

· использование единой политики безопасности

· обеспечение конфиденциальности и целостности при сетевом взаимодействии

· формирование составных сервисов по содержательному принципу → каждый компонент обладал полным набором защитных средств и внешне представлял единое целое

Принципы архитектурной безопасности:

1. непрерывность защиты в пространстве и времени

2. соблюдение признанных стандартов

3. иерархическая организация ИС

4. усиление слабого звена

5. невозможность перехода в небезопасное состояние

6. минимизация привилегий

7. разделение обязанностей

8. эшелонированность обороны

9. разнообразие защитных средств

10. простота и управляемость ИС → централизованное администрирование

(+) Минимизация объема защитных средств, выносимых на клиентские системы, так как

· возможно использование потребительских устройств с ограниченной функциональностью

· конфигурацию клиентских систем трудно контролировать

Аутентификация.

Основные понятия

Идентификация – сопоставление объекта с идентификатором

Аутентификация – проверка подлинности

- Односторонняя (клиент доказывает подлинность серверу)

- Двусторонняя (взаимная)

Концепция «единого входа в сеть».

Комбинирование различных механизмов идентификации/аутентификации

Парольная аутентификация

Простота и привычность

Наиболее слабое средство проверки подлинности

Проблема хранения паролей

Меры повышения надежности:

- наложение технических ограничений (задание сложности)

- управление сроком действий (периодическая смена паролей)

- ограничение доступа к месту хранений паролей

- ограничение числа неудачных попыток входа в систему

- использование программных генераторов паролей

Одноразовые пароли

Более надежный механизм

Система S/KEY компании Bellcore, на основе технологии клиент-сервер

Общая схема:

f – одноразовая функция (известна серверу аутентификации и пользователю)

K – секретный ключ (известен только пользователю

Подготовительный этап:

задается число n и пользователь применяет функцию f к секретному ключу K n раз и результат R сохраняется на сервере

Процедура проверки подлинности:

- сервер отсылает клиенту значение числа n

- пользователь применяет функцию f к K n-1 раз и результат отправляет серверу

- сервер применяет функцию f к полученному значению и сравнивает со значением R полученным от пользователя ранее

- в случае совпадения процедура аутентификации проходит успешно

- сохраняется новое значение R для n--1

значение n уменьшается на единицу

Возможна другая схема реализации процедуры проверки подлинности на основе одноразовых паролей

- Когда имеется функция от времени как алгоритм генерации новых паролей

- Часы сервера и клиента синхронизированы

- Генерация новых паролей происходит через небольшие промежутки времени

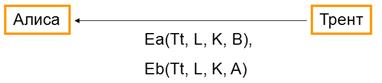

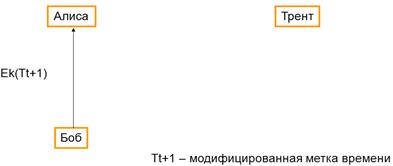

Протокол Kerberos

Сетевой протокол аутентификации, позволяющий передавать данные через незащищённые сети для безопасной идентификации

Ориентирован на клиент-серверной модель

Обеспечивает взаимную аутентификацию

1993 – RFC 1510

Общая схема

Алиса, Боб и Трент (доверенная сторона)

E() – операция шифрования

Ea() – шифрование общим ключом Алисы и Трента

Eb() – шифрование общим ключом Боба и Трента

Ek() – шифрование общим сеансовым ключом Алисы и Боба

Аутентификация/идентификация с помощью биометрических данных

Биометрия – совокупность автоматизированных методов идентификации и аутентификации людей на основе их физиологических и поведенческих характеристик

- Физиологические:

· сетчатка глаза

· отпечатки пальцев

· геометрия ладони

- Поведенческие:

· динамика ручной подписи

- Анализ особенностей голоса и распознавание речи

Используют совместно с другими методами аутентификации

Управление доступом.

Средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы) могут выполнить над объектами (компьютерные ресурсы)

Управление доступом

- Физическое

- Логическое – это механизм многопользовательских систем, предназначенный для обеспечения конфиденциальности и целостности объектов и в некоторой мере их доступность (запрет на обслуживание неавторизованных пользователей)

Формальная постановка задачи:

определить множество допустимых операций для каждой пары «субъект-объект» и контролировать выполнение установленного порядка

Отношение «субъект-объект» можно представить через матрицу доступа

§ принцип распределения привилегий для сервисов

§ существующие связи между сервисами (согласованность)

Разнообразие объектов и применяемых к ним операций приводит к децентрализации логического управления доступом

Контроль прав доступа производится разными компонентами программной среды

Например,

- ядро ОС

- сервисы безопасности

- система управления БД

- монитор транзакций и др.

Общий критерии, на основе которых определяется возможность предоставления доступа:

§ идентификатор субъекта

§ атрибуты субъекта

Использование ограничивающего интерфейса единой политики безопасности

Число администрируемых отношений пропорционально произведению количества пользователей на количество объектов

Использование ролей → число отношений пропорционально сумме количества пользователей и объектов

2001 Национальный институт стандартов и технологий США предложил проект стандарта ролевого управления доступом

Основные понятия:

- пользователь

- сеанс работы пользователя

- роль (часто определяется в соответствии с организационной структурой)

- объект (сущность, доступ к которой разграничивается)

- операция

- право доступа (разрешение выполнять определенные операции над определенными объектами)

Ролям приписываются пользователи и права доступа

В проекте от 2001 вводится понятие «разделение обязанностей»

Разделение обязанностей

- Статическое

- Динамическое

Статическое разделение обязанностей налагает ограничение на приписывание пользователей ролям

Динамическое разделение обязанностей налагает ограничение на приписывание пользователей ролям, которые являются активными

Например, один пользователей может быть и кассиром и контролером, но не одновременно

То есть происходит реализация временное ограничение доверия (один из аспектов минимизации привилегий)

В проекте содержится спецификация трех категорий функций:

- административные функции(создание и сопровождение ролей и других атрибутов ролевого доступа)

- вспомогательные функции (обслуживание сеансов работы пользователей)

- информационные функции (получение сведений о текущей конфигурации с учетом отношения наследования)

Протоколирование и аудит.

Под протоколированием понимается сбор и накопление информации о событиях, происходящих в информационной системе. У каждого сервиса свой набор возможных событии, но в любом случае их можно разделить на:

· внешние (вызванные действиями других сервисов),

· внутренние (вызванные действиями самого сервиса)

· клиентские (вызванные действиями пользователей и администраторов).

Аудит — это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (например, раз в день). Оперативный аудит с автоматическим реагированием на выявленные нештатные ситуации называется активным.

Реализация протоколирования и аудита решает следующие задачи:

- обеспечение подотчетности пользователей и администраторов;

- событий;

- обнаружение попыток нарушений информационной безопасности;

- предоставление информации для выявления и анализа проблем.

«Оранжевая книга» выделяет следующие события:

· вход в систему (успешный или нет);

· выход из системы;

· обращение к удаленной системе;

· операции с файлами (открыть, закрыть, переименовать, удалить);

· сиена привилегий или иных атрибутов безопасности (режима доступа, уровня благонадежности пользователя и т.п.).

При протоколировании события рекомендуется записывать, по крайней мере, следующую информацию:

· дата и время события;

· уникальный идентификатор пользователя-инициатора действия;

· тип события;

· результат действия (успех или неудача);

· источник запроса (например, имя терминала);

· имена затронутых объектов (например, открываемых или удаленных файлов);

· описание изменений, внесенных в баш данных зашиты.

Выборочное протоколирование в отношении:

- пользователей (внимательно следить только за подозрительными);

- событий.

Цельпротоколированияи аудита: обеспечение подотчетности, как сдерживающее средство. Если пользователи и администраторы знают, что их действия фиксируются, они, возможно, воздержатся от незаконных операций. Если есть основания подозревать пользователя в нечестности, можно регистрировать все его действия, вплоть до каждого нажатия клавиши. При этом обеспечивается не только возможность расследования нарушения режима безопасности, но и откат некорректных изменений. Тем самым защищается целостность.

Задача активного аудита - оперативно выявлять подозрительную активность и предоставлять средства для автоматического реагирования на нее.

Активность, не соответствующую политике безопасности, целесообразно разделить на:

· Атаки, направленные на незаконное получение полномочий.

Атаки нарушают любую осмысленную политику безопасности. Следовательно, для выявления атак можно применять универсальные методы, такие как сигнатура и их обнаружение во входном потоке событий с помощью аппарата экспертных систем.

Сигнатура атаки – это совокупность условий, при выполнении которыхатака считается имеющей место, что вызывает заранее определенную реакцию. Пример, зафиксированы 3 последовательных неудачных попытки входа в систему с одного терминала. Реакция - блокирование терминала до прояснения ситуации.

· Действия, выполняемые в рамках полномочий, но нарушающие политику безопасности.

Злоупотребления полномочиями возможны из-за неадекватности средств разграничения доступа выбранной политике безопасности. Пример, неэтическое поведение суперпользователя, который может просматривать личные файлы других пользователей. Анализируя регистрационную информацию, можно обнаружить подобные события и сообщить администратору безопасности. Нетипичное поведение выявляется статистическими методами. В простейшем случае применяют систему порогов, превышение которых является подозрительным.

Применительно к средствам активного аудита различают ошибки первого (пропуск атак) и второго рода (ложные тревоги). Ошибки второго рода отвлекают администратора безопасности от действительно важных дел, косвенно способствуя пропуску атак.

Сигнатурный метод.

Достоинства – высокая производительность, малое число ошибок второго рода, обоснованность решений.

Недостаток – неумение обнаружить неизвестные атаки и вариации известных атак.

Статистический подход.

Достоинства – универсальность и обоснованность решений, минимизация ошибок первого рода.

Недостаток – высокая доля ошибок второго рода; плохая работа в случае, когда типичного поведения нет (10-15% пользователей).

Аудит информационной безопасности.

Является системным процессом получения и оценки объективных данных о текущем состоянии системы, действиях и событиях, происходящих в ней, который устанавливает уровень их соответствия определенному критерию.

Позволяет:

· оценить текущую безопасности функционирования системы

· оценить риски и управлять ими

· прогнозировать влияние рисков на бизнес-процессы

Внешний аудит:

· проводится специализированными организациями

· анализируются меры риска от внешних атак

· осуществляется сканирование портов, поиск уязвимостей в сетевом и прикладном ПО

· проверка взаимодействия в Web-серверами, почтовыми и файловыми серверами

· Ethical Hacking

Внутренний аудит:

· команда из числа персонала организации

· оценка рисков существующих технологий, используемых в ИС

· сканирование портов и уязвимостей внутренних хостов

· анализируется выполнение установленной политики безопасности, контроль и управление доступом к ресурсам

· выполнение персоналом парольной политики

Основные механизмы и службы защиты

- межсетевые экраны

- системы обнаружения вторжений

- средства контроля целостности

- средства проверки содержимого

- сканеры

- средства контроля конфигурации

- средства контроля доступа и аутентификации

- виртуальные частные сети

Задача активного аудита - оперативно выявлять подозрительную активность и предоставлять средства для автоматического реагирования на нее.

Активность, не соответствующую политике безопасности, целесообразно разделить на:

· Атаки, направленные на незаконное получение полномочий.

Атаки нарушают любую осмысленную политику безопасности. Следовательно, для выявления атак можно применять универсальные методы, такие как сигнатура и их обнаружение во входном потоке событий с помощью аппарата экспертных систем.

Сигнатура атаки – это совокупность условий, при выполнении которыхатака считается имеющей место, что вызывает заранее определенную реакцию. Пример, зафиксированы 3 последовательных неудачных попытки входа в систему с одного терминала. Реакция - блокирование терминала до прояснения ситуации.

· Действия, выполняемые в рамках полномочий, но нарушающие политику безопасности.

Злоупотребления полномочиями возможны из-за неадекватности средств разграничения доступа выбранной политике безопасности. Пример, неэтическое поведение суперпользователя, который может просматривать личные файлы других пользователей. Анализируя регистрационную информацию, можно обнаружить подобные события и сообщить администратору безопасности. Нетипичное поведение выявляется статистическими методами. В простейшем случае применяют систему порогов, превышение которых является подозрительным.

Применительно к средствам активного аудита различают ошибки первого (пропуск атак) и второго рода (ложные тревоги). Ошибки второго рода отвлекают администратора безопасности от действительно важных дел, косвенно способствуя пропуску атак.

Сигнатурный метод.

Достоинства – высокая производительность, малое число ошибок второго рода, обоснованность решений.

Недостаток – неумение обнаружить неизвестные атаки и вариации известных атак.

Статистический подход.

Достоинства – универсальность и обоснованность решений, минимизация ошибок первого рода.

Недостаток – высокая доля ошибок второго рода; плохая работа в случае, когда типичного поведения нет (10-15% пользователей).