Тема: Математические подходы к обеспечению безопасности объектов ИБ

Цель работы

Применение основ информационной безопасности для исследования вероятностных подходов к обеспечению безопасности объектов.

Подготовка и порядок выполнения работы

Работа состоит из следующих этапов:

1. Изучить теоретический материал покурсу «Информационная безопасность и защита информации» (лекции 1—2).

2. Прочитать и законспектировать теоретический материал.

3. Проанализировать проделанную работу и предложить метод противодействия реализованной атаке.

4. Результат отразить в отчете.

Краткие теоретические сведения

Показатели надежности не восстанавливаемых изделий при нагруженном общем, поэлементном искользящем резерве либо восстанавливаемых изделий при ненагруженном или нагруженном общем, поэлементном и скользящем резерве можно вычислить, описывая эволюцию таких изделий случайным марковским процессом с дискретными состояниями.

При анализе поведения изделия во времени удобно пользоваться графом состояний,содержащим столько вершин, сколько различных состояний возможно у изделия.

Рассмотрим пример параллельного соединения, которое обеспечивает нагруженный резерв.

Ребра графа состояний отражают возможные переходы из некоторого состояния во все остальные в соответствии с параметрами потоков отказов или восстановлений. Если для каждого состояния изделия, другими словами, для каждой вершины графа вычислить вероятность нахождения изделия именно в этом состоянии в любой произвольный момент времени Pi(t), то, зная этивероятности, можно оценить интересующие на практике показатели надежности.

Рис. 1. Полный граф состояний параллельного соединения двух элементов

Вершина 4 графа состояний, соответствующая отказовому состоянию, заштрихована. Записываем систему дифференциальных уравнений Колмогорова, связывающую вероятности нахождения устройства в любом из возможных его состояний в произвольный момент времени P(t):

При записи системы ДУ Колмогорова левая часть каждого уравнения является производной вероятности нахождения устройства в рассматриваемой вершине графа (состоянии устройства), а правая часть содержит столько членов, сколько реберграфа состояний связано с данной вершиной. Если ребро направлено из данной вершины, то соответствующий член уравнения имеет знак «минус», если - ввершину — знак «плюс». Каждый член уравнения равен произведению параметра потока отказа (восстановления), связанного с данным ребром, умноженного на вероятность нахождения устройства в той вершине графа, из которой исходит ребро. Система уравнений Колмогорова включает столько уравнений, сколько вершин в графе состояний устройства.

Решаем систему ДУ с учетом того, что в момент включения устройства все его блоки исправны, т. е. P1(0) = 1, а P2(0) = P3(0) = P4 (0) = 0, вычисляем функции вероятностей Pi(t) и наработку на отказ T0. Функции вероятности вычисляем, применяя преобразование Лапласа к системе ДУ при указанных начальных условиях:

Здесь приняты дальнейшие упрощения: о равенстве параметров потоков отказов ивосстановлений блоков, т. е.  и то, что в процессе расчета P(t) и T0 не обязательно знать отдельно функции всех Pi(t), а достаточно знать функции вероятности нахождения устройства по отдельности врабочих и отказовых состояниях, т. е., в частности, можно обозначить

и то, что в процессе расчета P(t) и T0 не обязательно знать отдельно функции всех Pi(t), а достаточно знать функции вероятности нахождения устройства по отдельности врабочих и отказовых состояниях, т. е., в частности, можно обозначить

Решая последнюю систему ЛАУ, находимизображения вероятностей:

Где

Вычисляем функцию вероятности безотказной работы как

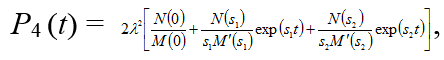

Функцию P4(t) находим, применяя обратное преобразование Лапласа к P4(s):

Где

В результате получаем

Где

— корни выражения M(s)= 0;

— корни выражения M(s)= 0;

A =  ; B =

; B =  .

.

Подставив P 4 (t),находим вероятность безотказной работы устройства

Наработку на отказ устройства вычислим, как

Задание

1. Сервер системы защиты информации, обладающий надежностью (вероятностью безотказной работы за время t), равной p, является недостаточно надежным. Для повышения надежности он дублируется еще одним точно таким же сервером. Если первый сервер за время t отказал, происходит автоматическое (и безотказное) переключение на дублирующий. Серверы отказывают независимо друг от друга. Найти вероятность того, что система из двух серверов проработает безотказно время t.

2. На сервер безопасности происходит атака злоумышленника. После первой атаки СЗИ поражена с вероятностью р1. Если СЗИ не поражена, она включаетзащитные механизмы и поражает систему информационного нападения (СИН) злоумышленника с вероятностью р2 Если СИН не поражена, тозлоумышленник проводит повторную атаку и поражает СЗИ с вероятностью р3. Найти вероятности того, что:

а) СЗИ поражена;

б) СИН поражена;

в) СЗИ и СИН не поражены (параметры р1, р2, р3 см. в приложении у преподавателя, в соответствии с номером своего варианта).

3. Сервер системы безопасности состоит из n блоков, каждый из которых (независимо от других) за время t может выйти из строя. Надежность каждого блока равна p. Безопасная работа всех блоков необходима для безотказной работы сервера безопасности в целом. Найти вероятность того, что в течение времени t сервер будет работать безотказно.

4. Межсетевой экран состоит из нескольких пакетных фильтров. Один из них основной, работающийпо умолчанию. Сколько фильтров администратору безопасности нужно подключить стой же надежностью p, что и основной, чтобы надежность безопасности была нениже заданной величины ρ?

5. На Web-сайт производятся три независимых атаки. Вероятность удачной 1-ой атаки равна р1, 2-ой – р2, 3-ей – р3. Для вывода Web-сайта из строя достаточно всех 3-х удачных атак. При 2-х удачных атаках сайт выходит из строя с вероятностью а; при удачной одной атаке сайт выходит из строя с вероятностьюb. Найти вероятность того, что врезультате 3-х атак Web-сайт будет выведен из строя? (параметры р1, р2, р3,a, b см. в приложении у преподавателя, всоответствии с номером своего варианта)

6. К электронным базам данных независимо друг от друга два злоумышленника пытаютсяосуществить несанкционированный доступ. Каждый из злоумышленников сделал поодной попытке. Вероятность НСД для 1-го равна р1, для 2-го – р2.После обнаружения несанкционированного доступа проведено расследование. Найти вероятность того, что НСД совершил 1-й злоумышленник (параметры р1, р2, см. в приложении у преподавателя, в соответствии с номером своего варианта).

Система аудита ведет наблюдение за функционированием сервера безопасности на аппаратноми программном уровне. Сервер безопасности может находиться в одном из двухсостояний:

H1= {функционирует};

Н2= {не функционирует}.

Априорные вероятности этих состояний равны P(H1) = р1, P(Н2) = р2. Два источника информации, аппаратный и программный, приносятразноречивые сведения о состоянии сервера безопасности. В результате проведенного аудита: аппаратный источник сообщает, что сервер не функционирует; программный источник сообщает, что сервер функционирует. Аппаратный источникдает правильные сведения с вероятностью р3, и ошибочные свероятностью р4. Программный источник менее надежен и дает правильные сведения с вероятностью р5, неправильные с р6. Провести анализ и найти вероятность того, что сервер не функционирует (параметры р1, р2, р3, р4, р5, р6см. в приложении у преподавателя, в соответствии с номером своего варианта).

Содержание отчета

1. Постановка задачи.

2. Описание расчетов.

3. Вывод, в котором предлагаются методы решения проблемы НСД.

Контрольные вопросы

1. Перечислите виды угроз безопасности информационного общества.

2. В чем заключается угроза раскрытия информации? Какие еще угрозы Вы знаете?

3. Что положено в основу дискреционной модели доступа?

4. Раскройте понятие утечки информации в контексте ИБ в вычислительной системе.

5. Какова роль субъектов и объектов в операционной системе?

6. Расскажите о методах противодействия данной атаке.