Як скласти таке представлення про інформаційну безпеку, щоб охопити всі аспекти проблеми? Людина одержує найбільше повне представлення про явище, яке її цікавить, коли їй вдається розглянути це щось невідоме з усіх боків, у тривимірному просторі.

Скористаємося цим принципом.

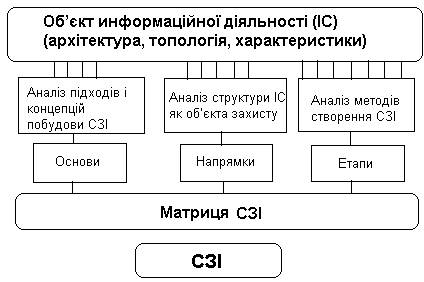

Розглянемо три "координати вимірів" - три групи складових моделі СЗІ.

1. 1. З чого складається (ОСНОВИ).

2. 2. Для чого призначена (НАПРЯМКИ).

3. 3. Як працюють (ЕТАПИ).

ОСНОВАМИ – складовими частинами практично будь-якої складної СИСТЕМИ (у тому числі і системи захисту інформації) є:

- Законодавча, нормативно-правова і наукова база;

- Структура і задачі органів (підрозділів), що забезпечують безпеку ІТ;

- Організаційно-технічні і режимні виміри і методи (політика інформаційної безпеки);

- Програмно-технічні способи і засоби.

НАПРЯМКИ формуються виходячи з конкретних особливостей ІС як об'єкта захисту.

У загальному випадку, з огляду на типову структуру ІС і історично сформовані види робіт із захисту інформації, пропонується розглянути наступні напрямки:

- Захист об'єктів інформаційних систем;

- Захист процесів, процедур і програм обробки інформації;

- Захист каналів зв'язку;

- Придушення побічних електромагнітних випромінювань;

- Керування системою захисту.

Але, оскільки кожен з цих НАПРЯМКІВ базується на перерахованих вище ОСНОВАХ, то елементи ОСНОВ і НАПРЯМКІВ, розглядаються нерозривно один з одним

Проведений аналіз існуючих методик (послідовностей) робіт зі створення СЗІ дозволяє виділити наступні ЕТАПИ:

- Визначення інформаційних і технічних ресурсів, а також об'єктів ІС, що підлягають захисту;

- Виявлення повної множини потенційно можливих погроз і каналів витоку інформації;

- Проведення оцінки вразливості і ризиків інформації (ресурсів ІС) при наявній множині погроз і каналів витоку;

- Визначення вимог до системи захисту інформації;

- Здійснення вибору засобів захисту інформації і їхніх характеристик;

- Впровадження й організація використання обраних методів і засобів захисту.

- Здійснення контролю цілісності і керування системою захисту.

У загальному випадку кількість елементів матриці може бути визначено зі співвідношення

K = Oi*Hj*Mk

Де

К - кількість елементів матриці

Oi - кількість складових блоку "ОСНОВИ"

Hj - кількість складових блоку "НАПРЯМКИ"

Mk - кількість складових блоку "ЕТАПИ"

У нашому випадку загальна кількість елементів "матриці" дорівнює 140

K=4*5*7=140, оскільки Oi=4, Hj=5, Mk=7

Усе це можна представити у вигляді своєрідного кубика Рубика, на гранях якого утворилася мозаїка взаємозалежних складових елементів системи захисту. Отримано матрицю запитань, відповіді на які дозволять сформувати представлення про стан захищеності інформації у конкретній ІС (елементи матриці описані в додатку).

Нагадаємо, що матриця не існує сама по собі, а формується виходячи з опису конкретної ІС і конкретних задач захисту інформації в цій системі, див.

Мал. 2

Мал. 2

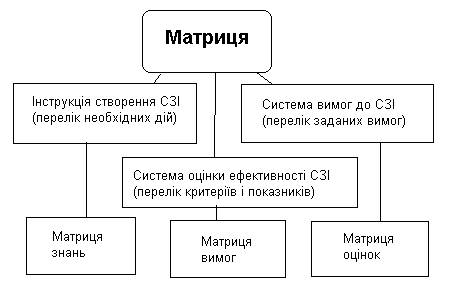

Як оцінити ефективність створюваної чи уже функціонуючої СЗІ?

Знову допоможе підхід на основі тривимірної матриці. Тільки тепер по показниках (елементах) матриці (140)треба виставити відповідні оцінки. Існує багато методів оцінок, вибирайте будь-який зрозумілий і прозорий для вас. Найбільш популярний на сьогоднішній день метод – це так званий „Три П” підлога, палець, стеля („потолок”).

Наочно зазначені властивості матриці приведені на Мал. 38.

Мал. 3

Висновок

Для відповіді на питання, якою мірою система захисту інформації забезпечує необхідний рівень безпеки, необхідно оцінювати ефективність СЗІ. Удосконалювання нормативної бази, методичного забезпечення в області інформаційної безпеки повинне відбуватися, насамперед, у цьому напрямку. Змістовні результати по оцінці ефективності систем захисту інформації можуть бути отримані при системному підході. Однак і віддача, насамперед економічна, буде набагато вагоміша, а інтереси, як замовника, так і розроблювача СЗІ, будуть захищені більш надійно.

Література

1. http://www.security.ukrnet.net

2. http://www.citforum.ru

3. В. Домарев Моделирование процессов создания и оценки эффективности систем защиты информации

4. А. Баутов Эффективность защиты информации

5. И.Д. Горобенко, д-р. техн. наук, А.В. Потий, канд. техн. наук, П.И. Терещенко Критерии и методология оценки безопасности информационных технологий.

6. А. В. Беляев Методы и средства защиты информации.