Тема 1. Организация компьютерных сетей

Сообщение. Сеть. Компьютерная сеть (КС). Аппаратное обеспечение. Программное обеспечение.

Устройства, взаимодействующие с другими устройствами сети, называются узлами, станциями.

К достоинствам КС можно отнести: разделение дорогостоящих ресурсов, быстрый и качественный доступ к информации неограниченного объема, свобода в территориальном размещении компьютеров, высокая надежность получаемой информации.

Недостатки: сложность сопряжения различных программ, транспортировки сообщений между компьютерами и обеспечение безопасности.

Признаки классификации КС.

Сетевые топологии

Топология КС.

Топология определяет:

- требования к оборудованию;

- тип используемых кабелей;

- возможные способы управления обменом;

- возможность расширения сети;

- надежность работы.

Топология может быть 2-х видов: физическая и логическая.

1.1.1 Среда передачи данных

Среда передачи данных (СПД).Ограниченная СПД.

Неограниченная СПД (беспроводная) существует в природе, безвоздушном пространстве, атмосфере.

Все кабели должны удовлетворять международным стандартам:

- ETA-TIA-568 американский;

- ISOITEC 11801 международный;

- EN 50173 европейский.

Коаксиальный кабель (coaxial cable)

Конструктивно представляет собой провод из меди, защищенный изоляцией с экранной металлической сеткой, покрытой резиновой оболочкой.

Достоинство: не зависит от влияния внешних электромагнитных полей, но дорогой.

RG62 с волновым сопротивлением 93 Ом применяется в сетях ArcNET. В США выпускается коаксиальный кабель типа 1000 Base SX в сетях TWTNAX.

Витая пара - Twisted Pair (TP)

Конструктивно представляет собой пару медных проводников, покрытых полихлорвиниловой изоляцией. Относительная дешевизна, но зависит от влияния внешних электромагнитных полей.

UTP - неэкранированный кабель, STP - экранированный. Согласно стандарта ETA-TIA-568 волновое сопротивление UTP не должно превышать 100 Ом, а STP не более 150 Ом.

Оптоволоконные кабели (ОВ)

ОВ кабели могут быть 2-х типов:

- одномодовые SMF диаметром жилы световолокна 5-10 мкм;

- многомодовые MMF диаметром жилы световолокна 50 мкм.

Источником света является светодиод, а приемником фотодиод.

Беспроводная среда передачи данных На практике нашли применение 6 спектров электромагнитных волн:

- радиоизлучение;

- инфракрасное излучение;

- видимый свет (лазер);

- ультрафиолетовое;

- рентгеновское;

- гамма-излучение.

Например, в соответствии со стандартом IEEE 802.11 радиодиапазон применяется в беспроводных сетях Wi-Fi.

Цифровое кодирование

1.2.1 Физическое кодирование

При цифровом кодировании дискретной информации применяют потенциальные и импульсные колы. В потенциальных кодах для представления логических 1 и 0 используется только значение потенциала сигнала.

Импульсные коды представляют двоичные числа либо импульсами определенной полярности, либо перепадом потенциала определенного направления.

Способ кодирования должен отвечать следующим требованиям:

- при одинаковой битовой скорости имел наименьшую ширину спектра результирующего сигнала;

- обеспечивал синхронизацию между передатчиком и приемником;

- обладал способностью распознавать ошибки;

- имел низкую стоимость реализации.

Потенциальный код без возвращения к нулю (NRZ)

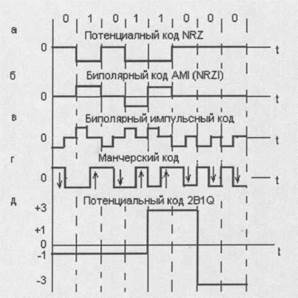

На рисунке 1.2 показан метод потенциального кодирования называемый кодированием без возвращения к нулю (NRZ - Non Return to Zero).

Рисунок 1.2 - Способы дискретного кодирования данных Потенциальный код с инверсией при единице (NRZI). Биполярный импульсный код Манчестерский код Потенциальный код 2В1Q.

1.2.2 Логическое кодирование

Логическое кодирование используется для улучшения потенциальных кодов типа AMI, NRZI или 2B1Q. Логическое кодирование должно заменять длинные последовательности бит, приводящие к постоянному потенциалу, вкраплениями единиц.

Для логического кодирования характерны два метода: избыточные коды и скрэмблирование.

Избыточные коды

Избыточные коды основаны на разбиении исходной последовательности бит на порции, которые часто называют символами. Затем каждый исходный символ заменяется на новый, который имеет большее количество бит, чем исходный. Например, логический код 4В/5В, используемый в технологиях FDDI и Fast Ethernet, заменяет исходные символы длиной в 4 бита на символы длиной в 5 бит. В коде 4В/5В результирующие символы могут содержать 32 битовых комбинации, а исходные символы - только 16. Поэтому в результирующем коде можно отобрать таких 16 комбинаций, которые не содержат большого количества 0, а остальные считать запрещенными кодами (code violation). Кроме устранения постоянной составляющей и придания коду свойства самосинхронизации, избыточные коды позволяют приемнику распознавать искаженные биты. Если приемник принимает запрещенный код, значит, на линии произошло искажение сигнала.

Соответствие исходных и результирующих кодов 4В/5В представлено ниже.

Таблица 1.1 - Значения исходного и результирующего кодов 4В/5В

| Исходный | Результирующий | Исходный код | Результирующий |

| ООП | |||

| ОНО | |||

Код 4В/5В затем передается по линии с помощью физического кодирования по одному из методов потенциального кодирования, чувствительному только к длинным последовательностям нулей. Символы кода 4В/5В длиной 5 бит гарантируют, что при любом их сочетании на линии не могут встретиться более 3 нулей подряд.

Буква В в названии кода означает, что элементарный сигнал имеет 2 состояния (binary - двоичный). Имеются также коды и с тремя состояниями сигнала, например, в коде 8В/6Т для кодирования 8 бит исходной информации используется код из 6 сигналов, каждый из которых имеет три состояния. Избыточность кода 8В/6Т выше, чем кода 4В/5В, т.к. на 256 исходных кодов приходится З6 = 729 результирующих символов.

Использование таблицы перекодировки является простой операцией, поэтому это не усложняет сетевые адаптеры и интерфейсные блоки коммутаторов и маршрутизаторов.

Для обеспечения заданной пропускной способности линии передатчик, использующий избыточный код, должен работать с повышенной тактовой частотой. При этом спектр сигнала на линии расширяется по сравнению с передачей не избыточного кода. Тем не менее, спектр избыточного потенциального кода оказывается уже спектра манчестерского кода.

Скрэмблирование

Перемешивание данных скрэмблером перед передачей их в линию с помощью потенциального кода является другим способом логического кодирования.

Методы скрэмблирования заключаются в побитном вычислении результирующего кода на основании бит исходного кода и полученных в предыдущих тактах бит результирующего кода. Например, скрэмблер может реализовывать следующее соотношение:

Bi=Ai + Bi-3 + Bi-5

где Bi - двоичная цифра результирующего кода, полученная на i-м такте работы скрэмбдера, Ai - двоичная цифра исходного кода, поступающая на i-м такте на вход скрэмблера, Bi-3 и Bi-5 - двоичные цифры результирующего кода, полученные на предыдущих тактах работы скрэмблера, соответственно на 3 и на 5 тактов ранее текущего такта, Ф - операция исключающее ИЛИ (сложение по модулю 2).

Например, для исходной последовательности 110110000001 (шесть нулей) скрэмблер даст следующий результирующий код:

В1= A1 = 1

В2=A2=1

В3=A3=0

Первые три цифры результирующего кода будут совпадать с исходным, т.к. еще нет нужных предыдущих цифр.

В4=А4+В1 =1+1 = 0

В5=А5+В1 =1+1 = 0

В6 =А 6+В3+В1 = 0+0+1 = 1

В 7 = А 7+ В4 +В2 = 0+0+1 = 1

В 8 = А 8+ В5 +В3 = 0+0+0 = 0

В 9 = А 9+ В6 +В4 = 0+1+0 = 1

В 10 = А 10+ В7 +В5 = 0+1+0 = 1

В 11 = А 11+ В8 +В6 = 0+0+1 = 1

В 12 = А 11+ В9 +В7 = 1+1+1 = 1

Таким образом, на выходе скрэмблера появится последовательность 110001101111, в которой нет последовательности из шести нулей, присутствовавшей в исходном коде.

После получения результирующей последовательности приемник передает ее дескрэмблеру, который восстанавливает исходную последовательность на основании обратного соотношения:

Bi=Ai + Bi-3 + Bi-5 = (Ai + Bi-3 + Bi-5)+ Bi-3 + Bi-5= Ai

Различные алгоритмы скрэмблирования отличаются количеством слагаемых, дающих цифру результирующего кода, и сдвигом между слагаемыми. Так, в сетях ISDN при передаче данных от сети к абоненту используется преобразование со сдвигами в 5 и 23 позиции, а при передаче данных от абонента в сеть — со сдвигами 18 и 23 позиции.

Существуют и более простые методы борьбы с последовательностями единиц, также относимые к классу скрэмблирования.

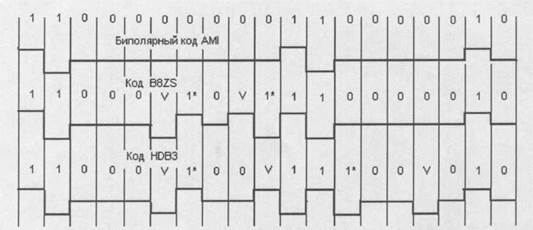

Для улучшения кода Bipolar AMI используются два метода, основанные на искусственном искажении последовательности нулей запрещенными символами.

На рисунке 1.3 показано использование метода B8ZS (Bipolar with 8-Zeros Substitution) и метода HDB3 (High-Density Bipolar 3-Zeros) для корректировки кода AMI. Исходный код состоит из двух длинных последовательностей нулей: в первом случае — из 8, а во втором — из 5.

Код B8ZS исправляет только последовательности, состоящие из 8 нулей. Для этого он после первых трех нулей вместо оставшихся пяти нулей вставляет пять цифр: V-l*-0 —V-1*,

где V - сигнал 1, запрещенной для данного такта полярности, т.е. сигнал, не изменяющий полярность предыдущей единицы;

1* - сигнал 1 корректной полярности, а звездочка отмечает, что в исходном коде в этом такте была не 1, а 0.

Рисунок 1.3 - Коды B8ZS и HDB3

В результате на 8 тактах приемник наблюдает 2 искажения — очень маловероятно, что это случилось из-за шума на линии или других сбоев передачи. Поэтому приемник считает такие нарушения кодировкой 8 последовательных 0 и после приема заменяет их на исходные 8 нулей. Код B8ZS построен так, что его постоянная составляющая равна нулю при любых последовательностях двоичных цифр.

Код HDB3 исправляет любые четыре подряд идущих 0 в исходной последовательности. Каждые четыре нуля заменяются четырьмя сигналами, в которых имеется один сигнал V. Для подавления постоянной составляющей полярность сигнала V чередуется при последовательных заменах. Кроме того, для замены используются два образца четырехтактовых кодов. Если перед заменой исходный код содержал нечетное число единиц, то используется последовательность 000V, а если число единиц было четным — последовательность 1*00V.

Потенциальные избыточные и скрэмблированные коды прменяются в современных технологиях, подобных FDDI, Fast Ethernet, Gigabit Ethernet, ISDN и т.п. вместо манчестерского и биполярного импульсного кодирования.

Тема 2. Структуризация как средство построения больших сетей

Только в сети с полносвязной топологией для соединения каждой пары компьютеров имеется линия связи. Во всех остальных случаях неизбежно возникает вопрос, как организовать совместное использование линий связи.

В вычислительных сетях используют как индивидуальные линии связи между компьютерами, так и разделяемые (shared), когда одна линия связи попеременно используется несколькими компьютерами. В случае применения разделяемых линий связи (часто используется термин — shared media) возникает комплекс проблем, связанных с их совместным использованием.

Классическим примером сети с разделяемыми линиями связи являются сети с топологией «общая шина», в которых один кабель совместно используется всеми компьютерами сети. В топологиях «кольцо» или «звезда» индивидуальное использование линий связи, соединяющих компьютеры, принципиально возможно, но эти кабели часто также рассматривают как разделяемые для всех компьютеров сети, так что, например, только один компьютер кольца имеет право в данный момент времени отправлять по кольцу пакеты другим компьютерам.

В локальных сетях разделяемые линии связи используются очень часто, например, в широко распространенных классических технологиях Ethernet и Token Ring.

При использовании индивидуальных линий связи в полносвязных топологиях конечные узлы должны иметь по одному порту на каждую линию связи. В звездообразных топологиях конечные узлы могут подключаться индивидуальными линиями связи к специальному устройству — коммутатору.

В глобальных сетях коммутаторы использовались уже на начальном этапе, а в локальных сетях — с начала 90-х годов. Коммутаторы приводят к существенному удорожанию локальной сети, поэтому пока их применение ограничено, но по мере снижения стоимости коммутации этот подход, возможно, вытеснит применение разделяемых линий связи. Необходимо подчеркнуть, что индивидуальными в таких сетях являются только линии связи между конечными узлами и коммутаторами сети, а связи между коммутаторами остаются разделяемыми, так как по ним передаются сообщения разных конечных узлов (см. рисунок 2.1).

Рисунок 2.1 - Индивидуальные и разделяемые линии связи в сетях

на основе коммутаторов

В глобальных сетях отказ от разделяемых линий связи объясняется техническими причинами. Здесь большие временные задержки распространения сигналов принципиально ограничивают применимость техники разделения линии связи. Однако это не относится к линиям связи типа «коммутатор - коммутатор». В этом случае только два коммутатора борются за доступ к линии связи, и это существенно упрощает задачу организации совместного использования линии.

Адресация компьютеров

Еще одной проблемой, которую нужно учитывать при объединении трех и более компьютеров, является проблема их адресации. К адресу узла сети и схеме его назначения можно предъявить несколько требований.

Так как все требования трудно совместить в рамках какой-либо одной схемы адресации, то на практике обычно используется сразу несколько схем, так что компьютер одновременно имеет несколько адресов-имен. Наибольшее распространение получили три схемы адресации узлов:

1) Аппаратные (hardware) адреса.

2) Символьные адреса или имена.

3) Числовые составные адреса.

В современных сетях для адресации узлов применяются, как правило, одновременно все три приведенные выше схемы.

Проблема установления соответствия между адресами различных типов, которой занимается служба разрешения имен, может решаться как полностью централизованными, так и распределенными средствами.

В случае централизованного подхода (DNS) в сети выделяется один компьютер (сервер имен), в котором хранится таблица соответствия друг другу имен различных типов, например символьных имен и числовых номеров. Все остальные компьютеры обращаются к серверу имен, чтобы по символьному имени найти числовой номер компьютера, с которым необходимо обменяться данными.

При распределенном подходе каждый компьютер сам решает задачу установления соответствия между именами. Например, если пользователь указал для узла назначения числовой номер, то перед началом передачи данных компьютер-отправитель посылает всем компьютерам сети сообщение (называется широковещательным) с просьбой опознать это числовое имя. Все компьютеры, получив это сообщение, сравнивают заданный номер со своим собственным. Тот компьютер, у которого обнаружилось совпадение, посылает ответ, содержащий его аппаратный адрес, после чего становится возможным отправка сообщений по локальной сети.

Недостатком распределенного подхода является необходимость широковещательных сообщений - такие сообщения перегружают сеть, так как они требуют обязательной обработки всеми узлами, а не только узлом назначения. Поэтому распределенный подход используется только в небольших локальных сетях.

В крупных сетях характерен централизованный подход. Наиболее известной службой централизованного разрешения имен является служба Domain Name System (DNS) сети Internet.

Ethernet

Сетевая технология - это согласованный набор стандартных протоколов и реализующих их программно-аппаратных средств (например, сетевых адаптеров, драйверов, кабелей и разъемов), достаточный для построения вычислительной сети.

Иногда сетевые технологии называют базовыми технологиями, имея в виду то, что на их основе строится базис любой сети. Наряду с Ethernet существуют такие базовые технологии локальных сетей как Token Ring и FDDI, или же технологии территориальных сетей Х.25, frame relay и ATM.

Для работоспособной сети необходимо приобрести программные и аппаратные средства, относящиеся к одной базовой технологии - сетевые адаптеры с драйверами, концентраторы, коммутаторы, кабельную систему и т.п.

В стандарте Ethernet строго зафиксирована топология электрических связей.

Кадр. Сеть Ethernet.

Главным достоинством сетей Ethernet, благодаря которому они стали такими популярными, является их экономичность.

Кроме того, в сетях Ethernet реализованы достаточно простые алгоритмы доступа к среде, адресации и передачи данных. И наконец, хорошая расширяемость, то есть легкость подключения новых узлов.

Другие базовые сетевые технологии - Token Ring, FDDI, 100VGAny-LAN, хотя и обладают многими индивидуальными чертами, в то же время имеют много общих свойств с Ethernet. В первую очередь - это применение регулярных фиксированных топологий (иерархическая звезда и кольцо), а также разделяемых сред передачи данных. Существенные отличия одной технологии от другой связаны с особенностями используемого метода доступа к разделяемой среде. Так, отличия технологии Ethernet от технологии Token Ring во многом определяются спецификой заложенных в них методов разделения среды - случайного алгоритма доступа в Ethernet и метода доступа путем передачи маркера в Token Ring.